全球最大肉類加工巨頭JBS的美國分公司在6月9日一份聲明中,承認支付了支付價值 1100 萬美元(約新台幣3億800萬元)的給駭客。JBS在5月30日遭勒索軟體攻擊,旗下所有美國肉類加工廠一度全線停產,影響整個美國市場約五分之一的肉類供應,除美國之外,澳洲及加拿大的肉類加工場也被迫關閉,6月2日美國聯邦調查局(FBI)將這次攻擊歸咎於 REvil勒索軟體,隔天JBS迅速恢復系統重新上線。

今JBS 美國公司執行長 Andre Nogueira 表示,公司是在大部分工廠恢復運作之後,支付贖金給駭客的,Nogueira說:“對我們公司和我個人而言,這是一個非常艱難的決定。“但是我們認為必須做出這一決定,以防止我們的客戶面臨任何潛在風險。” 該公司表示,支付贖金是為了“減輕與攻擊相關的任何不可預見的問題,並確保沒有數據被洩露”。

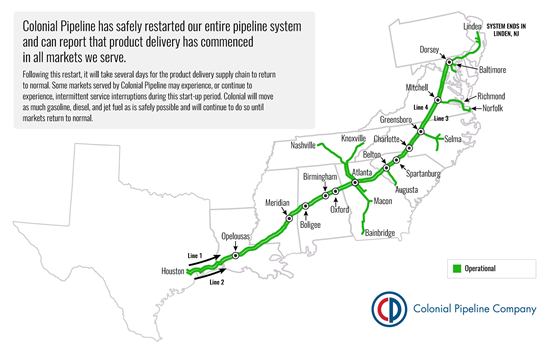

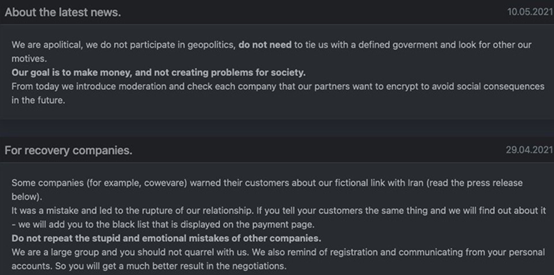

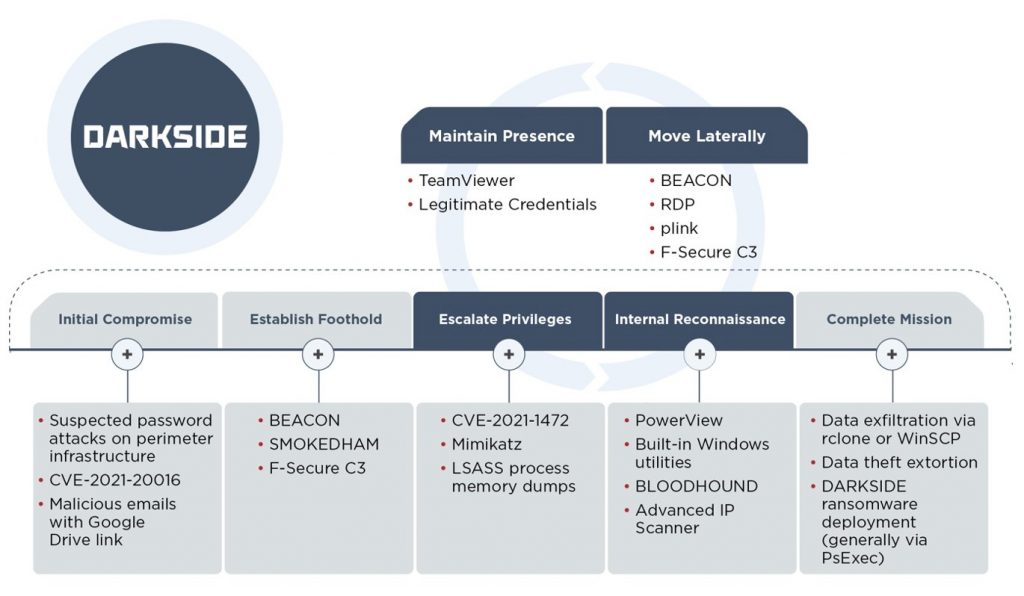

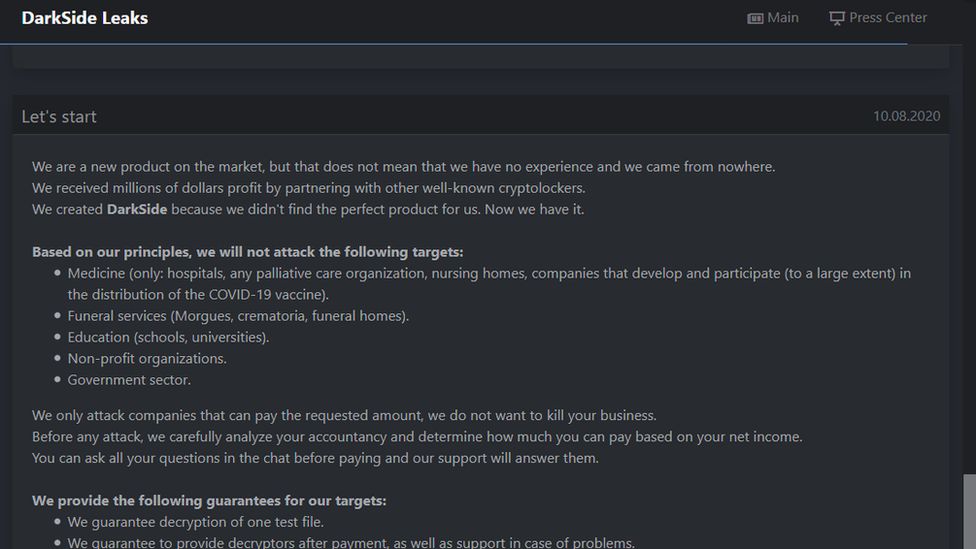

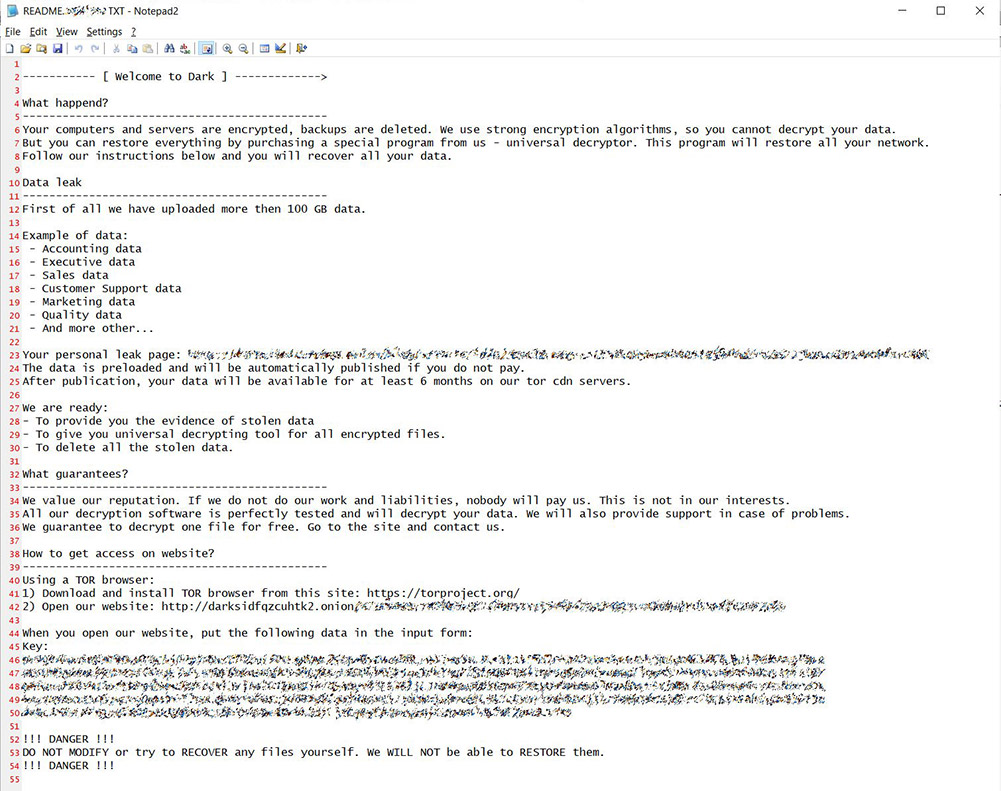

JBS 並不是最近第一家向俄羅斯網路犯罪分子支付贖金的企業,上個月Colonial Pipeline 也遭到DarkSide勒索軟體攻擊,並承認向 DarkSide 的背後駭客支付了 440 萬美元的比特幣,6月7日美國司法部宣布成功追回Colonial Pipeline被勒索的多半贖金。

聯邦調查局敦促被駭客攻擊的公司和組織避免支付贖金,指出付贖金不能保證會結束網路攻擊,並表示被駭客勒贖的公司應向治安單位求助。

有關REvil勒索軟體的情資:

https://otx.alienvault.com/pulse/60620612447fce2d8297e899