「精品能展現外在的華麗,資安則守護內在的核心。」這樣的對比,恰巧映照出近日震撼時尚圈的資安事件。

2025 年9月16 日英國廣播公司(BBC)報導, 6 月,法國時尚巨頭 Kering開雲集團(旗下擁有 Gucci、Balenciaga、Alexander McQueen、Brioni 等知名品牌)證實遭駭。數百萬名尊貴客戶的個資,包括 姓名、生日、電話、電子郵件與消費金額,恐已外流至暗網。雖然金融交易資料未受影響,但對這群高端客戶而言,風險卻遠不止於此。

ShinyHunters:暗網的「時尚獵人」

這次事件的主角,是臭名昭著的駭客組織 ShinyHunters。

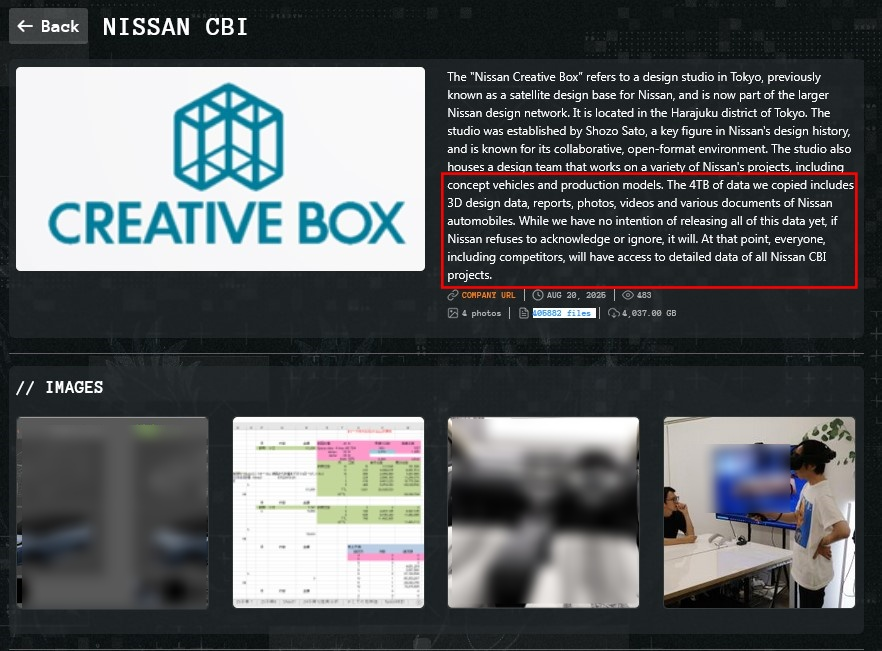

- 早在 2024 年,他們就聲稱成功入侵 Gucci,竊得 4,300 萬筆客戶資料。

- 不久後,Balenciaga、Alexander McQueen 及 Brioni 等品牌共 1,300 萬筆客戶相關紀錄 也被掌握。

更令人驚訝的是,ShinyHunters 公開宣稱他們是透過 滲透 Salesforce CRM 系統得手。這意味著駭客不只是「破門而入」,而是直接鑽進了品牌核心的客戶資料庫。

據資安媒體DataBreaches.Net的報道,談判紀錄顯示,Balenciaga 一度與駭客展開贖金討論,金額高達 75 萬歐元比特幣。然而,隨著法國警方逮捕疑似 BreachForums 與 ShinyHunters 成員,談判陷入膠著,雙方持續拉鋸。

開雲集團則公開表示:「公司並未與駭客談判,外洩範圍有限。」——但對消費者而言,這樣的「有限」仍舊是巨大的隱憂。

奢華品牌客戶 = 駭客的「高價標靶」

這些外洩的資訊雖不包含信用卡號碼,卻對駭客而言仍是金礦:

- 精準詐騙:高消費族群極易成為釣魚攻擊的目標,尤其是假冒「品牌客服」的郵件或簡訊。

- 社交工程:地址與消費紀錄可能被用來「量身訂做」詐騙話術,甚至鎖定特定 VIP 客戶。

- 假冒安全通知:駭客可能冒充 Gucci 或 Balenciaga 的資安團隊,誘使客戶點擊惡意連結。

對駭客來說,這些資料的價值不僅在於「能賣多少錢」,而是能夠 打開進入豪華社群的後門。

專家提醒:守護您的數位奢華人生

即便身處頂級時尚圈,您的個資仍可能成為駭客的目標。資安專家建議:

- 保持警覺心

若收到自稱 Gucci 或 Balenciaga 的通知,無論是郵件、簡訊或彈跳通知,都不要輕易點擊連結或下載附件。先確認來源再行操作,避免成為釣魚攻擊的受害者。 - 小心 SMS 詐騙與假冒來電

外洩的電話號碼可能引發針對性簡訊詐騙或假冒客服來電,切記不要隨意提供敏感資訊,遇到可疑訊息務必先核實。 - 主動監控個資流向

考慮使用暗網監控或資安服務,掌握個資是否在地下市場出現,及早發現風險並採取防護措施。 - 品牌端加強防禦策略

對 Kering 等跨國奢華品牌而言,導入 零信任架構 (Zero Trust) 及 欺敵技術 (Deception) 是保護 CRM 與雲端系統的關鍵,能有效降低駭客滲透風險。

結語

這場風暴告訴我們一個殘酷的事實:

駭客並不在乎您穿的是不是 Gucci,真正吸引他們的是「資料」本身。

對消費者來說,提升資安意識是唯一能抵抗詐騙的護身符;

對品牌來說,唯有將資安視為「奢華體驗的一部分」,才能真正守護信任與尊榮。