日本Olympus在一份聲明中表示,正在調查上週影響其部分 EMEA(歐洲、中東、非洲)IT系統的網路安全事件,Olympus在全球擁有 31,000 多名員工,是一家跨國公司,專門銷售攝影設備、錄音設備和一系列科學和醫療技術,如超聲波和顯微鏡工具等。

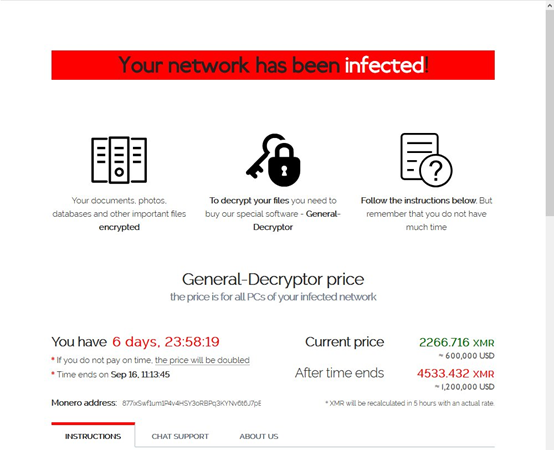

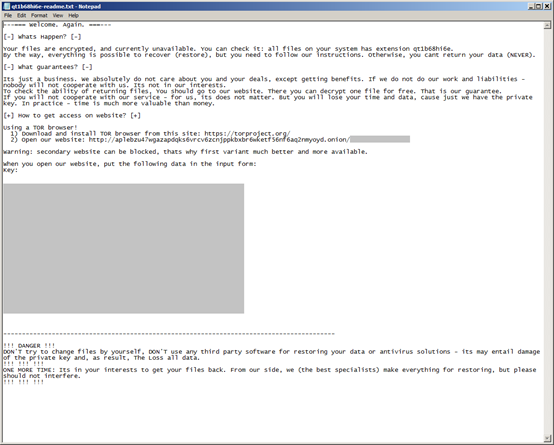

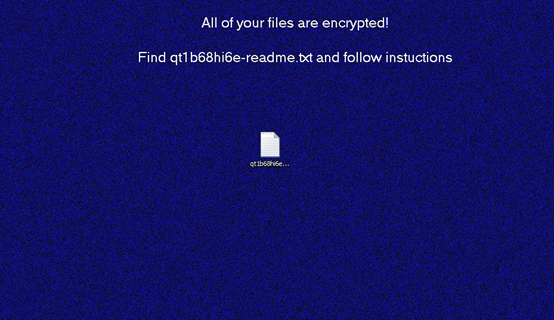

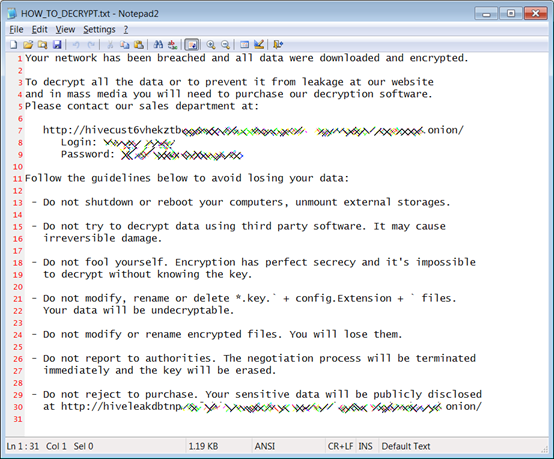

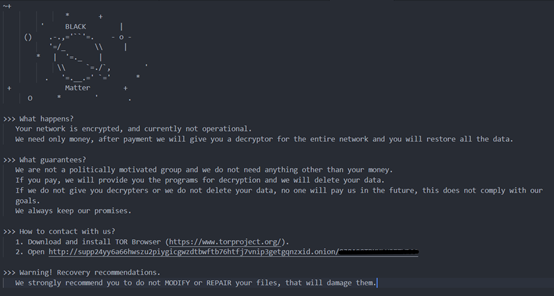

據知情人士透露,Olympus在 9 月 8 日凌晨開始,發現了被感染的電腦上留下來自 BlackMatter 勒索軟體組織的勒索信。信中寫道:“您的網路已加密,目前無法運行,如果您付費,我們將為您提供解密程式。” 勒索信上還包括一個通過 Tor 瀏覽器訪問的網站的網址,根據資安公司Emsisoft的威脅分析師 Brett Callow,勒索信中的網站與 BlackMatter 組織有關,已知的是BlackMatter 使用該瀏覽器與受害者進行通訊。

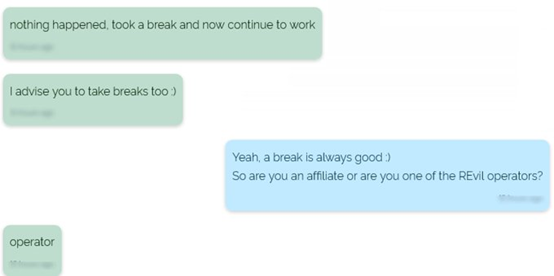

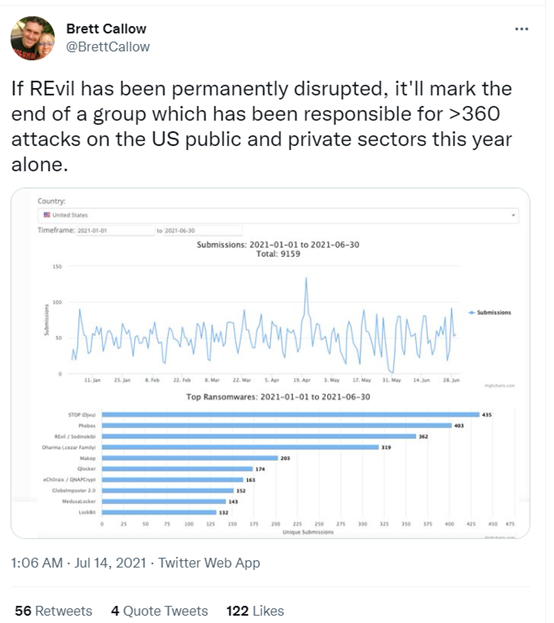

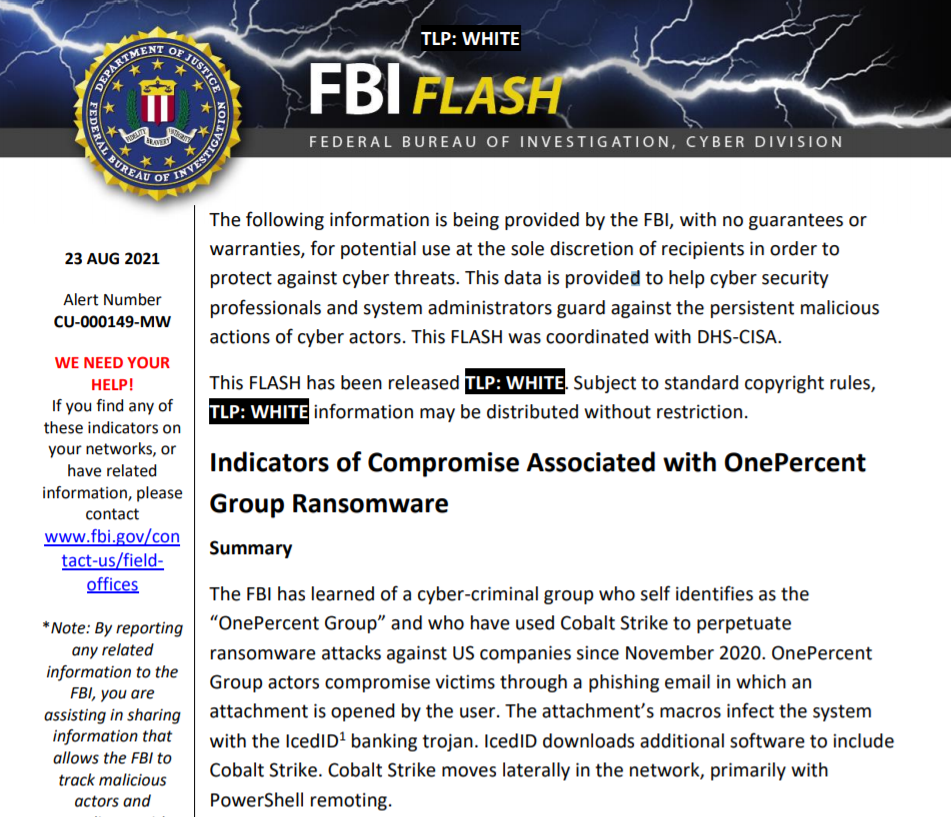

BlackMatter 是一個相對較新的勒索軟體即服務(Ransomware as a Service; RaaS)組織,於 2021 年 7 月底浮出水面,被認為是 DarkSide 勒索軟體的更名(Rebrand)提供租用基礎設施(包含勒索軟體)的存取權限給其會員。根據研究人員在BlackMatter的一些攻擊後收集到的樣本,隨後得以證實 BlackMatter 勒索軟體的加密程式與 DarkSide 使用的自訂的程式相同。

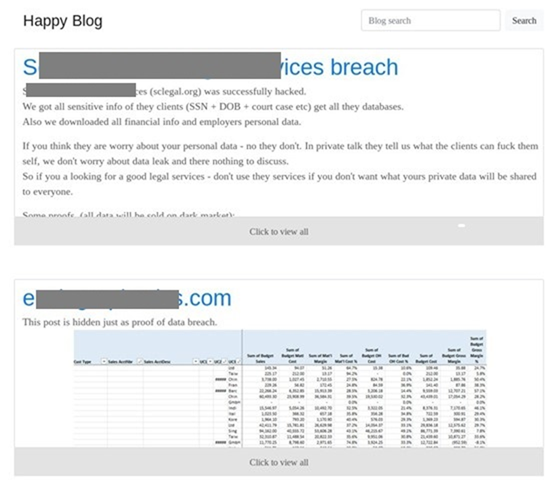

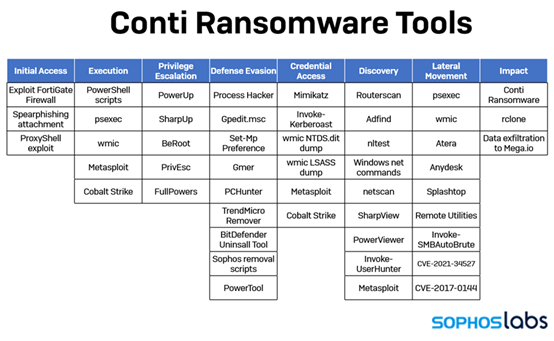

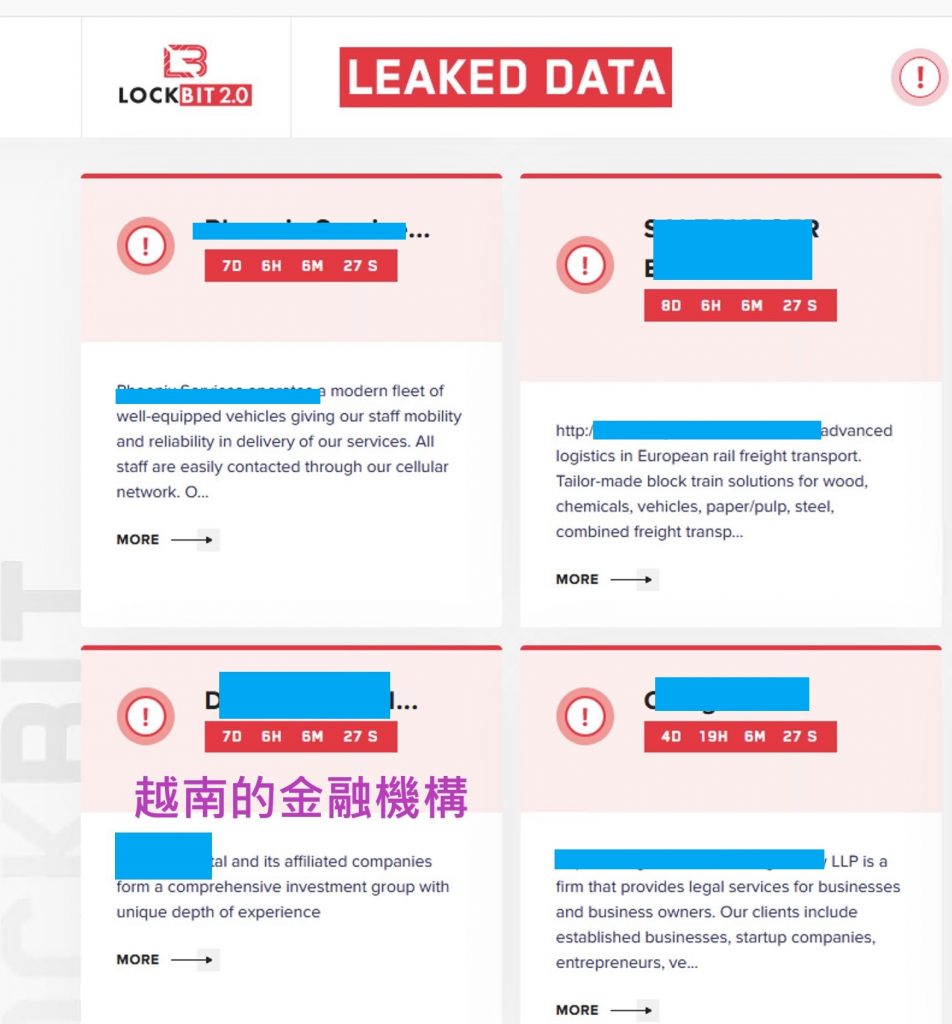

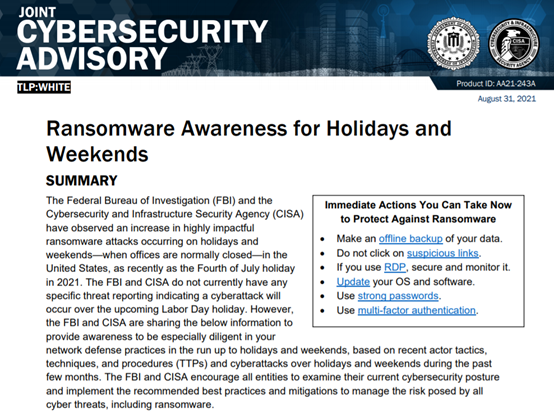

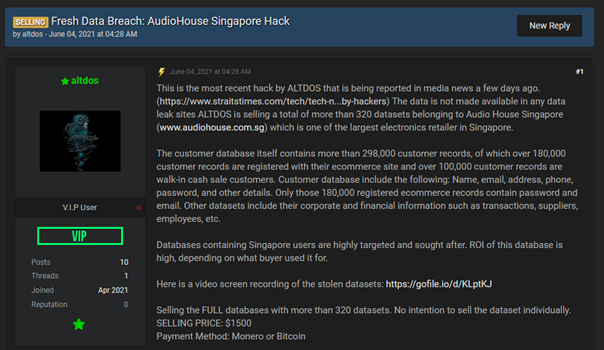

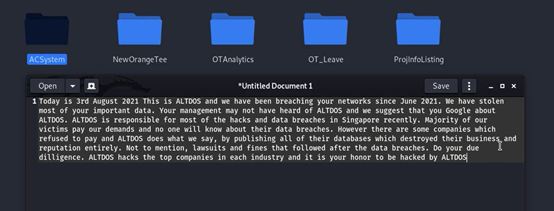

自BlackMatter出現以來,資安公司Emsisoft 已記錄了 40 多起歸因於 BlackMatter 的勒索軟體攻擊,相信實際的數字可能更多。BlackMatter 勒索軟體組織的操作與其他勒索軟體無異,通常會先從受害公司網路中竊取數據,再對其進行加密,如果受害公司不付贖金或談判破裂,就會威脅在暗網上發佈從受害公司盜來的數據和檔案。但目前在BlackMatter的揭秘網站上仍未看到有關Olympus 的頁面。

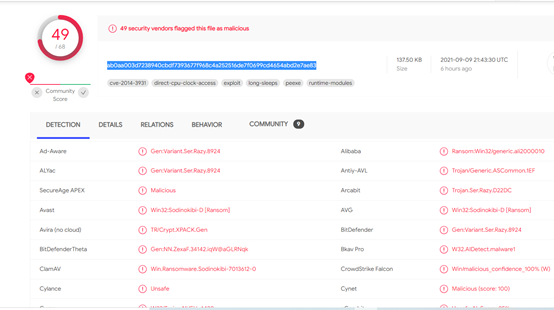

有關BlackMatter勒索軟體的入侵指標(Indicator of compromise -IOCs):

IPv4:

51.79.243.236

206.188.197.206

Domain:

paymenthacks.com

SHA 1:

379ebd1eff6f8685f4ff72657626bf6df5383d87

72ed32b0e8692c7caa25d61e1828cdb48c4fe361

10d6d3c957facf06098771bf409b9593eea58c75

MD5:

ba375d0625001102fc1f2ccb6f582d91

a55bc3368a10ca5a92c1c9ecae97ced9

3f9a28e8c057e7ea7ccf15a4db81f362

SHA 256:

6a7b7147fea63d77368c73cef205eb75d16ef209a246b05698358a28fd16e502

e48c87a1bb47f60080320167d73f30ca3e6e9964c04ce294c20a451ec1dff425

2c323453e959257c7aa86dc180bb3aaaa5c5ec06fa4e72b632d9e4b817052009