今日較早時候,REvil勒索軟體操作的暗網伺服器在沈寂近兩個月後突然重新啟動,目前尚不清楚這是否標誌著REvil勒索軟體的回歸或是執法部門正在打開伺服器。REvil在美國 7 月 4日的國慶假期期間針對 Kaseya 伺服器的大規模勒索軟體攻擊,利用 Kaseya VSA 遠端管理軟體中的零時差漏漏洞對大約 60 家託管服務提供商(MSP) 及其 1,500 多家企業客戶進行加密,這一事件引起了白宮官員的高度注意,在Kaseya事件後,操作REvil 勒索軟體的幕後駭客進入了”休眠狀態”,關閉了包括其揭秘網站Happy Blog在內的基礎設施。當時,許多業內人表示REvil已經解散,並準備改頭換面,重新出發,試圖甩掉美國執法調查人員。

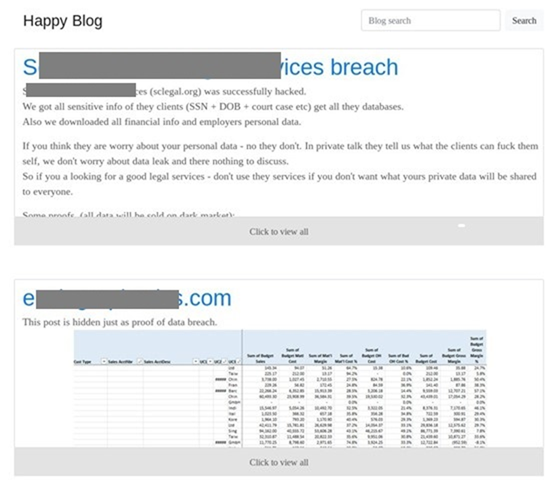

現在,根據Emsisoft資安公司的研究員Brett Callow的觀察,REvil的Happy Blog重新在暗網上上線。

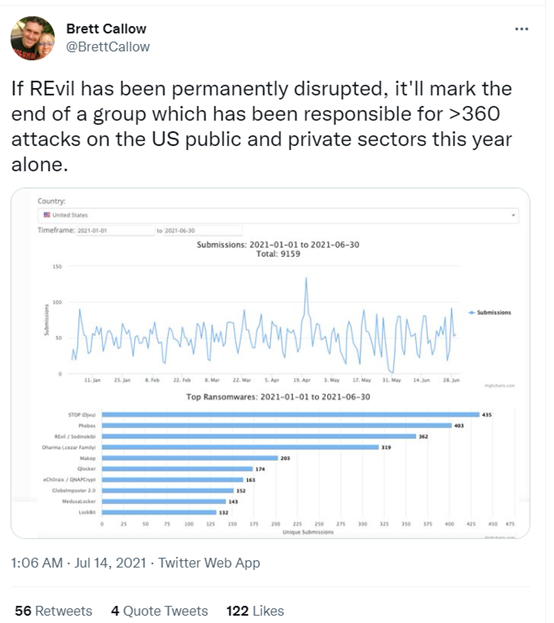

據 Brett Callow 稱,REvil今年至少攻擊了 360 家美國組織,帶來了超過 1100 萬美元的收入, 當中包括對Acer、JBS Food、廣達電腦等的高調攻擊最熟為人知。

在撰寫本文時,REvil 在Happy Blog列出的受害者與REvil 在7 月 13 日關閉時列出的受害者相同。

此外,REvil 的支付入口網站(Payment portal) ,一個受害者被告知去與REvil談判的網站,也已在同一個暗網網址上恢復。目前,安全研究人員尚未發現新的 REvil 樣本,也尚不清楚 REvil是否也發起了新的攻擊。