新加坡電腦網路危機處理暨協調中心(SingCert)已針對ALTDOS發出警報

Key Points:

*已知受害目標包括新加坡房地產商OrangeTee、泰國互聯網服務提供商3BB、孟加拉跨國企業集團BEXIMCO、Audio House、Vhive、CGSEC 等公司

* 自 2020 年 12 月以來,ALTDOS 駭客組織對孟加拉、新加坡和泰國的公司進行攻擊和勒索

*已看到該組織部署勒索軟體,用被盜數據勒索公司,或在駭客論壇上出售數據。

*傳出最新的受害者寫信給駭客:“你們複雜的攻擊讓我們筋疲力盡,不論在精神上還是經濟上。”

在過去的八個月裡,一個自稱為 ALTDOS 的網路犯罪組織在東南亞肆虐,對企業發動攻擊,以竊取他們的數據並勒索贖金或在暗網論壇上出售。該組織於 2020 年 12 月首次被發現,對孟加拉、新加坡和泰國等地的公司遭入侵有關。與俄羅斯駭客組織要求的高額贖金,ALTDOS要求的金額相對地低,據了解,已有70%受害企業願意支付贖金,據外媒報導,ALTDOS的作案手法只能用混亂來形容,他們沒有特定的方式,該組織有時候被發現部署勒索軟體來加密受害者的數據,有時候也被發現只竊取機密資訊。此外,在某些案例,ALTDOS聯繫受害者並要求支付贖金,但也發現在另外一些案例,ALTDOS只是直接在網上拍賣或發布受害者的數據。

就在本月,ALTDOS仍在繼續製造新的受害者,新加坡今天發布了一份警報,說明了該組織最常見的策略。根據這份的警報,ALTDOS 入侵通常發生在該組織開採面向公眾的 Web 伺服器中的漏洞之後,他們最常見的目標是 Apache Web 伺服器。

一旦他們獲得初步立足點,該組織就會部署後門以建立持久性,然後部署 Cobalt Strike 滲透工具以擴展他們對其他系統的存取。

在該組織竊取受害者的數據後,也曾看到 ALTDOS也曾見過他們以硬碟抹除方式, 擦去可供鑑識的足跡。

一旦入侵進入最後階段,如果該組織尚未部署勒索軟軟體,他們通常會使用電子郵件聯繫受害者並要求支付贖金。如果受害者不付款,他們通常會在暗網上洩露數據。對於大型的企業,ALTDOS還會利用 DDoS 攻擊來施壓力。

ALTDOS曾入侵的公司包括:

- Country Group Securities (CGSEC) – 一家泰國金融和股票市場公司(2020 年 12 月)。

- Mono Next Public Company Limited – 一家泰國大眾媒體公司(2021 年 1 月)。

- 孟加拉出入口公司 (BEXIMCO) – 一家跨國企業集團(2021 年 1 月)。

- 3BB – 泰國的互聯網服務提供商(2021 年 1 月)。

- Vhive – 新加坡受歡迎的零售家具連鎖店(2021 年 3 月)。

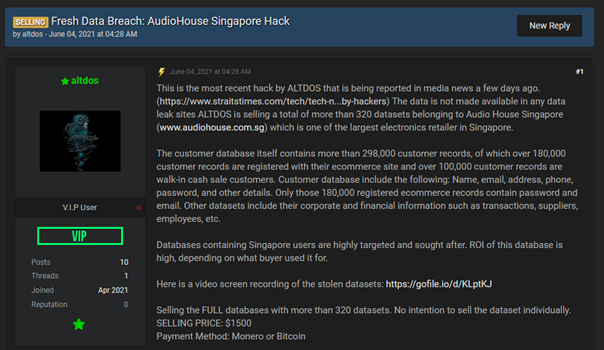

- Audio House – 新加坡的消費電子產品零售商(2021 年 6 月)。

- Unispec Group Singapore – 一家從事海運業的公司,總部位於新加坡(2021 年 6 月)。

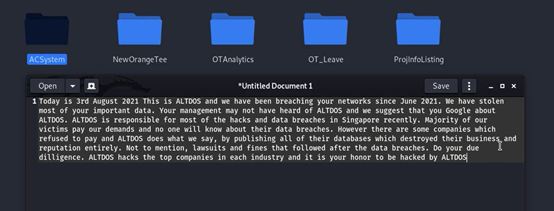

- OrangeTee – 一家新加坡房地產公司(2021 年 8 月)。