Vultur,一種Android銀行木馬,已觀察到整合了新的技術特點,使得惡意軟體操作者能夠遠端與受害者的行動裝置通訊。此外,Vultur開始通過加密其C2通信、使用多個動態解密的載荷以及在合法程序的假象下執行其惡意活動,以掩蓋其惡意行為。Vultur具有按鍵記錄和與受害者裝置的屏幕互動等功能,主要針對銀行應用程序進行遠端控制和按鍵記錄。

Vultur於 2021 年 3 月下旬首次被發現,它透過 AlphaVNC 的 VNC(虛擬網路運算)獲得了受害者設備的全面可見性。2021 年 7 月,ThreatFabric 研究人員發現了 Android 版本的 Vultur,它使用螢幕錄製和鍵盤記錄來捕獲登入憑證。過去,Vultur利用ngrok和AlphaVNC兩款聲譽良好的軟體應用程式來遠端存取運行在受害者設備上的VNC伺服器。根據Fox-IT 的一份報告顯示,威脅行為者利用簡訊入侵和電話引誘目標下載帶有 Brunhilda 惡意軟體植入程式的 McAfee 安全應用程式的武器化版本。然後,安裝應用程式將執行與 Vultur 相關的有效負載,從而啟用輔助功能服務和命令與控制伺服器連線。

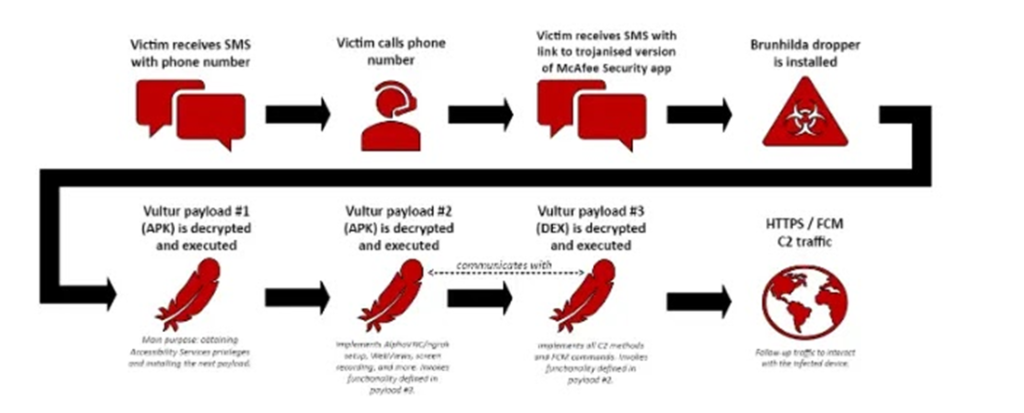

在最近的一次活動中,Brunhilda下載器通過短信和電話呼叫進行混合攻擊的傳播, 第一條短訊指引受害者進行電話呼叫。當受害者撥打號碼時,詐騙者會向受害者發送一條第二條短訊,其中包含下載器的鏈接:McAfee Security應用程式的修改版本。

Vultur的新技術特點

- 下載、上傳、刪除、安裝、尋找檔案;

- 使用 Android 輔助功能服務控制受感染的裝置(發送命令以執行捲動手勢、滑動手勢、點擊、靜音/取消靜音音訊等);

- 阻止應用程式運行;

- 在狀態列中顯示自訂通知;

- 停用鍵盤防護以繞過鎖定螢幕安全措施。

Vultur 透過以下方式增強了逃避偵測和反分析的方法:

- 修改合法應用程式(使用 McAfee Security 和 Android Accessibility Suite 軟體包名稱);

- 使用本機程式碼來解密有效負載;

- 在多個有效負載上傳播惡意程式碼;

- 使用 AES 加密和 Base64 編碼進行 C2 通訊。

值得一提的是,該惡意軟體可能會使用 Android 的輔助服務來遠端連接受感染的裝置。操作Vultur的攻擊者可以傳輸命令,執行諸如滑動、點擊和捲動等操作。研究人員表示,檔案總管功能包括下載、上傳、刪除、安裝和尋找檔案的功能,這實際上使攻擊者能夠更好地控制受感染的設備。

阻止受害者與裝置的應用程式互動是另一個有趣的新功能。此功能允許惡意軟體操作者指定一個應用程式列表,一旦偵測到在裝置上運行,就應重新啟動這些應用程式攻擊鏈。

攻擊鏈

威脅行為者使用由兩條簡訊和一個電話組成的混合攻擊,誘騙無辜者安裝惡意軟體。

最初,受害者會收到一條短訊,告訴他們撥打一個號碼,以防他們不批准大筆交易。儘管這筆交易從未發生,但它給受害者留下了必須立即執行的印象,從而使其上當行騙。在通話過程中,系統會向受害者發送第二條短訊,指示他們點擊連結以安裝木馬版本的 McAfee Security 應用程式。

該程序本質上是Brunhilda下載器,對受害者來說看似無害,因為它具有McAfee Security應用程式中的功能。

此植入程式解密並執行三個與 Vultur 相關的有效負載,使威脅行為者能夠完全控制受害者的行動裝置。在最近提交的Vultur樣本的專家注意到,新功能不斷的增加,這表明該惡意軟體仍在積極開發中,根據這些觀察結果,預計在不久的將來 Vultur 會添加更多功能。

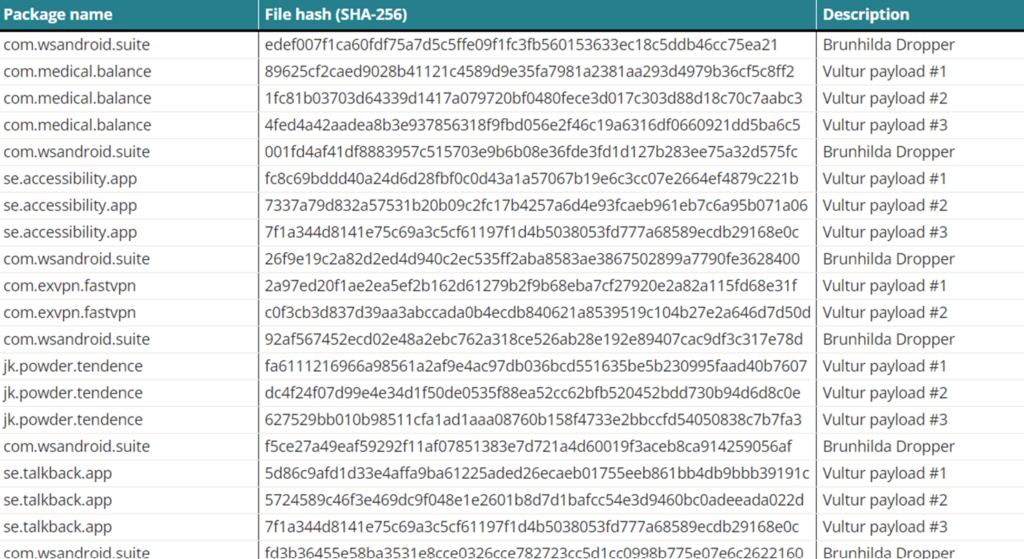

Vultur的部分入侵指標(Indicator of compromise -IOCs):