一個疑似的中國APT駭客通過利用 Fortinet FortiOS 中的安全漏洞以政府實體和大型組織為目標,正如 Fortinet在上週的披露,該安全漏洞允許攻擊者通過在未修補的 FortiGate 防火牆設備上執行未經授權的程式碼或命令來部署惡意軟體有效負載 。

其中一個事件是在客戶的 FortiGate 設備因FIPS韌體完整性相關錯誤而關閉時發現的,導致其無法運行,進一步的分析表明,攻擊者可以使用該惡意軟體進行間諜活動,包括數據洩露、在受感染設備上下載和寫入檔案,或者在收到惡意製作的 ICMP 數據包時打開遠端 shell,有問題的零時差漏洞是CVE-2022-41328(CVSS 分數:6.5),這是 FortiOS 中的一個中等目錄遍歷漏洞,可能導致任意程式碼執行。該漏洞影響 FortiOS 版本 6.0、6.2、6.4.0 至 6.4.11、7.0.0 至 7.0.9 以及 7.2.0 至 7.2.3。該公司分別發布了 6.4.12、7.0.10 和 7.2.4 版本來解決該漏洞。

在一位客戶的 FortiGate 設備突然停止且無法重新啟動後,Fortinet 對這些攻擊展開了調查,設備停止顯示以下錯誤消息:

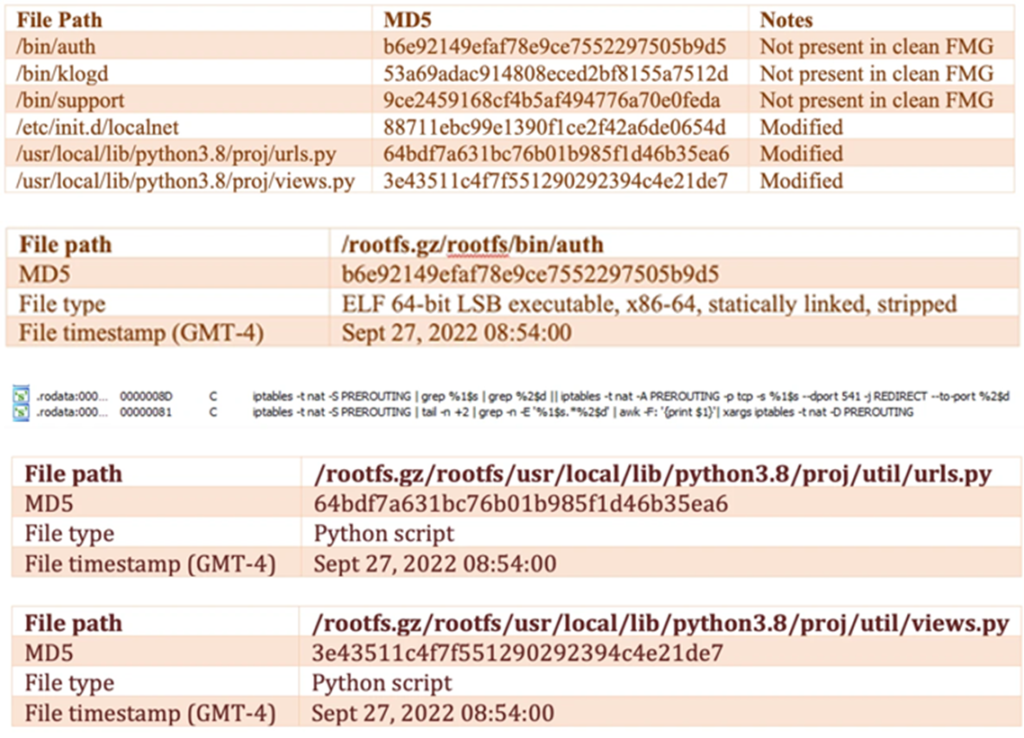

“由於 FIPS 錯誤,系統進入錯誤模式:韌體完整性自檢失敗”(System enters error-mode due to FIPS error: Firmware Integrity self-test failed)完整性測試的失敗會阻止設備重新啟動,以保護網路的完整性。研究人員發現攻擊者修改了韌體映像中的/sbin/init 檔案夾,他們注意到存在一個新檔案 /bin/fgfm,修改旨在為攻擊者提供持久存取。

“對/sbin/init的修改 確保 /bin/fgfm在繼續執行常規啟動操作之前運行,這可能為攻擊者提供持久的存取和控制。” Fortinet發布的分析。

執行 fgfm 惡意軟體後,它會聯繫遠端伺服器 (C2) 並等待命令執行,惡意程式碼可以根據從 C&C 伺服器接收到的命令執行各種操作,包括退出程式、竊取數據、下載/寫入檔案、建立遠端 shell。

Fortinet 表示,這次攻擊具有很強的針對性,有證據指向政府或政府附屬組織,該漏洞為CVE-2022-41328可允許特權攻擊者通過精心設計的 CLI 命令讀取和寫入任意檔案。

鑑於漏洞利用的複雜性,懷疑攻擊者“對 FortiOS 和底層硬體有深入的了解”,並且擁有對 FortiOS 操作系統的不同方面進行逆向工程的高級功能。

目前尚不清楚攻擊者是否與今年 1 月初觀察到的另一組駭客有任何關聯,該組織利用 FortiOS SSL-VPN (CVE-2022-42475) 中的一個漏洞來部署 Linux 植入程式。