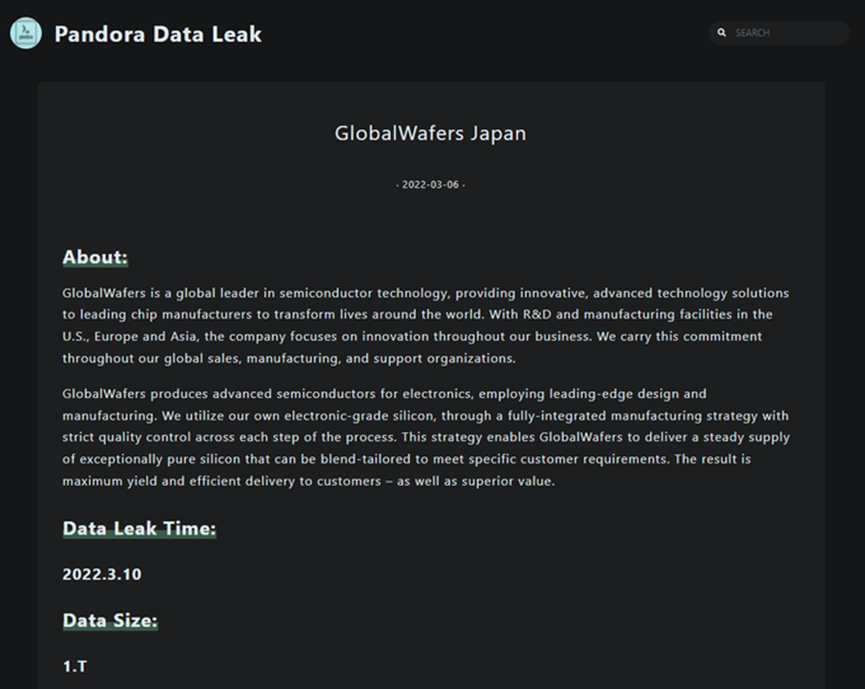

根據新潟日報、Yahoo Japan和Tech+等日本媒體報導,臺灣矽晶圓大廠環球晶旗下日本子公司GlobalWafers Japan(新潟縣西羅町)3月2日宣布,確認內部伺服器於 2022 年 2 月 28 日被非法存取,據該公司稱,在當天凌晨 1 點左右,檢測到未經授權的非法存取,據報導,該公司表示收到了一份英文勒索信,附有如果你想解密檔案,到這裡來的字句,懷疑是勒索軟體攻擊,Global Wafers Japan為了防止損害擴大,因此採取措施將內部網路與系統關閉,並暫停日本國內四個基地(新潟、關川、小國和德山工廠)的生產作業。另外,為了早日恢復生產和發貨,他們將從確認系統安全後開始依序進行恢復工作、生產和發貨的時間,但根據Tech+,截至 3 月 7 日上午 9 點,該公司尚未在網站上公佈恢復的時間。

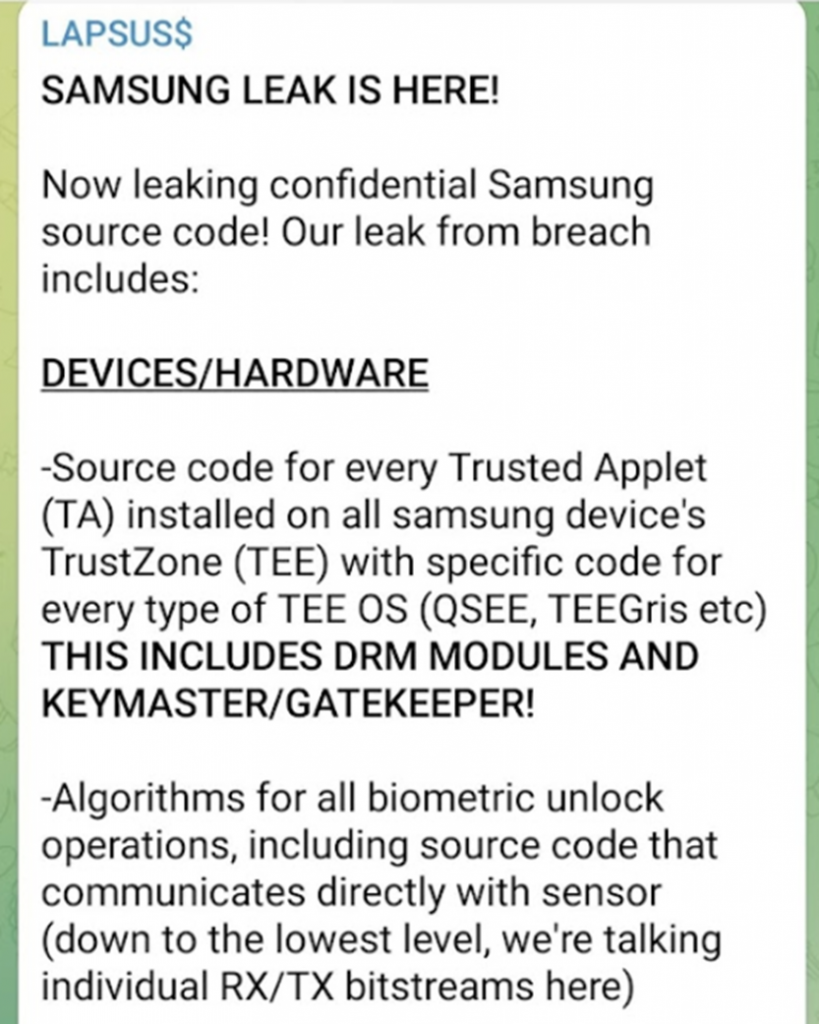

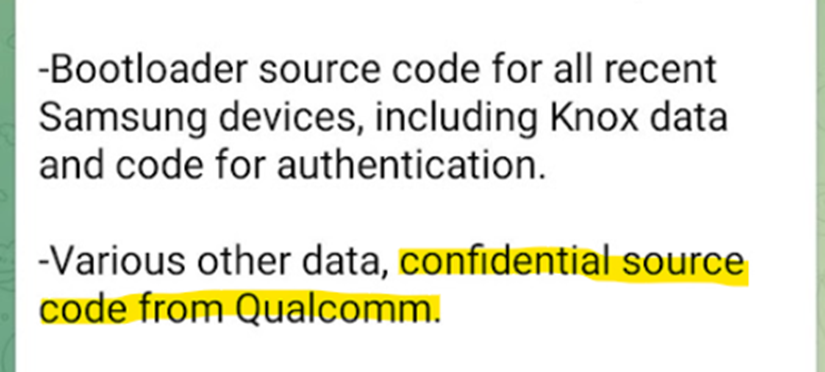

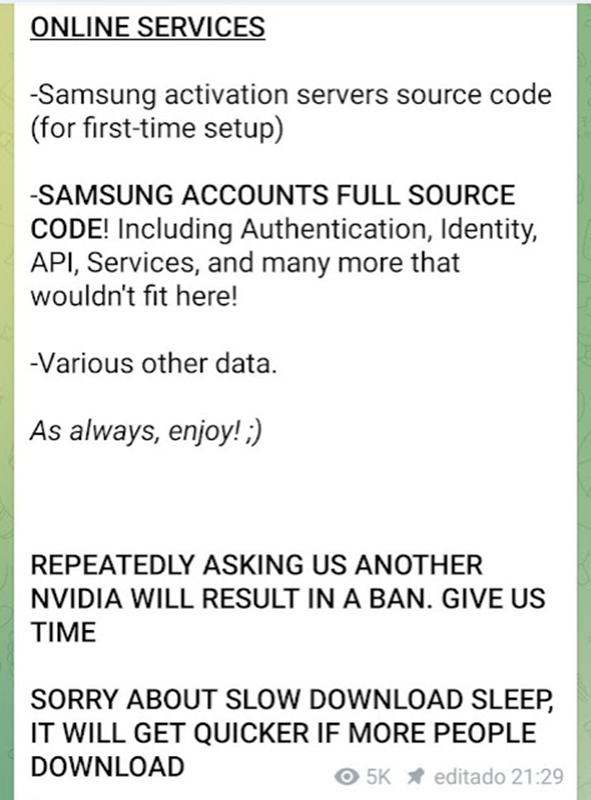

另外,根據暗網情報業者DarkTracer, 他們發現一個全新的勒索軟體揭秘網站名叫Pandora Data Leak,而GlobalWafers Japan正是目前唯一的受害者。Pandora稱他們已從GlobalWafers Japan中盜出1Tb數據,並威脅會在 3月10日發布盜來的數據,但沒有進一步透露有關入侵的細節和勒索金額,由於這是Pandora首次出現,目前沒有這種勒索軟體的攻擊手法和相關的入侵指標。另外,在此之前,日商半導體材料公司Fujimi和其台灣子公司福吉米在二月份發生網路攻擊事件,遭第三方未經授權存取,導致生產線停擺。半導體產業有設備系統老舊、無法更新等問題,一直為駭客覬覦的對象。在新冠疫情下催生的遠距辦公更是仰賴伺服器,使駭客更有機會下手。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”