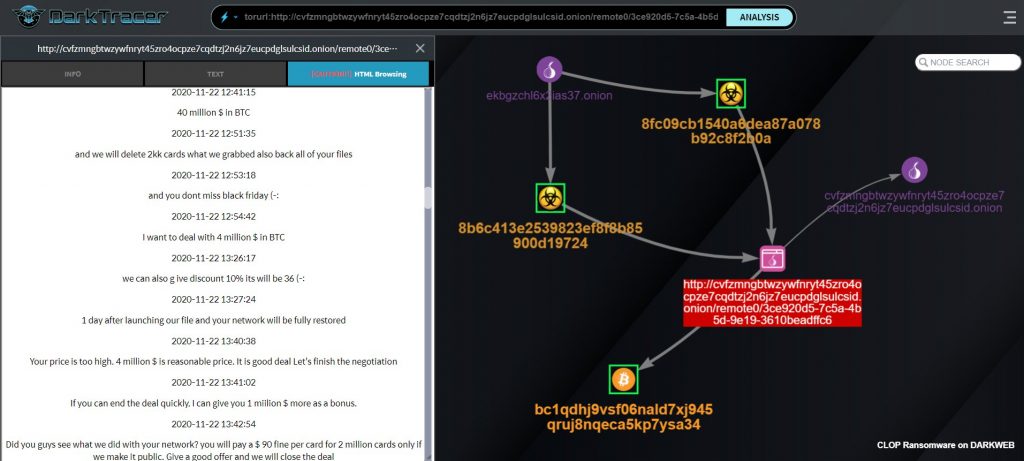

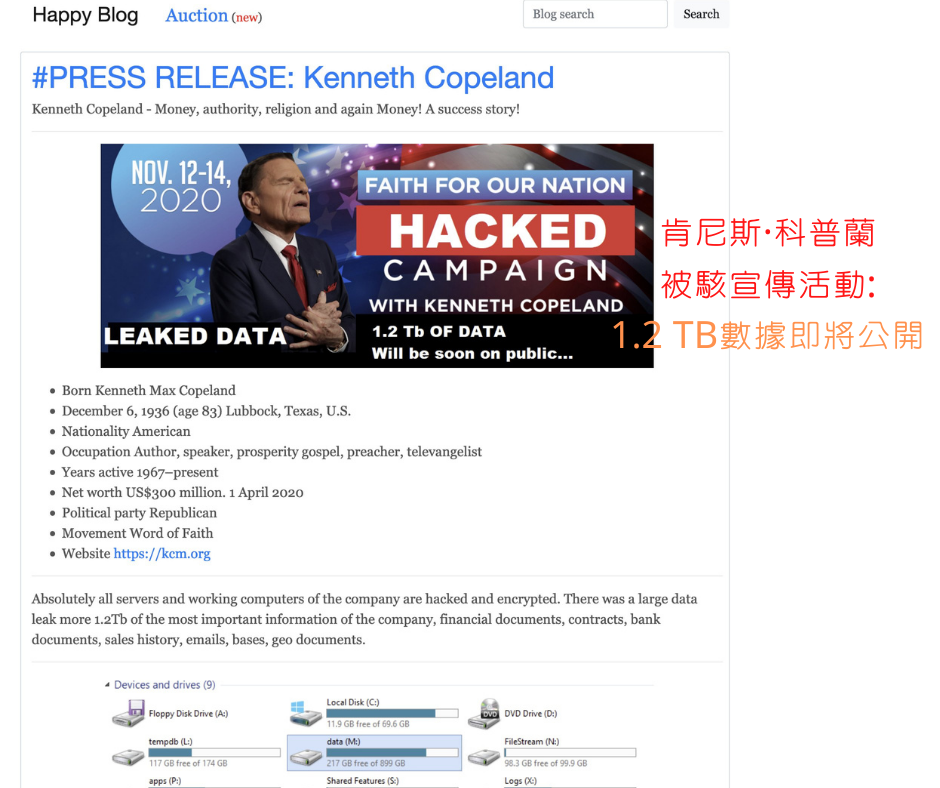

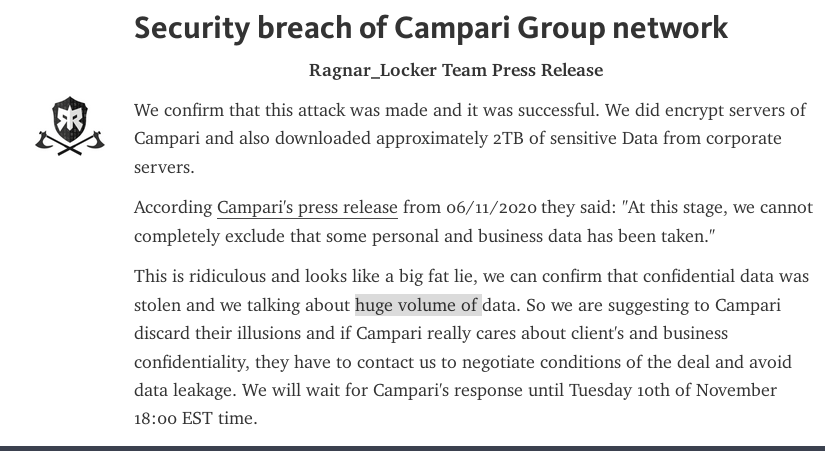

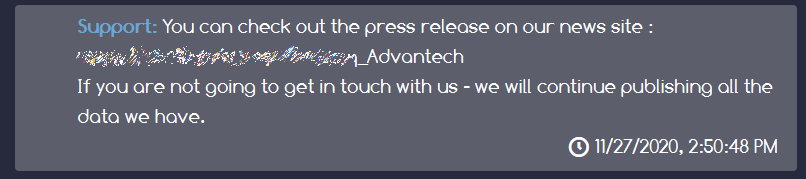

根據國外資安媒體報導,Conti勒索軟體的背後罪犯在2020年11月21日宣布,如果工業電腦大廠研華科技在第二天之內不支付贖金,則將洩露盜來的數據。在國外資安媒體看到的聊天記錄,Conti背後駭客設定750 比特幣為研華的贖金, 以用於完全解密數據並刪除盜來的數據, Conti的背後駭客還說,他們願意在支付贖金之前解密其中兩個加密檔案作為證據,以證明其解密工具是有效的。

在11月26日,Conti勒索軟體在其揭秘網站開始洩露研華的數據,該數據檔案的容量為3.03GB,佔竊取數據總量的2%,其中一個文本文檔,包含ZIP存檔中的文件列。

根據BleepingComputer,Conti勒索軟體的背後駭客還說,如果支付了贖金,他們將迅速刪除在其公司網路上部署的任何後門程式,刪除任何盜來的數據將,並將提供資安報告如何保護網路以防止之後再受駭 。

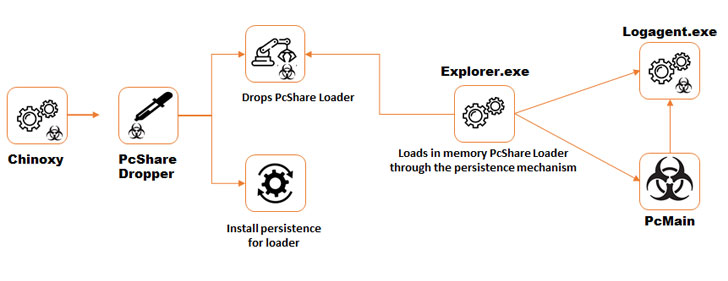

Conti被認為是Ryuk 勒索軟體的繼任者,於今年6月份被發現, 其特色是以32個CPU執行緒進行加密, 同時加密大量檔案,讓防護系統來不及因應,附上我司於7月發佈有關Conti勒索軟體的介紹:

https://www.facebook.com/permalink.php?story_fbid=571099476886953&id=159047624758809

和8月發佈有關Conti勒索軟體架設了揭秘網站的介紹:

https://www.facebook.com/permalink.php?story_fbid=600010737329160&id=159047624758809

最後,有關 Conti 勒索軟體的入侵指標和最新情資,請參考 OTX 情資平台:

https://otx.alienvault.com/pulse/5f0781369d8978954c40d9f1

*****竣盟科技快報歡迎轉載,但請註明出處