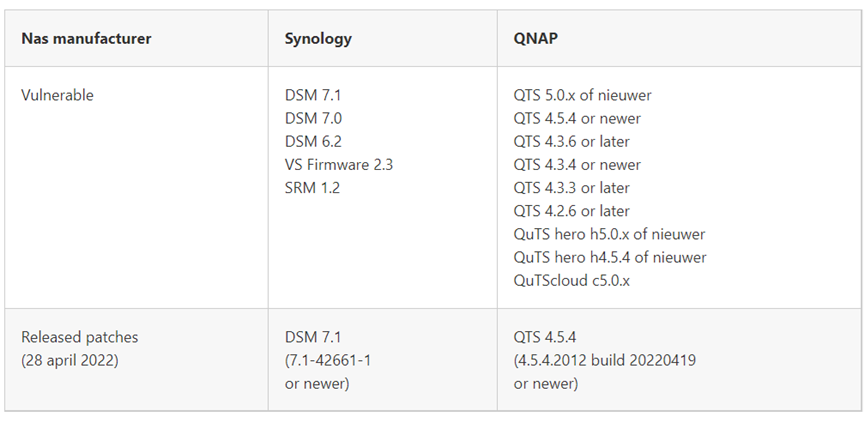

Deadbolt勒索軟體鎖定使用 QTS 4.3.6 和 QTS 4.4.1 的 QNAP NAS 設備,QNAP呼籲所有 NAS 用戶儘速檢查並更新 QTS 至最新版本,並避免將 NAS 暴露於互聯網上。

台灣網路附加存儲 (NAS) 設備製造商 QNAP 週四(5/19),證實正在對新一波DeadBolt的攻擊進行調查,據其產品安全事件回應團隊稱,此次攻擊鎖定使用 QTS 4.3.6 與 QTS 4.4.1 的 NAS 設備,受影響機型以 TS-x51 系列及 TS-x53 系列為主。QNAP 呼籲所有 NAS 用戶儘速檢查並更新 QTS 至最新版本,並避免將 NAS 暴露於互聯網上。

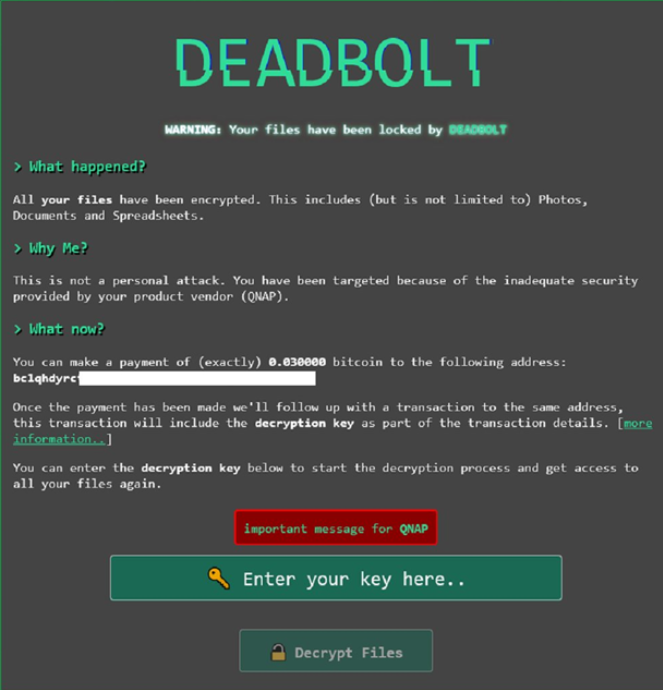

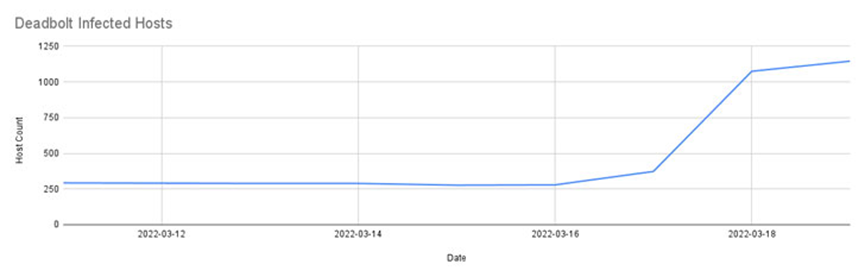

這一事件標誌著 QNAP 設備自今年年初以來第三次受到DeadBolt 勒索軟體的攻擊。今年1 月QNAP警告用戶,名為 DeadBolt的一種新勒索軟體利用所謂零時差漏洞廣泛針對其NAS設備。DeadBolt在對QNAP設備的持續攻擊中加密用戶數據並需支付比特幣解密,使多達 4,988 台受DeadBolt 勒索軟體攻擊的 QNAP 設備被發現,促使該公司發布了強制韌體更新,3 月中旬觀察到Deadbolt第二次攻擊的新案例,發現超過 1,000 台 QNAP QTS 設備已被 DeadBolt 勒索軟體感染。

由於QNAP在公告中沒有提及任何漏洞利用(CVE),目前尚不清楚 DeadBolt 勒索軟體攻擊者是否正在利用特定漏洞。QNAP也沒有透露有關最近發現多少台設備遭攻擊,但表示他們沒有看到任何涉及已更新的系統遭 Deadbolt感染。 Palo Alto Networks的Unit 42 週一在 Twitter 上表示,觀察到最新一波的 DeadBolt 攻擊QNAP NAS 設備是從 5 月 13 日開始的,發現了大約 3000 個受感染設備。

QNAP 設備的最新攻擊突出了一個持續修補的重要性,如果仍然存在許多暴露的實例,這代表了在最新攻擊之後更新的緊迫性。

美國和其他政府機構最近發布的聯合網路安全諮詢警告企業,最常見的錯誤和安全弱點使攻擊者能夠獲得內部網路的初始存取權限,這包括暴露在公共互聯網上的配置錯誤的服務,以及開放的端口和過時的軟體。

QNAP 建議用戶關閉Port Forwarding功能以停止將 NAS 設備暴露在互聯網上。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”