2025 年 4 月 10 日,具俄語背景的勒索軟體麒麟(Qilin)又名 Agenda。 在其暗網洩密網站公開聲稱,已成功入侵南韓第二大財閥 SK 集團,並竊取逾 1TB 機密資料,並揚言若 48 小時內未獲回應,將全面洩露所有資訊。

該貼文於美東時間清晨約 6:30 發佈,截至當天下午,麒麟尚未釋出任何資料樣本佐證其主張,但已明確施壓,這是典型的 雙重勒索手法(Double Extortion):先加密檔案,再以公開機密資料相威脅,以期雙重勒索獲利。

目標分析:為何是 SK 集團?

SK 集團為南韓僅次於三星的跨國企業,業務涵蓋能源、半導體、ICT、電信、生技製藥、電動車電池等產業,全球員工超過 80,000 人,旗下擁有 260 家子公司,年營收達 911.5 億美元。該集團對美國投資遍及 20 州、超過 500 億美元,顯示其全球戰略布局與技術資產的高度價值。

麒麟此次明顯針對具「產業影響力、國際能見度、戰略科技掌握度」的企業進行攻擊,反映勒索集團已從「量產型廣撒網攻擊」轉向「定點滲透、高價值換金」的新策略。

攻擊背景與行為模式分析

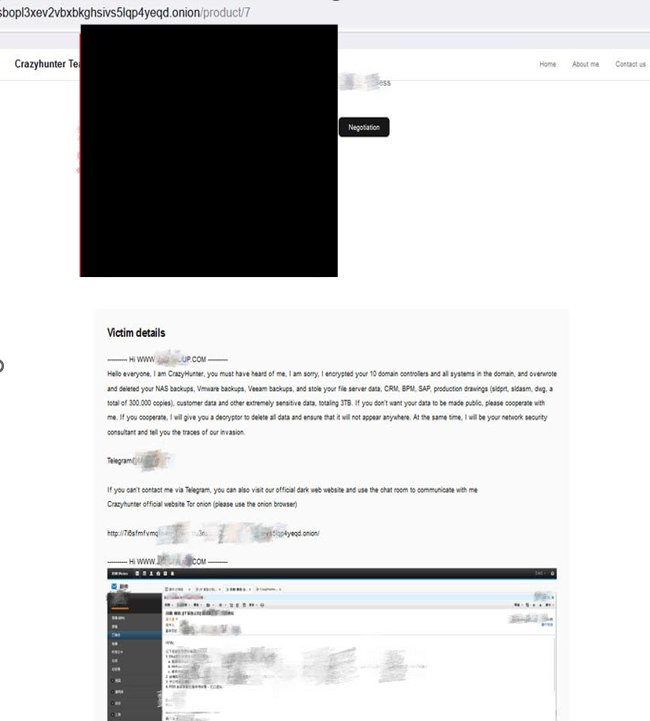

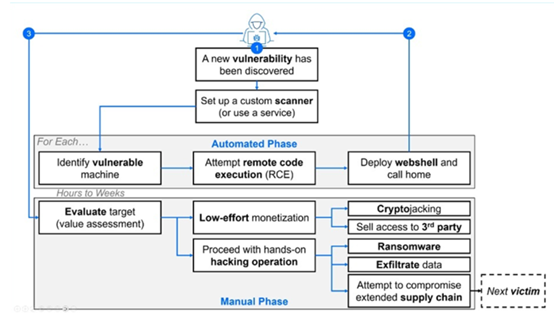

麒麟採用 勒索軟體即服務(RaaS, Ransomware-as-a-Service) 模式,讓惡意代理操作攻擊並獲得分潤。其作業流程高度組織化,可能包含以下攻擊階段:

- 滲透初期:

- 利用釣魚信或在暗網購買內部憑證(如 AD、VPN 憑證)

- 利用漏洞(如 Citrix Bleed)獲得初始存取權限

- 橫向移動與權限提升:

- 利用 Mimikatz 或 LSASS Dump 獲取帳號密碼

- 內部橫向掃描、攔截管理權限

- 資料偵察與竊取:

- 偵測機敏檔案位置(ERP、CAD 設計圖、R&D、財務、人資)

- 大量外傳或封包封存等待脫離

- 資料加密與勒索:

- 加密核心系統並留勒索訊息

- 發布通牒並於暗網揭露攻擊訊息以提高施壓

MITRE ATT&CK 對照分析(麒麟常見技術)

近期攻擊軌跡:麒麟活動明顯升溫

根據統計:

- 過去四週內攻擊 68 家組織,僅次於 Babuk

- 過去 12 個月總攻擊數為 256 件,較 3 月初增幅近三成

已知攻擊受害機構包括:

- 美國 Lee Enterprises 新聞集團

- 休士頓交響樂團

- 底特律 PBS 公共電視台

- 日本宇都宮癌症治療中心(30 萬筆個資外洩)

- 英國 NHS 合作實驗室 Synnovis(勒索金達 5,000 萬美元)

麒麟被觀察到會竊取 Chrome 瀏覽器密碼、停用 端點防護系統(EDR),並廣泛利用如 Citrix Bleed(CVE-2023-4966) 等高風險漏洞,與 BlackCat/ALPHV 等先進集團有戰術相似性。

專家建議:企業應即刻採取以下防禦行動

1. 身份與存取控制(IAM)

- 強制部署 MFA,特別是 VPN、雲端控制台、管理介面

- 定期盤點停用不必要帳號與權限

2. 端點與行為監控(EDR/XDR)

- 採用具行為偵測的防護工具,可即時識別惡意行為(如腳本、記憶體注入)

- 建立異常自動隔離與通報流程

3. 離線與異地備份政策

- 關鍵資料每日備份並實體隔離,測試還原流程確保災難恢復能力

4. 橫向權限與流量管控

- 限制 SMB、RDP 等內網協定的跨部門使用與紀錄審核

- 監控不尋常的檔案移動行為與流量

5. 員工釣魚演練與教育

- 定期執行釣魚信模擬與教育課程

- 強化財務、人資、管理單位資安意識與保護

6. 誘敵欺敵技術(Deception Technology)

• 部署假資產(如假帳號、假資料夾、虛擬伺服器)誘捕內部或外部攻擊者

• 結合威脅偵測系統,快速識別滲透行為並啟動應變程序

結語:RaaS 生態系的進化,正衝擊全球企業風險模型

麒麟此次對 SK 集團的行動,揭示了一個日益明確的趨勢:勒索攻擊已進入精準化、企業級、供應鏈導向的高價值目標時代。

企業不再僅是系統被癱瘓,更面臨 商譽崩壞、股價波動、全球營運鏈中斷 的連鎖反應。面對 RaaS 生態系的擴張與技術專業化,企業應主動將資安風險納入 營運持續計畫(BCP)與治理框架中。

建議所有資安團隊立即針對上述防護措施進行盤點與強化,並持續監控 麒麟與其他高風險勒索集團的後續動態與威脅樣態。