Zimbra Collaboration電子郵件軟體中的零日漏洞被四個不同的駭客組織所利用,竊取大量使用者的電子郵件資料、使用者憑證和身分驗證權杖。

Zimbra Collaboration是一個全功能的協作平台,主要提供電子郵件、行事曆、任務管理、聯絡人管理等協作工具。這個平台的特點在於其開放原始碼的性質,讓使用者可以自由地搭建和管理自己的郵件和協作伺服器。

谷歌威脅分析小組(TAG)在一份報告中表示:“大部分活動都是在 GitHub 上公開最初的修復之後發生的。”

該漏洞被紀錄為CVE-2023-37580(CVSS 評分:6.1),是一個跨站腳本攻擊(XSS)漏洞,影響更新包41、 8.8.15之前的版本。Zimbra在 7 月 25 日發布的更新解決了這個問題。

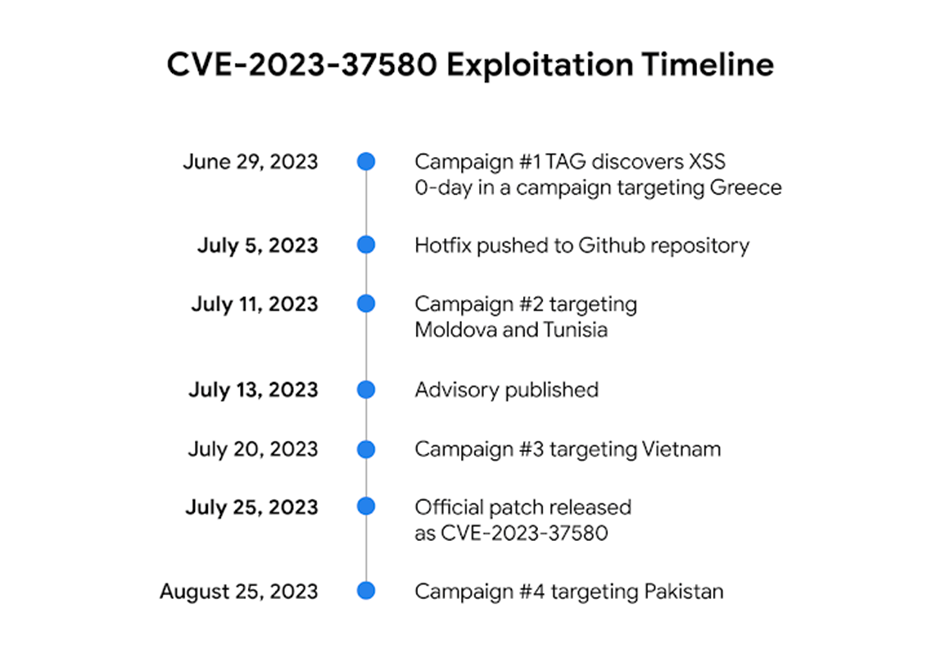

透過該漏洞,攻擊者只需誘騙受害者點擊特製的 URL,即可在受害者的網路瀏覽器上執行惡意腳本。Google TAG 表示,從 2023 年 6 月 29 日開始,即發現了多個攻擊活動,至少比 Zimbra 發佈更新建議還提早了兩週。四個攻擊活動中的三個是在更新發布之前觀察到的,第四個活動是在發布一個月後發現的。

據稱,第一個活動以希臘的一個政府組織為目標,向其目標發送包含惡意連結的電子郵件,當用戶點擊這些URL 時,就會被安裝名為 EmailThief 的電子郵件竊取惡意軟體。

利用 CVE-2023-37580 的第二個威脅攻擊者是 Winter Vivern,該漏洞的修補程式於 7 月 5 日推送到 GitHub 後不久,Winter Vivern就馬上針對摩爾多瓦和突尼西亞的政府組織展開攻擊。

TAG 也發現到,在 7 月 25 日更新發布之前,有第三個身份不明的組織將該漏洞武器化,以竊取越南某政府組織的憑證。而巴基斯坦的一個政府組織於 8 月 25 日也遭到攻擊,導致 Zimbra 身份驗證權杖外洩。

TAG 進一步指出,威脅攻擊者經常利用郵件伺服器中的 XSS 漏洞,因此需要對此類應用程式進行徹底驗證。並表示,該漏洞首次公開後即發現至少四個利用 CVE-2023-37580 的活動,這表示組織需要盡快對其郵件伺服器進行修復的急切性。

部分入侵指標(Indicator of compromise -IOCs):

domain ntcpk.org

URL https://obsorth.opwtjnpoc.ml/pQyMSCXWyBWJpIos.js

URL https://applicationdevsoc.com/zimbraMalwareDefender/zimbraDefender.js

URL https://applicationdevsoc.com/tndgt/auth.js