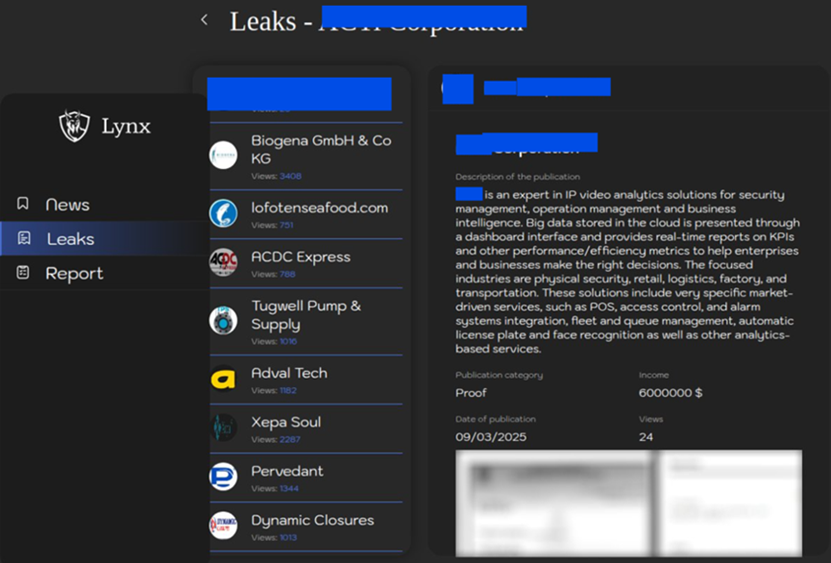

2025 年 11 月初,中國知名資安企業「知道創宇」(KnownSec)──一家與中國政府關聯的資安公司──發生重大資料外洩事件。根據中國資安部落格MXRN 報導,約 12,000 份內部文件與敏感資料遭洩,事件曝光後迅速震撼國際資安圈。外洩內容不僅涵蓋一般企業內控文件,更包括國家支援的網路攻擊武器、跨平台滲透工具、遠端控制框架(C2),以及全球超過 80 個國家的攻擊目標清單,可謂罕見的「國家級資安透明瞬間」。

值得注意的是,根據美國國防部(U.S. Department of Defense, DoD)資料,知道創宇早在 2022 年 10 月 5 日就已被列入美國實體制裁名單,顯示其與中國政府的關聯。

知道創宇的戰略定位:中國網路安全體系核心節點

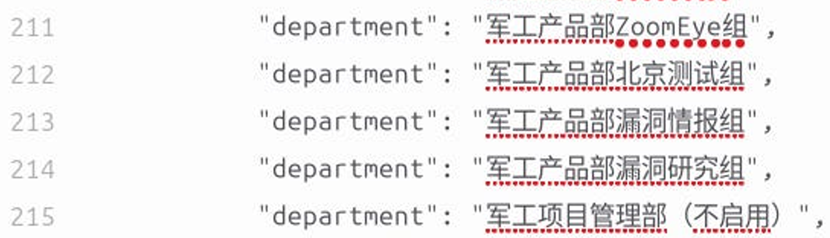

成立於 2007 年、2015 年獲騰訊投資的知道創宇,目前員工規模超過 900 人,業務涵蓋:

- 國家級網路防護專案

- 金融與大型企業安全監控

- 政府資訊安全建置

- 全球資產掃描與端點監測(ZoomEye)

ZoomEye 是一款類似 Shodan 或 Censys 的全球性搜尋引擎,它會列出每個主機的漏洞,官方宣稱在 7–10 天內可完成整個 IPv4 位址空間的掃描。

知道創宇不只是商業資安公司,而是中國國家網路攻防體系的重要延伸,負責支援官方情報與滲透作業。因此,本次事件的影響不僅限於企業層面,更涉及國家情報與戰略資安供應鏈完整性。

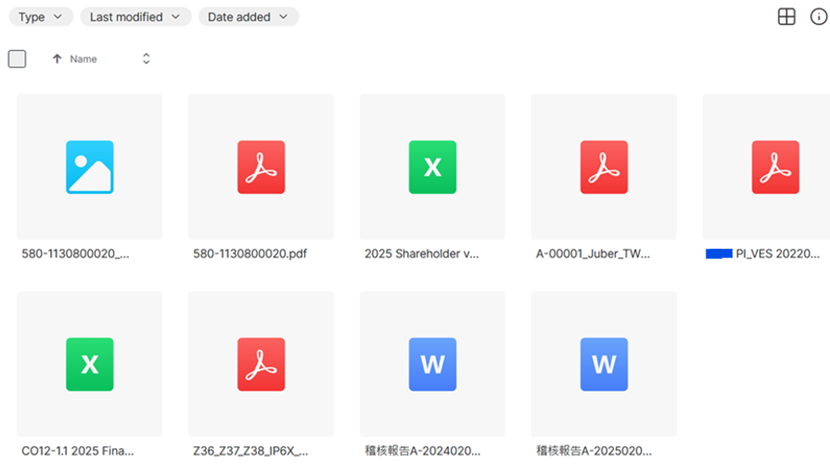

外洩資料揭示的攻擊能力與全球目標

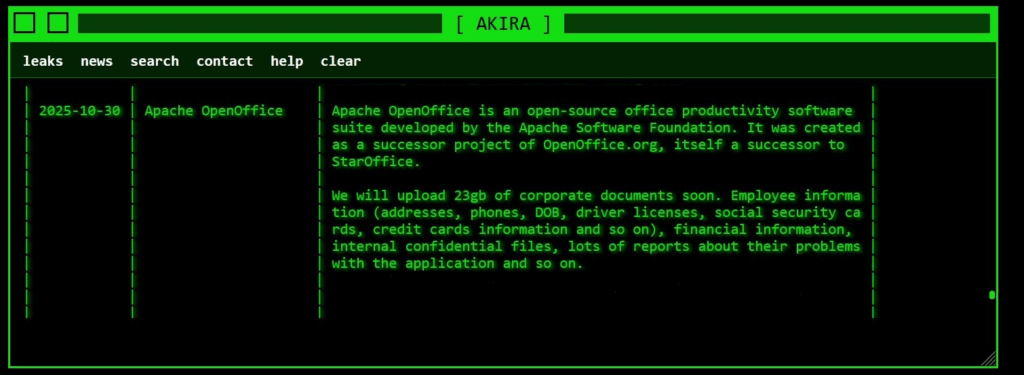

1. 跨平台攻擊工具與滲透框架

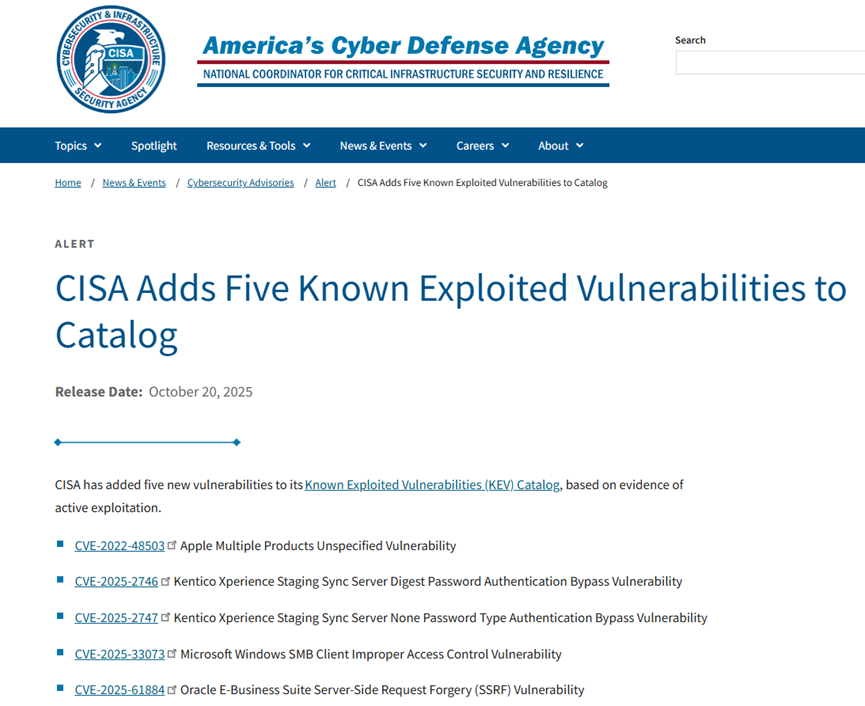

外洩資料顯示,知道創宇維運多項攻擊模組與後門木馬,覆蓋主要作業系統:

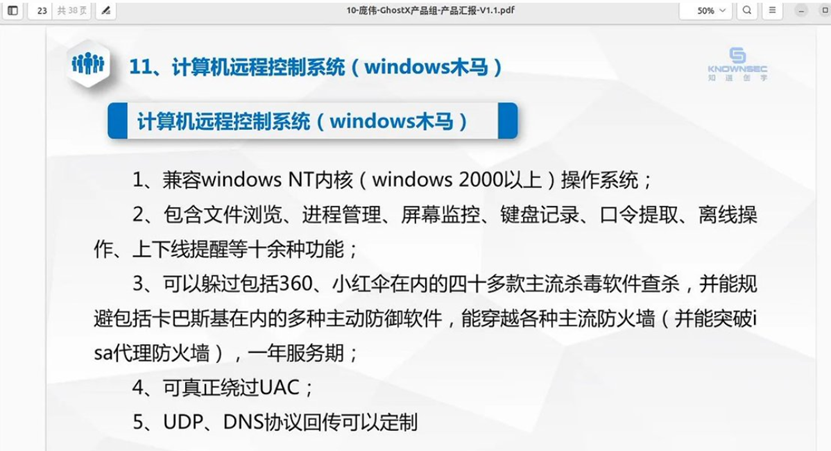

其中知名攻擊框架 GhostX 包含:

- Un-Mail:郵件攔截與備份模組

- Wi-Fi 入侵與密鑰破解工具

- C2 遠端操控框架

此外,資料還揭示改造型行動電源等硬體竊取裝置,可在充電時蒐集資料並回傳伺服器,明顯屬國家情報級別裝備。

Un-Mail 是一款聲稱可以透過 XSS 漏洞破壞電子郵件帳號的工具

Windows 木馬/遠端控制

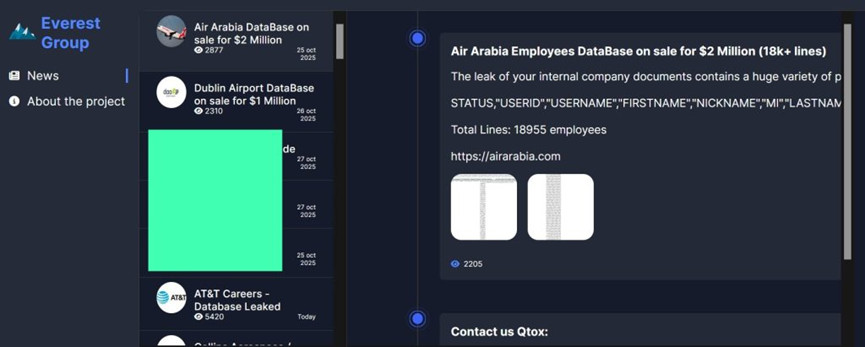

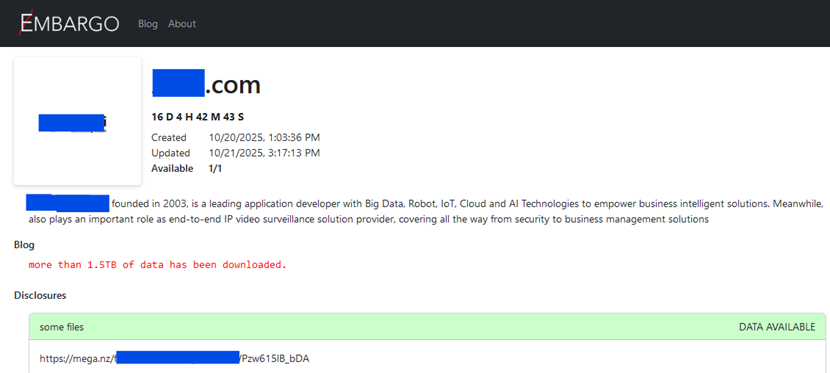

2. 全球攻擊與情報蒐集成果

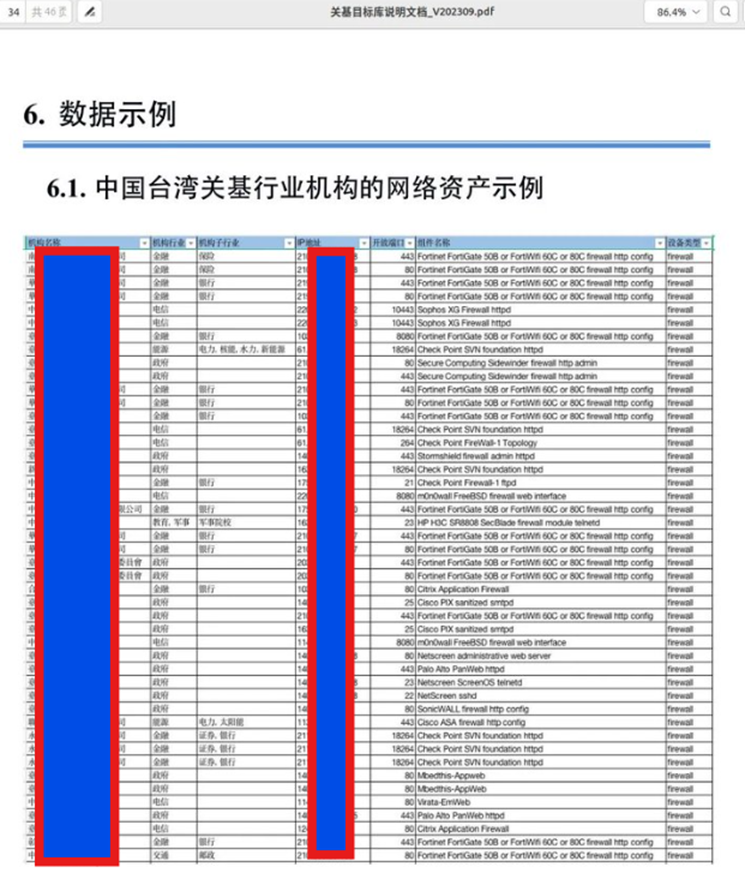

外洩資料指向長期、系統化滲透作業,部分目標及資料如下:

其他目標國家包括日本、越南、印尼、尼日利亞、英國等 20 多個地區。

需特別注意的是,該名單所揭露的多為台灣關鍵邊緣設備,影響範圍不容小覷。目前尚難斷定這些資料僅屬偵察性質的「目標練習」紀錄,抑或已具備可直接利用的攻擊價值;無論哪種情形,這都顯示出涉案資料與工具可能被用於對外攻擊。

他們的客戶名單似乎也同樣令人印象深刻,顯示出與中國國家級單位存在往來:

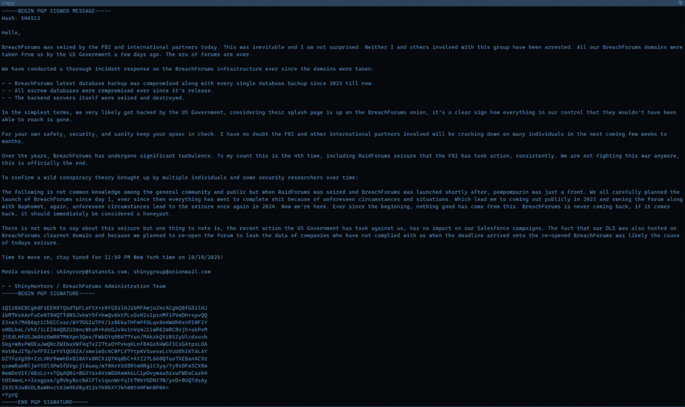

據報導,整個資料集曾一度被上傳至 GitHub,但隨即因違反平台規定而遭刪除。我們將持續關注事件進展,並期望能公布更多細節。

台灣資安專家觀點:戰略意涵與防禦建議

從台灣角度觀察,此事件有以下重要啟示:

- 台灣在攻擊目標清單內

外洩資料中直接包含台灣道路、交通及基礎建設規劃資料,戰時可被用於阻斷補給、癱瘓民生系統、影響軍事部署。 - 中國資安公司非純商業角色

知道創宇的定位顯示,中國網路安全產業與情報系統高度整合,攻擊來源可能具完整產業化供應鏈。 - 供應鏈已成新攻擊面

不僅防火牆與端點,任何雲端服務、掃描器或 API 都可能成為滲透管道。 - 防禦策略應從「事後事件回應」轉為「主動誘捕(Deception)」與「情資驅動」:

- 建置以威脅情報(Threat Intel)為核心的治理架構,將情資嵌入偵測、回應與決策流程。

- 採用持續誘捕(Continuous Deception / Adaptive Deception),透過偽裝資產與誘餌主動誘導攻擊者露出行為,以早期發現與攔截攻擊。

- 結合或替代部分傳統威脅獵捕(Threat Hunting)作業,讓誘捕產生的高信度警示主導獵捕線索,提高效率並降低誤報。

- 推行零信任供應鏈(Zero‑Trust Supply Chain),以最小權限、強化驗證與持續監控來減少第三方風險。

- 主動偵測比被動防禦更重要

不能只問「有沒有被攻擊?」而應問「攻擊已經存在多久?已滲透到哪裡?」

結語

知道創宇資料外洩事件,不僅揭露中國資安產業與國家級攻防體系的密切關聯,也提供了全球首度可見的攻擊工具與目標清單。對台灣而言,這是一個重要警示:我們既是目標,也是防禦者,唯有透過威脅情報驅動的防護與主動偵測,才能在日益複雜的網路攻防中保持安全與韌性。

這不是一場普通的資料外洩事件,而是一場中國國家級網路攻防能力的「不小心公開展示」,而台灣,正站在這場展示的最前線。