在 2025 年 10 月下旬,俄語系勒索組織 Everest 再度掀起全球資安圈震撼,這個在暗網上活動多年的集團,不僅聲稱竊取了美國電信巨頭 AT&T Carrier(att.jobs) 的內部資料,更公開販售愛爾蘭 都柏林機場(Dublin Airport) 及阿拉伯聯合大公國 阿拉伯航空(Air Arabia) 的乘客與員工資料,開價分別為 100 萬美元與 200 萬美元。

這不只是單純的資料外洩事件,而是一場有組織、有策略的網路勒索行動,揭示了企業在全球化數據互聯環境下的脆弱現實。

攻擊事件概況:從 AT&T 到航空業的數據勒索

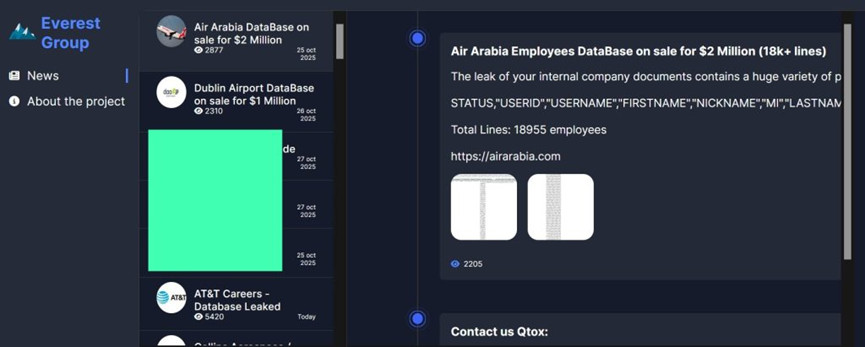

根據資安媒體 Hackread.com 的報導,Everest 勒索集團在 10 月 21 日首次聲稱入侵 AT&T 的招聘平台 AT&T Carrier,取得約 57 萬筆應徵者與員工個資,內容包含姓名、電話、電子郵件與內部帳號資料。

駭客向 AT&T 發出最後通牒,要求在 6 天內聯繫,否則將公開資料。期限屆滿後,兩份名為「user_list」與「customer_list」的 CSV 檔案確實被釋出至暗網。

緊接著,Everest 又在 10 月 25 日將矛頭轉向航空業:

- 都柏林機場 1,533,900 名旅客資料被勒索 100 萬美元;

- 阿拉伯航空 18,000 名員工資料則標價 200 萬美元。

這些資料不僅包含姓名、航班編號、座位號、行李標籤編號與登機證號碼,甚至包括乘客使用的設備型號與登入來源。對駭客而言,這些資訊不只是可販售的數據,更可能成為下一波社交工程攻擊的養分。

深度分析:Everest 的戰略思維與技術軌跡

Everest 勒索集團並非新面孔。自 2020 年起,它便以「雙重勒索(Double Extortion)」策略聞名——先加密受害者系統,再威脅若不付贖金,便公開資料。

近年來,他們逐漸轉型為「資料掮客型勒索組織」,不再單純依賴加密,而是利用 資料外洩與暗網拍賣 為主要盈利手段。其行動具備以下特徵:

- 鎖定高資料密度產業:如電信、航空、金融與醫療。

- 多層社交工程與滲透手法:包括利用釣魚郵件或滲透第三方供應商。

- 以恐懼操控輿論:將資料貼上暗網「公告板」,限時倒數公開,逼迫企業談判。

- 多語言操作團隊:其論壇與通訊紀錄顯示,Everest 擁有俄語、英語及阿拉伯語使用者,顯示組織跨區域運作的成熟度。

這次針對航空與電信業的攻擊,顯然不是偶然。航空業擁有大量個資、行程與身分驗證資訊,一旦外洩,對企業信譽與乘客安全都構成長期風險。

資安觀點:從 Everest 看資料勒索的產業化

Everest 的手法凸顯出勒索產業的「轉型趨勢」——從「系統加密」轉向「資料勒索」,從「單點攻擊」進化為「供應鏈滲透」。

在這種模式下,即使企業部署了防毒軟體與 EDR(端點偵測與回應)方案,也難以完全抵擋資料被外洩的風險。因為駭客的入侵早已滲入應用層與雲端 API 的交互點上。

以本次事件為例,若企業內部的 雲端應用(如招聘平台或旅客資料庫) 未實施嚴格的權限控管與加密傳輸,駭客只需取得一組帳號或 API 金鑰,便能長期竊取資料而不被察覺。

專家建議:如何防範下一波資料勒索

作為企業防禦者,以下幾點是從此事件應該吸取的教訓:

- 強化帳號與 API 管控:導入零信任驗證(Zero Trust)與多因素認證(MFA)。

- 落實資料分級保護:旅客或應徵者個資應採用分層加密與存取審計。

- 導入 DLP(資料防漏)與 UEBA 行為分析:偵測內部帳號異常存取。

- 建立外洩模擬演練(Data Leak Simulation):提早評估事件發生後的應變能力。

- 透明通報機制:面對資料外洩,企業應主動公告、減少輿論傷害。

結語:Everest 的訊息

Everest 並非僅僅是一個勒索組織,而是反映了當前資安威脅生態的縮影:

在這個資料即資產的時代,企業若仍以傳統防毒思維應對新型勒索攻擊,只會被迫在暗網的談判桌上「買回自己的資料」。

真正的防禦,不只是技術,更是策略與決心。

而 Everest,只是提醒我們——資安的戰場,從未離開過資料本身。