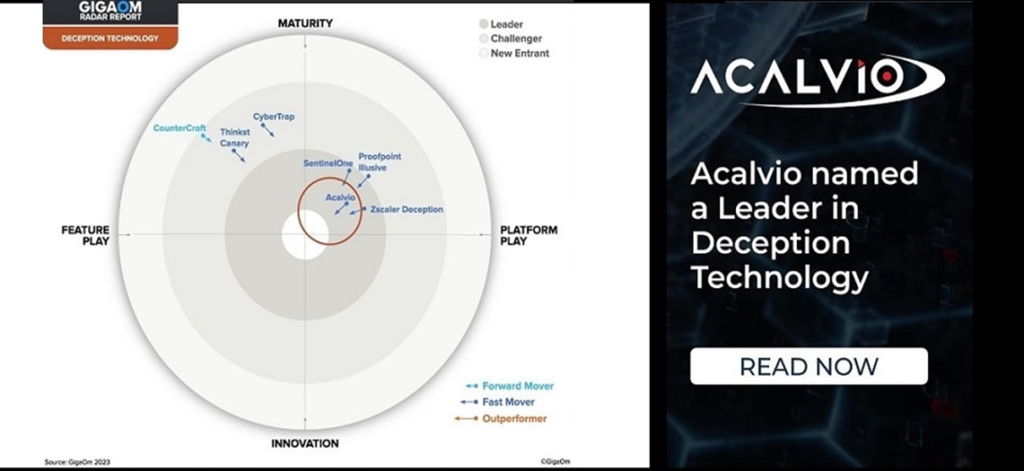

2023 年 4 月 6 日,竣盟科技全球合作夥伴,且擁有全球最先進欺敵技術的Acalvio Technologies 在 GigaOm Radar Report for Deception Technology報告中獲選為領導者,並被定位為該領域領先的快速發展者(Fast Mover)。

GigaOm 的雷達報告Radar Report重點介紹了主要的欺敵技術供應商,為 IT決策者提供了選擇最適合其業務及個人所需的資訊,該報告評估了欺敵技術解決方案在服務四個特定細分市場(中小企業、大型企業、聯邦/地方政府以及教育機構實體和服務提供商)以及三種部署模型(投射法Projection method,專用資產 Dedicated asset和消失代理Vanishing agent)方面的定位,該報告詳述了市場部門對關鍵產品特性和標準頂級解決方案特徵的分析評估(如可擴充性、性能和總成本)及帶來的影響。

GigaOm 分析師Chris Ray表示:“ 對於希望領先攻擊者一步的組織而言,欺敵技術已成為一種必不可少的工具。” “Acalvio為市場帶來了一系列領先的功能,採用涵蓋眾多欺敵使用案例的全包式平台。Acalvio 通過由 AI 提供支援的自主流程,為動態欺敵功能帶來了廣度和深度。”

GigaOm 是 IT領域的一家頂尖分析公司,在其雷達報告中評估了欺敵技術的領導力,GigaOm雷達報告的判斷公式著眼於「橫跨兩個座標軸,在成熟度和創新、功能導向和平台導向之間取得平衡」,同時預測每種解決方案在未來 12 到 18 個月的演變 [方向]。」根據該報告,Acalvio 執行了所有既定的關鍵標準,並且由於其深思熟慮和全面性的欺敵方法而得到了極高的評價,並被定位為欺敵解決方案領導者(Leader)及快速發展者(Fast Mover)。

Acalvio的ShadowPlex平台是一個全面的人工智慧解決方案,通過現實的漏洞預測和有效及包羅萬象的誘餌來欺騙攻擊者。ShadowPlex 旨在在整個組織的網路中部署動態、智慧且高度可擴充性的欺敵行為。該平台獲得超過 25項註冊專利,形成了一個完全不同的架構,對 IT 的影響很小,在 AI 的幫助下提供了規模化、自動化和真實性。此外,該報告還引用了 Acalvio 的身份威脅檢測和回應 (ITDR)、運營技術 (OT)/工業控制系統 (ICS) 功能以及周到的部署功能,使 Acalvio 解決方案脫穎而出。

Acalvio Technologies聯合創辦人兼首席執行長Ram Varadarajan 表示:“我們在 GigaOm 的雷達報告中領先地位證明了我們自成立以來一直致力於創新和卓越的承諾。”“隨著 2023 財年國防授權法案(National Defense Authorization Act)最近呼籲使用欺敵技術,我們很高興獲得基於欺敵的主動防禦的認可,支持零信任戰略,這是下一波網路防禦浪潮的基礎。這種認可進一步使政府和商業客戶能夠充滿信心地部署 Acalvio 欺敵技術。”

關於 Acalvio Technologies

Acalvio是應對網路欺敵攻擊的主動防禦解決方案的全球領導者,其突破性的自主欺敵技術基於分散式欺敵和進階人工智慧領域,並獲得超過 25個註冊專利,以實現有效、易於使用和企業規模的主動式防禦部署。Acalvio 的自主欺敵通過早期檢測進階威脅來減少攻擊者的停留時間,並通過利用複雜的調查和主動威脅搜尋功能提高SOC的效率。Acalvio是CMMC第三方評鑑機關Booz Allen Hamilton戰略合作夥伴,共同推動零信任環境採用欺敵策略。Acalvio ShadowPlex是唯一經美國授予聯邦政府風險與授權管理計劃FedRAMP 認證可用於美國政府環境的專利自主欺敵產品,是目前市場上唯一FedRAMP Ready的欺敵技術的解決方案,這家位於矽谷的公司的解決方案服務於財富500強企業、美國政府機構和大型 MSSP。

竣盟科技是Acalvio的台灣唯一代理商以及指定技術合作夥伴,目前已將Acalvio ShadowPlex持續導入到國內企業與機構中,協助建構高擬真的欺敵平台,並完美地融入現有的監控模式,更加提升網路安全防護等級。

欲了解更多關於 Acalvio ShadowPlex的資訊,請聯繫竣盟科技 desiree@billows.com.tw 電話: 02-25623952 ext. 16

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”