ALPHV 勒索軟體集團,又名BlackCat,最近在其揭秘網站上宣布,入侵了美國俄勒岡州的一家豪華度假村The Allison,並通過建立一個專門的明網網站,允許受害者的客戶和員工搜尋他們在攻擊中被盜的數據,將敲詐勒索提升到了一個新的層次。在互聯網上發布數據,使搜尋引擎可搜尋到數據,增加了對受害者的潛在影響,作為這次攻擊的一部分,BlackCat聲稱竊取了 1500 名員工和2,500 多客人的資料,約112GB數據。

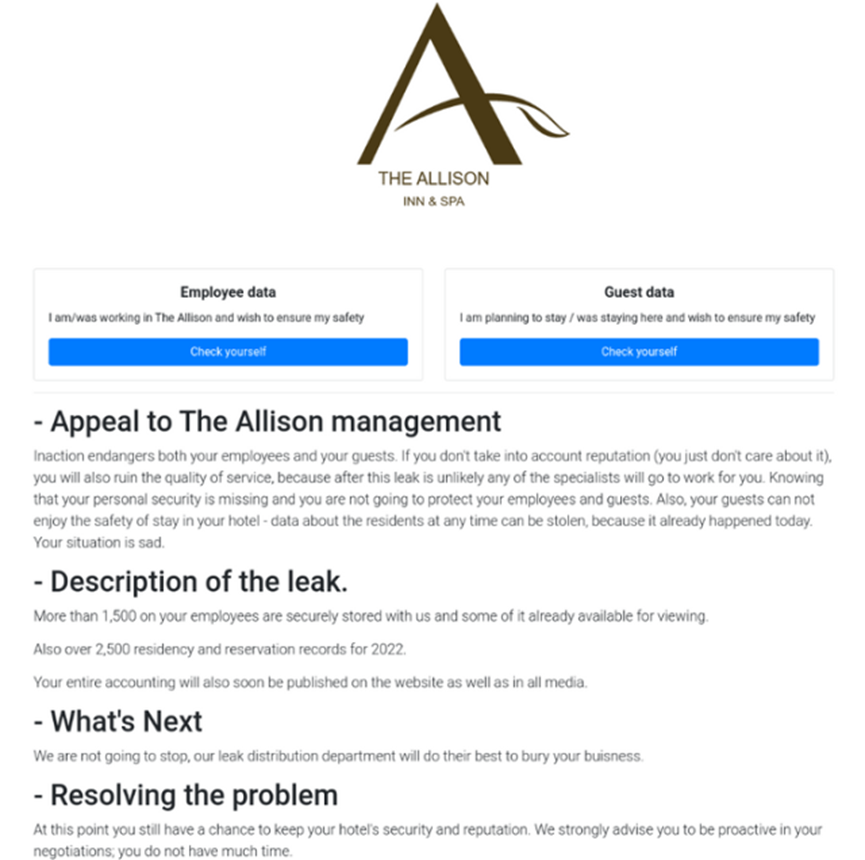

網站頁面頂部有兩個Check yourself(檢查自己) 的按鈕,一個用於員工,一個用於酒店客人。

資全公司 Emsisoft 的威脅分析師 Brett Callow 稱 ALPHV/BlackCat的行動是一種狡猾的策略,無疑通過這種策略增加他們從攻擊中獲利的可能性。如果受害公司客戶和員工知道與有關的資料以這種方式公開,受害公司可能更傾向於支付贖金以防止並避免受到集體訴訟的風險。Callow說,過去許多勒索軟體攻擊的受害者並不擔心他們的數據在Tor網路的揭秘網站上發布,他們認為大眾不容易接觸到暗網。

但現在使用該網站,員工、客戶或任何人都可以查看有關酒店客人及其住宿的資料或員工的個人數據。雖然客戶數據僅包含姓名、到達日期和住宿費用,但員工數據包含機敏的資料,例如姓名、社會安全號碼、出生日期、電話號碼和電子郵件地址等內容。

BlackCat建立這個網站的目的很明確,就是嚇唬員工和客人,要求酒店從網上刪除他們的數據,而這只能通過支付贖金來完成。

BlackCat勒索軟體至少從 2021 年 12 月開始活躍,是第一個用 Rust語言編寫的專業勒索軟體,這樣的選擇使他們能夠規避來自傳統安全解決方案的檢測。此外,這使得他們的惡意軟體能跨平台,可在 Windows 和任何 *NIX 系統上自由啟動。根據美國聯邦調查局 (FBI)發布的警報,自 2021 年 11 月首次發現 BlackCat 勒索軟體攻擊以來,截至 2022 年 3 月,全球至少有 60 個實體受害。許多資安專家認為,ALPHV/BlackCat是另一個勒索軟體組織Darkside(也稱為 BlackMatter)的更名,該組織在2021 年5月攻擊了美油管Colonial Pipeline,關閉了美國東岸整個輸送網路,最後Colonial Pipeline向操作DarkSide的駭客支付了約新台幣1.39億元的贖金。

有關BlackCat勒索軟體的”部分”入侵指標(Indicator of compromise -IOCs):

Domain:

sty5r4hhb5oihbq2mwevrofdiqbgesi66rvxr5sr573xgvtuvr4cs5yd.onion

id7seexjn4bojn5rvo4lwcjgufjz7gkisaidckaux3uvjc7l7xrsiqad.onion

SHA 256:

f8c08d00ff6e8c6adb1a93cd133b19302d0b651afd73ccb54e3b6ac6c60d99c6

f815f5d6c85bcbc1ec071dd39532a20f5ce910989552d980d1d4346f57b75f89

f837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb