資安人員披露了來自中國的APT駭客組織Winnti的一系列攻擊,攻擊者利用惡意軟體,包括一個未被記錄的後門程式”FunnySwitch”。Positive Technologies資安公司發現,第一次攻擊可追溯到2020年5月12日,當時Winnti使用LNK shortcuts提取並運行操作惡意軟體payload。5月30日檢測到的第二次攻擊使用了一個惡意RAR存檔檔案,該檔案由指向兩個誘餌的PDF文檔shortcuts組成,這些文檔據稱是履歷和雅思證書(IELTS certificate)。

Shortcuts本身包含指向Zeplin(是設計師和前端開發人員之間的協作溝通工具)託管的頁面的連結,駭客用於獲取最終階段的惡意軟體,該惡意軟體反過來又包含shellcode loader(svchast.exe)和稱為Crosswalk的後門程式(3t54dE3r.tmp)。

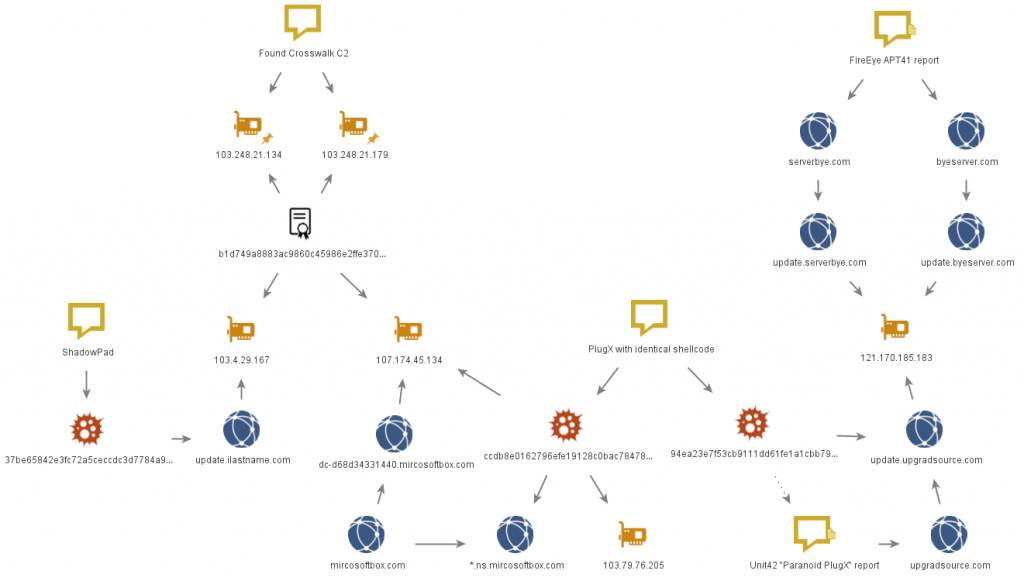

Crosswalk後門於2017年首次被FireEye記錄,是一個陽春型模組化後門,能執行系統偵察,並接收來自攻擊者控制伺服器的其他模組。

這種作案手法與韓國APT組織Higaisa相似,Higaisa被發現利用電子郵件中附加的LNK檔於2020年對毫無戒備的受害者發動襲擊,但研究人員表示,使用Crosswalk後門,表明Winnti參與其中。因樣本的網路基礎結構與以前已知的 Winnti基礎結構重疊,其中一些domains可追溯到 2013 年 Winnti 對線上遊戲業者的攻擊。

在新一波的攻擊中,值得注意的是其中的目標包括Battlestate Games,一個俄羅斯聖彼德堡(St. Petersburg)Unity3D遊戲研發商。此外,研究人員還發現了更多的攻擊樣本,以RAR檔的形式,包含Cobalt Strike信標作為payload,駭客在一個案例中使用了美國黑人George Floyd逝世有關的抗議作為誘餌。

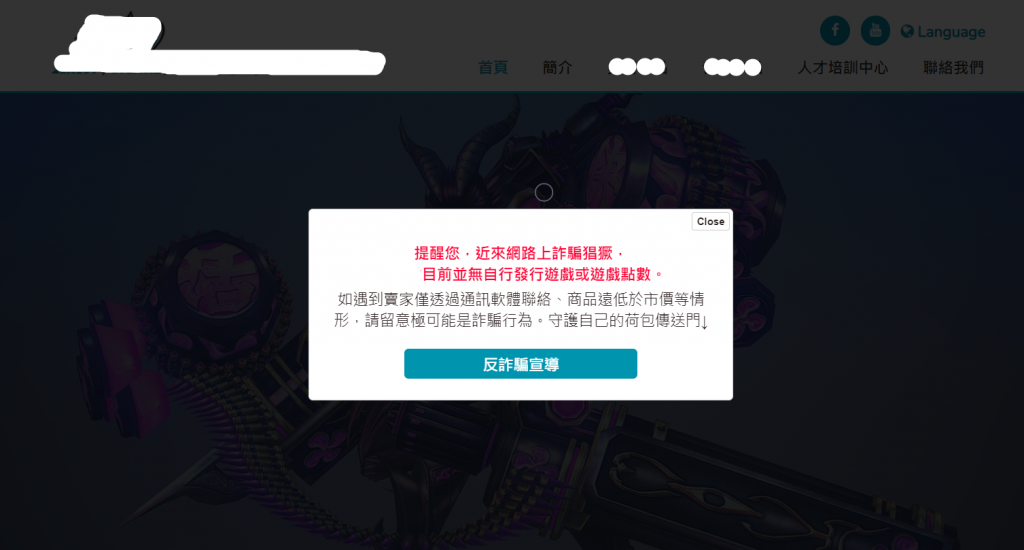

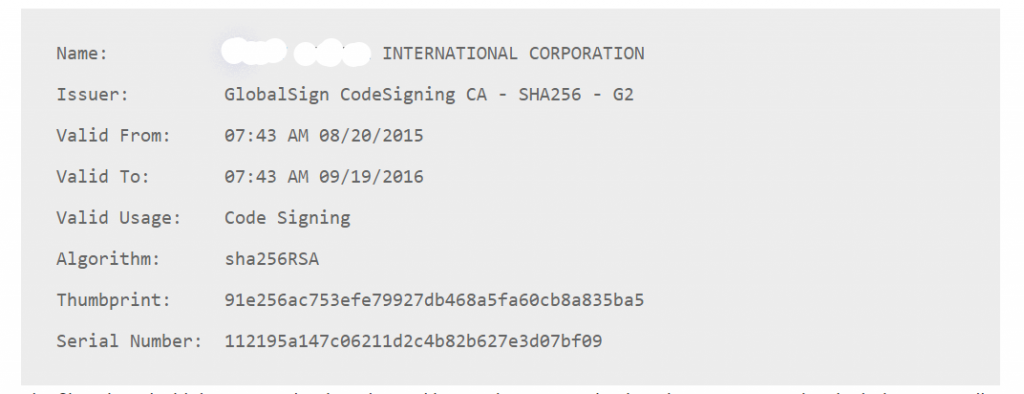

在另一個例子中,台灣某研發線上遊戲公司的代碼簽名憑證被濫用,駭客利用Crosswalk後門和Metasploit工具,以及 ShadowPad、Paranoid PlugX和名為FunnySwitch新的.NET後門攻擊香港的公司。

據相信,後門程式仍在開發中,能夠收集系統資訊並運行任意的JScript程式碼。它還與Crosswalk後門分享了許多共同功能,使研究人員相信它們是由相同的Winnti開發人員編寫的。

此前,Paranoid PlugX 與 2017 年對遊戲行業公司的攻擊有關,通過 Winnti 的網路基礎結構部署惡意軟體增加了兩組之間的關係。研究人員總結說,從該組織的攻擊中可以看到Winnti擁有大量惡意軟體。Winnti 使用廣泛可用的工具(Metasploit、Cobalt Strike、PlugX)和客製化開發的工具,這些工具的數量不斷增加。到 2020 年 5 月,該組織開始使用其新的後門 Funny Switch,它具有不尋常的訊息中繼功能,另外Winnti繼續在俄羅斯和其他地方追擊遊戲開發商也是不爭的事實。

有關Winnti的APT駭客組織情資就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5f62318a419e133716eca72d

https://otx.alienvault.com/pulse/5f7b4e23628671de975542ed