在英國《金融時報》歸還了數據,但拒絕透露提供樣本的來源下,高等法院要求 VirusTotal交出下載或上傳 HSE 數據的用戶資訊

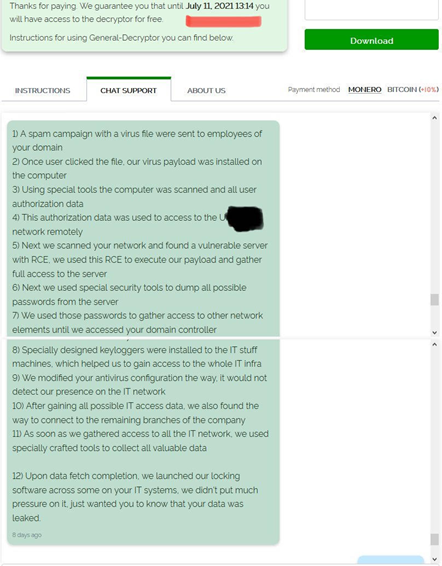

今年 5 月,愛爾蘭的公共醫療保健系統 Health Service Executive, HSE被Conti 勒索軟體攻擊,該攻擊使HSE在設備被加密後造成 IT 系統大規模中斷,嚴重影響該國的醫療服務,Conti在攻擊過程竊取了HSE 約700GB 的數據,據稱這些數據包括患者和員工個資、合約、財務報表、會議記錄、薪資單等。

據金融時報的報導,有人將27份HSE的檔案包含12名病患的個資上傳到惡意檔案分析網站VirusTotal上,檔案在 5 月 25 日被 Chronicle (VirusTotal的母公司)刪除之前被VirusTotal用戶下載了 23 次。VirusTotal除了掃描惡意檔案之外,還能充當上傳檔案的存儲庫,允許訂閱者搜索和下載檔案以分析他們自己的安全研究或改進他們的安全軟體。

在愛爾蘭法院發布禁令要求任何擁有被盜數據的人將其歸還給 HSE 後,英國《金融時報》歸還了數據,但拒絕透露提供樣本的來源。

週二,愛爾蘭高等法院發布命令,要求 VirusTotal 的所有者 Chronicle Security Ireland 和 Chronicle LLC 交出下載或上傳 HSE 數據的用戶的個資包括電子郵件地址、電話號碼、IP 地址或地址。高等法院法官也同時指出,被告沒有反對下達的命令,即所謂的Norwich Pharmacal Order第三方披露令。

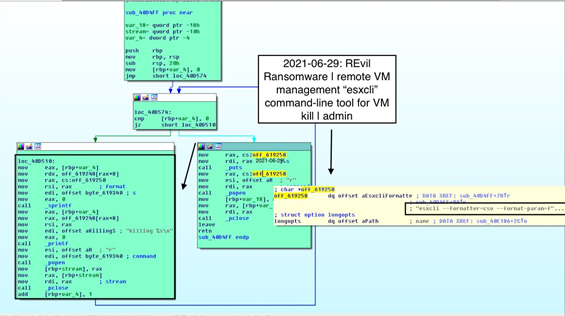

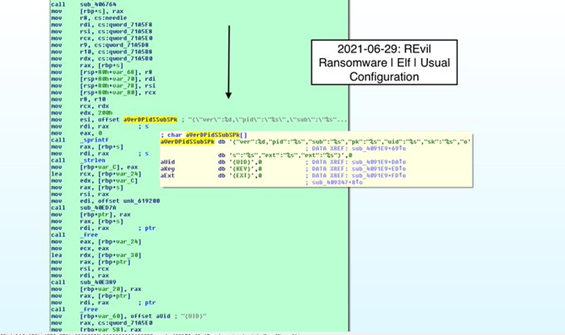

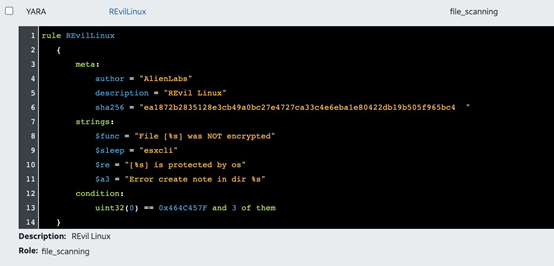

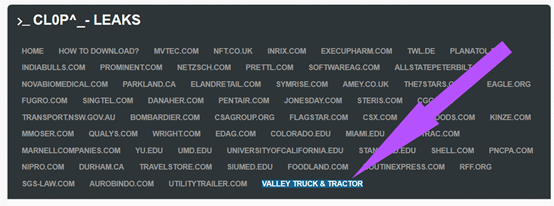

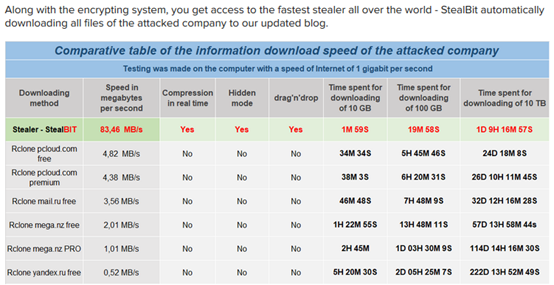

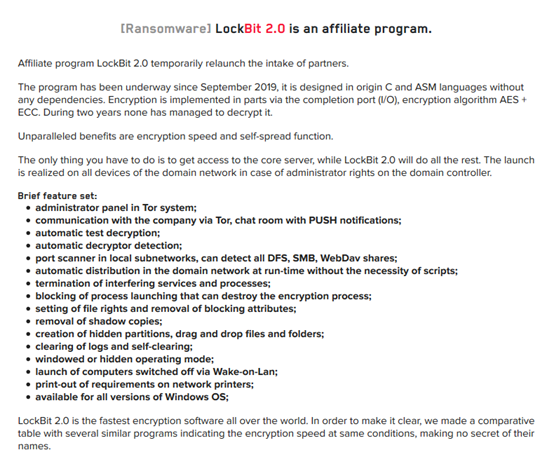

有關Conti勒索軟體的情資: