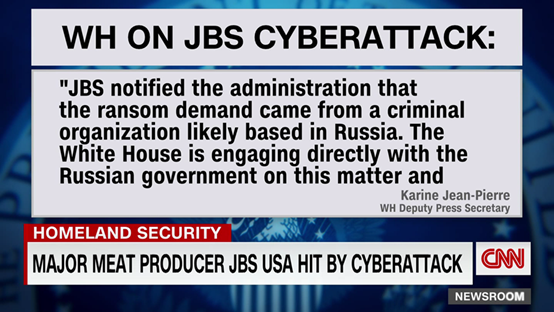

白宮週二(6/1)表示,JBS總公司告訴美國政府,對在其北美和澳洲的肉類生產造成癱瘓的勒索軟體攻擊源於一個可能設在俄羅斯的犯罪組織。雖然 JBS在(5/31)已發布了一份官方聲明,稱其北美和澳洲的部分 IT系統在周日(5/30)受到網路攻擊的影響,但並未將其稱為勒索軟體攻擊,然而今天白宮首席副新聞秘書 Karine Jean-Pierre 告訴記者,證實JBS收到了可能來自俄羅斯的攻擊者的勒索信。

“肉類生產商 JBS 週日通知我們,他們是勒索軟體攻擊的受害者。白宮已向 JBS 提供援助,我們的團隊和農業部與他們的領導層進行了多次交談。白宮正在就此事直接與俄羅斯政府接觸,並傳達出負責任的國家不窩藏勒索軟體罪犯的訊息。聯邦調查局正在調查這一事件,CISA 正在與聯邦調查局協調,為該公司提供技術支援,以從勒索軟體攻擊中恢復。”Jean-Pierre說。

IT 系統在現代肉類加工廠中必不可少,電腦用於多個階段,包含計費,生產線和運輸等。據貿易組織Beef Central 稱,“超市和其他大型終端用戶,如麥當勞的漢堡肉餅供應,將成為受影響最直接的客戶,因為他們需要持續供應”。據彭博社報導,JBS 的五家最大的牛肉工廠都在美國,停產已經使那裡五分之一的肉類生產停止。同時澳洲和加拿大的工廠也受到影響,但該公司的南美業務並未中斷。

關於JBS:

*JBS 是全球最大的肉類供應商,在 15個國家/地區擁有 150 多家工廠

*它由牧場主 José Batista Sobrinho 於 1953 年在巴西成立,當時是一家屠宰企業

*公司目前在全球擁有超過 150,000 名員工

*其客戶包括大型超市和快餐店麥當勞等

*在美國,JBS加工該國近四分之一的牛肉和五分之一的豬肉

1名白宮官員透露,美國農業部、國土安全部和其他機構正在密切關注肉品和家禽類的供應。這名官員提到,這些部門也與農產品加工商合作,確保商品流通,且不會因網路攻擊事件而發生價格操縱的問題。另共和黨聯邦參議員John Thune表示:「這類網路攻擊突顯了國家食物供應鏈的安全性是相當脆弱,美國需要讓肉類加工產業分散,避免過度集中在少數公司。」

根據網路安全公司Recorded Future的高級安全架構師Allan Liska表示,自2020年5月以來,公開報導的食品公司勒索軟體攻擊事件已有40多起。

上個月,在針對 Colonial Pipeline遭勒索軟體攻擊後,美國東南部的燃料輸送中斷了六天,造成汽油短缺,為了恢復系統Colonial Pipeline向DarkSide勒索軟體的背後駭客支付了 440 萬美元的贖金。

*****6月3日更新*****

美國聯邦調查局(FBI)週三(6/2)證實,臭名昭著的REvil(也稱為 Sodinokibi)是全球最大肉類供應商JBS遭勒索軟體攻擊的幕後黑手。

有關REvil勒索軟體的情資:

https://otx.alienvault.com/pulse/60620612447fce2d8297e899