屬於數量不詳的加拿大政府僱員的敏感資料因針對兩家政府外包商的網路攻擊而被外洩,據了解,入侵行為發生在上個月,為加拿大政府員工提供搬遷服務的供應商 Brookfield Global Relocation Services (BGRS) 和 SIRVA Worldwide Relocation & Moving Services(SIRVA)成為網路攻擊的受害者。負責所有加拿大聯邦僱員的財政部在周五的聲明中披露了這一消息,聲明稱,加拿大政府正在分析「大量」數據,但初步調查顯示,洩露的資訊可能屬於早在 1999 年就使用過搬遷服務的任何人,當中包括加拿大武裝部隊成員、現任和前任聯邦員工以及加拿大皇家騎警人員的資料。

BGRS 為公家機關和私人企業提供搬遷服務,為調到新職位的員工提供協助。SIRVA Canada 系統處理實際的搬家服務。據 BGRS 網站稱,該機構每年監管超過 20,000 起搬遷案件。超過 8,000 家供應商支援其搬遷方案。兩家公司關係密切。去年,SIRVA Canada 的美國母公司 SIRVA Inc. 和 BGRS共同建立了一家新公司,名為 SIRVA BGRS Worldwide。

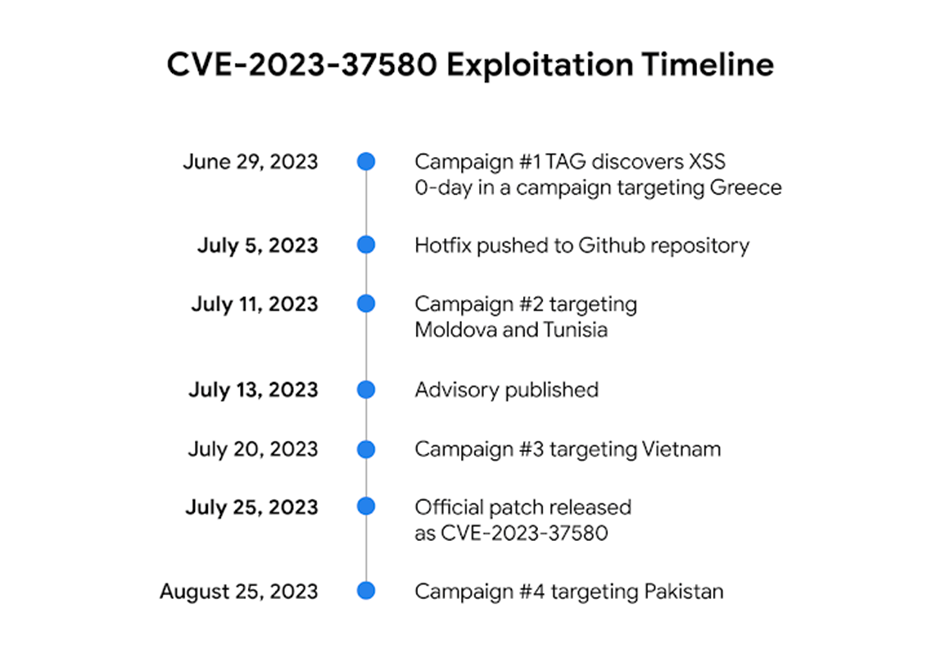

10月20日,CBC新聞報導稱,國防部已向員工發出內部說明,警告BGRS遭受了一起資安事件,該說明是在一些軍人發現BGRS線上入口網站不能使用。國防部的那份說明也被公開,稱9月29日,政府被告知發生了一起“事件”,但到10月19日,確認未經授權存取了BGRS持有的資訊。聲明稱,這些數據由 BGRS 和 SIRVA的IT 系統持有。

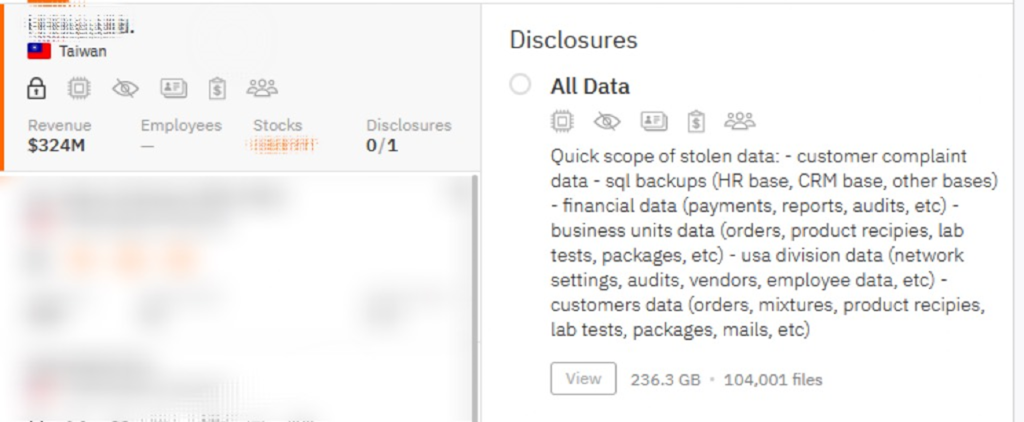

雖然加拿大政府尚未確定該事件的來源,但 LockBit 勒索軟體已聲稱對破壞 SIRVA 系統負責,並洩露了他們聲稱包含 1.5TB 盜竊資料的檔案。LockBit 也公開了與所謂的 SIRVA 代表談判失敗的內容。據LockBit稱,他們已洩露超過1.5TB 的資料,當中包括3 個SIRVA分公司(歐盟、北美和澳洲)的3 個CRM 完整備份。10 月 19 日,加拿大政府獲悉承包商的資安事故後,政府立即向加拿大網路安全中心和隱私專員辦公室等相關當局報告了該漏洞。

為了應對資安事故,加拿大政府正在採取積極主動的預防措施,上週五發表的一份聲明稱,加拿大政府不會靜待調查的結果,而是採取積極主動的預防措施來支持那些可能受到影響的人。 政府為過去 24 年來隨 BGRS 或 SIRVA Canada 調動的現任和前任公務員、加拿大皇家騎警和加拿大武裝部隊成員提供信用監控或重新簽發有效護照。

以下是政府向可能受影響的個人提供的建議:

*更新可能與 BGRS 或 SIRVA Canada 使用的登入憑證類似的登入憑證

*對用於線上交易的帳戶啟用多重身份驗證

*監控財務和個人線上帳戶是否有任何異常活動

LockBit的部分入侵指標(Indicator of compromise -IOCs):

fb49b940570cfd241dea27ae768ac420e863d9f26c5d64f0d10aea4dd0bf0ce3

b3ea0f4f442da3106c0d4f97cf20e244b84d719232ca90b3b7fc6e59e37e1ca1

45c317200e27e5c5692c59d06768ca2e7eeb446d6d495084f414d0f261f75315

27b8ee04d9d59da8e07203c0ab1fc671215fb14edb35cb2e3122c1c0df83bff8

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

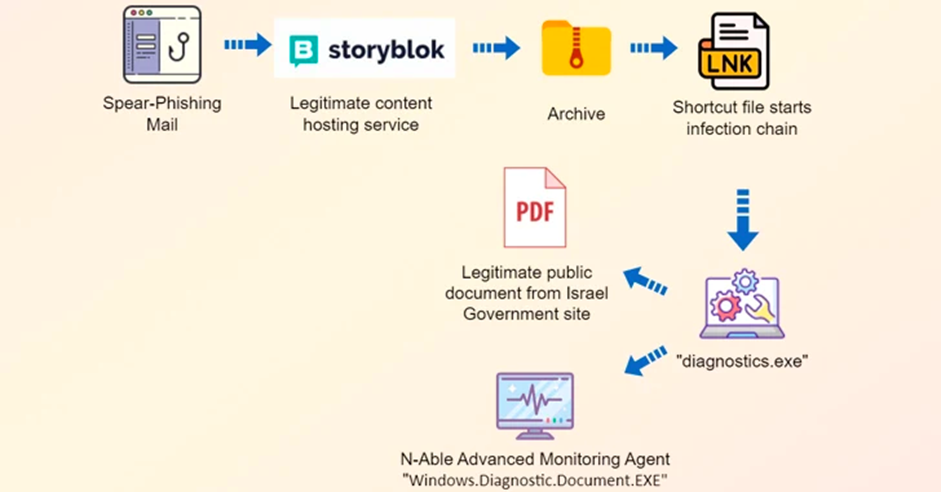

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階欺敵系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”