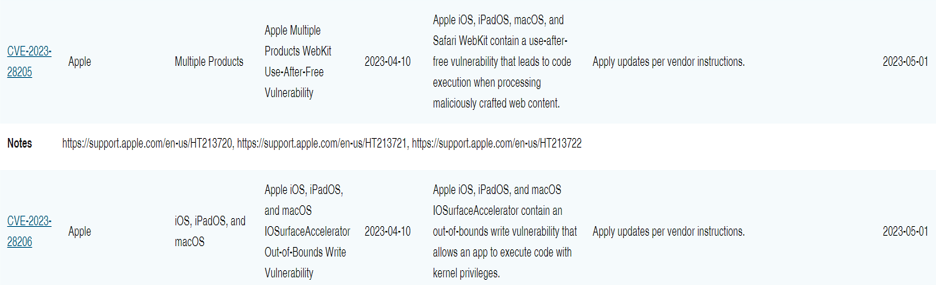

Apple 於 4 月 7 日發布了修補,以解決兩個零時漏洞,CVE-2023-28205 和 CVE-2023-28206,Apple承認這些漏洞可能已被積極利用以在易受攻擊的設備上執行任意程式碼。

由於這些漏洞也會影響舊設備,Apple 於 4 月 10 日發布了向後移植修補程式的更新,這些更新現在也適用於一些較舊的 Apple 設備。

漏洞詳情

CVE-2023-28205是一個WebKit 中的use-after-free漏洞, 具有很高的可利用性。當處理特製的網頁內容時,此漏洞可能允許任意程式碼執行。

CVE-2023-28206是IOSurfaceAccelerator 中的越界寫入問題 。該漏洞可能允許攻擊者使用惡意製作的應用程式以內核權限執行任意程式碼。

Apple已通過改進內存管理修復了第一個漏洞,並通過改進輸入驗證修復了第二個漏洞,這些漏洞在美國國家漏洞數據庫中暫沒被配置CVSS 分數。

CISA 命令聯邦機構修補 Apple 設備中的安全漏洞

4 月 11 日,網路安全暨基礎安全局(Cybersecurity and Infrastructure Security Agency, CISA) 已指示聯邦機構需在 5 月 1 日之前修補用於入侵 iPhone、Mac 和 iPad 的兩個安全漏洞。

2022 年 11 月發布的一項名為 BOD 22-01 的指令要求聯邦聯邦民事行政機構 ( FCEB ) 保護其系統免受 CISA 已知遭濫用之漏洞清單中列出的所有漏洞的影響。為了遵守這一指令,FCEB 機構現在必須保護 iOS、iPadOS 和 macOS 設備免受這兩個漏洞的影響。FCEB 機構必須在 2023 年 5 月 1 日之前保護其系統免受這些漏洞的影響。

據信這些漏洞目前僅在高度針對性的攻擊中被利用,但建議盡快修補它們以防止未來發生的任何攻擊。

安全更新適用於以下最新版本:

iOS 16.4.1

iPadOS 16.4.1

macOS Ventura 13.3.1

Safari 16.4.1

更新涵蓋廣泛的設備,例如:

iPhone 8 and later

iPad Pro all models

iPad Air 3rd generation and later

iPad 5th generation and later

iPad mini 5th generation and later

Ventura for Macs

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”