重點摘要

- Krispy Kreme 資料外洩事件:

知名的 Play 勒索軟體集團公開聲稱對 Krispy Kreme 的資料外洩事件負責,並威脅於 48 小時內公開相關數據。 - 數據洩露風險:

該組織揚言洩露公司內部敏感資料,對企業聲譽與運營構成重大威脅。 - 雙重勒索策略:

Play 勒索軟體採用「雙重勒索」手法,先竊取資料後加密系統,迫使企業支付贖金。 - 全球目標與影響:

Play 勒索軟體集團曾多次對全球多個行業發動攻擊,具備高度威脅性。 - 國際背景與連結:

最新報告指出,該集團與北韓APT駭客存在合作關係,進一步加劇其攻擊的複雜性與破壞性。

事件詳情

Krispy Kreme 作為廣受喜愛的甜甜圈品牌,於 2024 年 12 月 11 日正式披露其美國業務因資料外洩而受到影響。

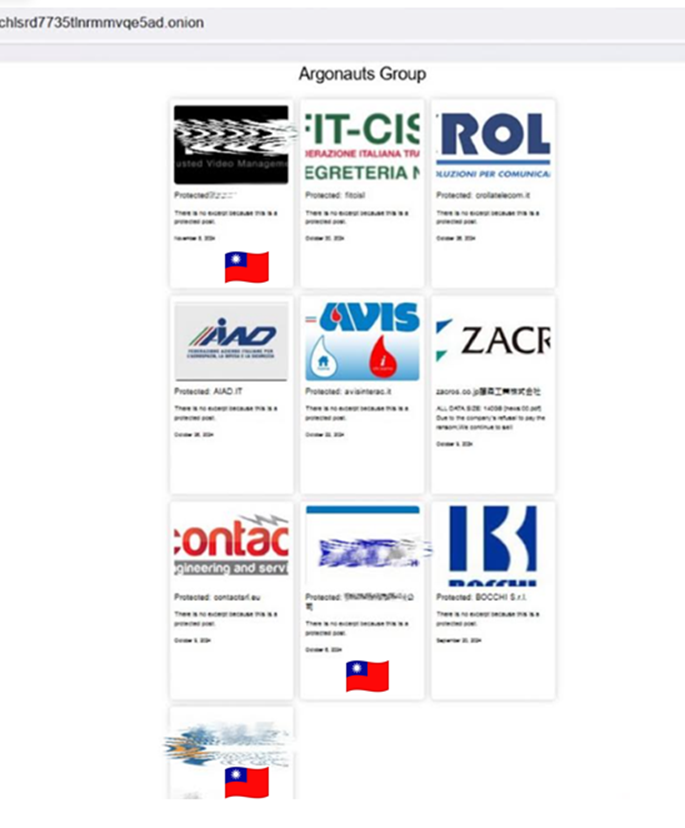

當時攻擊者身份尚未明確,但竣盟科技的暗網研究於 2024 年 12 月 19 日發現,Play 勒索軟體集團(亦稱 PlayCrypt)已在其暗網揭秘網站上公開承認此次攻擊的責任,並表示若企業不在指定期限內回應要求,將公開內部機密資料。根據聲稱,可能洩露的資料包括:

- 身份證明文件

- 客戶相關檔案

- 員工薪資資訊

- 財務相關數據

- 預算與會計記錄

- 稅務文件

- 私密及個人機密信息

背景與威脅評估

Play 勒索軟體集團自 2022 年 6 月首次現身以來,迅速成為全球網路安全領域的重大威脅。他們專門針對商業、政府、基礎建設、醫療以及媒體等多個領域發動攻擊,足跡遍及北美、南美及歐洲,展現其攻擊範圍與技術的高度成熟性。

該集團採用「雙重勒索模式」,不僅加密受害者的數據,還威脅公開其敏感信息,以進一步施壓受害者支付贖金。2023 年 6 月,該組織針對瑞士政府部門發動的一次攻擊,導致數十萬人個人信息被洩露,成為其最具影響力的事件之一。

在 2024 年 7 月,Play 勒索軟體針對 Linux ESXi 環境推出新型變體,攻擊手段再度升級。同年 10 月,Palo Alto Networks 的 Unit 42 團隊揭示,該集團與北韓政府支持的駭客合作,進一步提升攻擊的國際化與組織化程度。

總結與建議

此次 Krispy Kreme 事件再度凸顯勒索軟體集團的威脅性與其攻擊手段的多樣化。隨著與國家支持駭客合作的跡象浮現,Play 勒索軟體集團已成為全球企業面臨的重大安全挑戰。建議企業加強內部資安防禦能力,採取多層次的應對策略,並確保針對此類威脅具備迅速回應的機制,以降低可能帶來的業務與聲譽損害。

有關PLAY勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

e12f93d462a622f32a4ff1e646549c42

f01eae4ee3cc03d621be7b0af7d60411

540853beffb0ba9b26cf305bcf92fad82599eb3c

e3069713add2d99750af6c30580fb3595a0b6abc

254ae6690c9e37fa7d249e8578ee27393e47db1913816b4982867584be7

99e2ebf8cec6a0cea57e591ac1ca56dd5d505c2c3fc8f4c3da8fb8ad49f1527e

b1ac26dac205973cd1288a38265835eda9b9ff2edc6bd7c6cb9dee4891c9b449

b4f5d37732272f18206242ccd00f6cad9fbfc12fae9173bb69f53fffeba5553f

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”