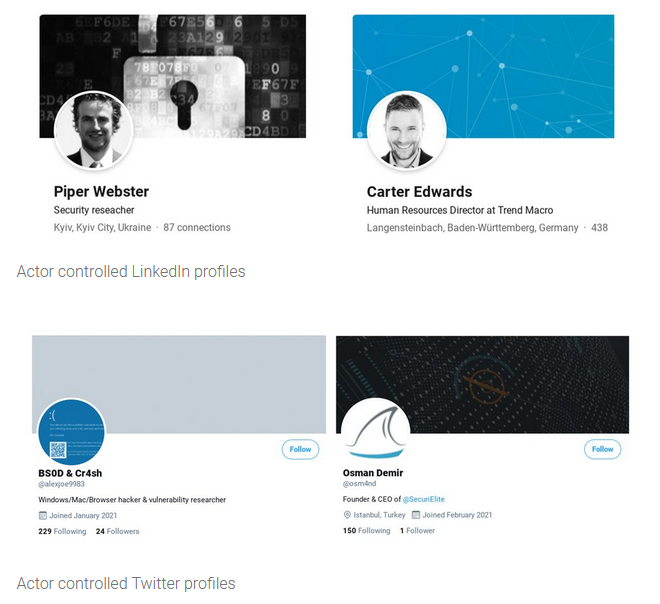

Google的威脅分析團隊(Threat Analysis Group,TAG)表示,北韓國家級駭客再次使用假Twitter和LinkedIn社交媒體帳戶將安全研究人員作為攻擊目標,他們會使用瀏覽器的漏洞在研究人員的電腦植入惡意軟體。

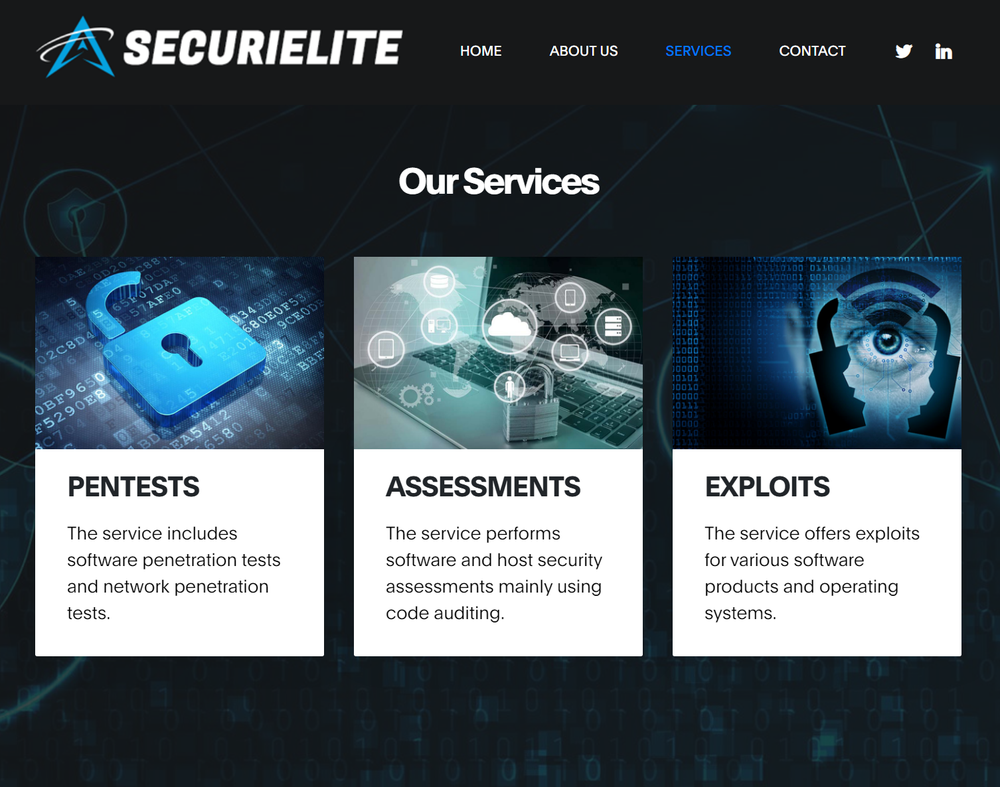

TAG團隊於3月17觀察到駭客還為一家名為SecuriElite(位於土耳其)的假公司建立了一個網站,並據稱提供了攻擊性安全服務如滲透測試,軟體安全評估和漏洞利用等。

由於北韓國家級駭客使用了他們在第一次攻擊中也使用的公共PGP密鑰,因此Google能夠將先前的攻擊活動與SecuriElite公司聯繫起來,就像在2021年1月期間檢測到的攻擊一樣,SecuriElite網站還託管了攻擊者的PGP公鑰,作為誘餌,在打開頁面後觸發瀏覽器漏洞後,以使安全研究人員感染惡意軟體。

Google表示,即使在發現之時SecuriElite網站的內容並不是惡意,但它仍將其URL(securielite [.] com)添加到安全瀏覽API中,以防止用戶輕易訪問該網站,甚至是意外訪問。

此外, TAG團隊還表示,他們向Twitter和LinkedIn舉報了攻擊者的社交媒體帳戶,Twitter和LinkedIn也已暫停了他們的帳戶。

儘管我們可能永遠不確定這些攻擊背後的原因和動機,但是有兩種理論解釋了為什麼北韓政府支持的駭客會在這種活動中投入如此多的精力。

第一個理論是,北韓駭客可能試圖在安全研究人員管理的系統上立足,以便在漏洞被公開和修補之前獲得零時差的研究機會。

第二種理論是,攻擊者可能希望在安全公司的網路上站穩腳跟,從那裡他們可以收集有關受害者的客戶及其網路中的弱點的數據。