Key Points:

*駭客組織說希望顯示監控的普遍性

*被入侵的監視錄影畫面來自紅杉資本(Sequoia Capital)投資的新創公司Verkada

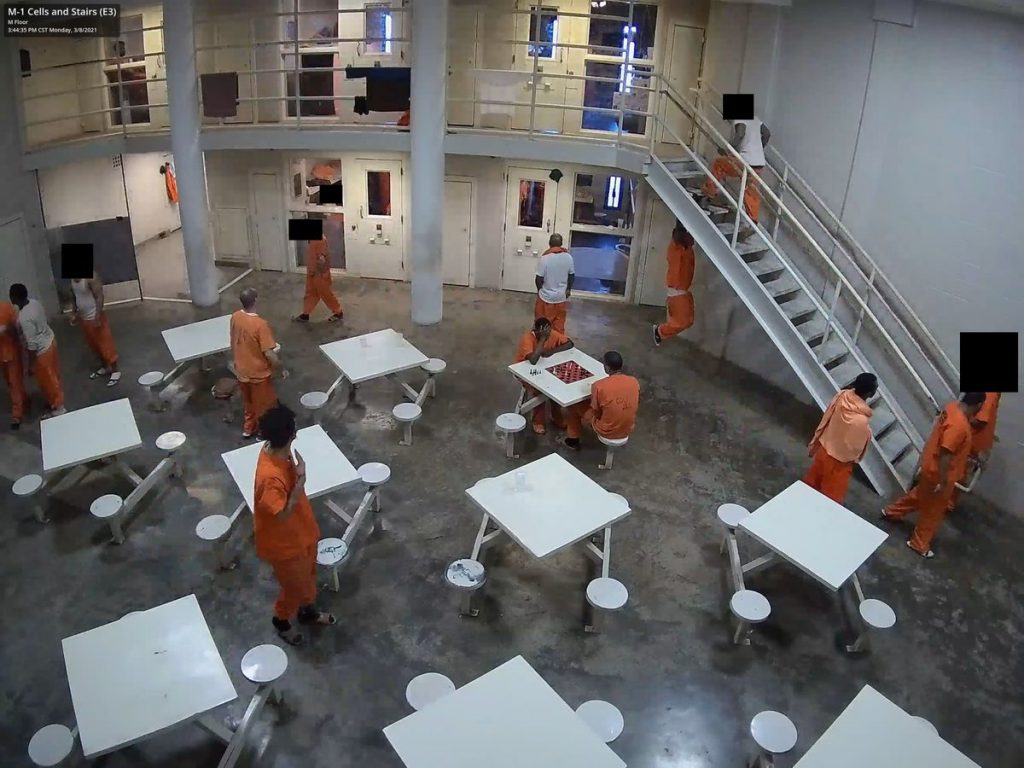

*駭客入侵了Verkada,在診所,警察分局,監獄,學校,特斯拉等15萬個監控攝像頭的動態和封存檔案

據彭博社報導,一群駭客入侵了矽谷新創公司Verkada 收集的大量安全攝像頭數據,存取了醫院,公司,警察局,監獄和學校中的15萬個監視攝像頭的即時動態影像。

曝光的影片包括汽車製造商Tesla公司和軟體提供商Cloudflare。此外,駭客還能夠從女性健康診所,精神病醫院和Verkada本身的辦公室內觀看視頻。某些攝像頭(包括醫院中的攝像頭)使用臉部識別技術來識別和分類在鏡頭上被拍攝的人。駭客說,他們還可以存取所有Verkada客戶的完整視頻檔案。

在彭博社看到的視頻中,佛羅里達州Halifax健康醫院內的Verkada攝像頭顯示,有八名醫院工作人員在綁住一名男子並將其固定在床上。另一個在上海特斯拉倉庫內拍攝的視頻顯示了工人在組裝線上。駭客表示還可以存取特斯拉工廠和倉庫中的222台攝像機。

其中一位駭客Tillie Kottmann曾入侵了晶片製造商Intel和汽車製造商Nissan公司而聲名狼藉。Kottmann說,入侵的原因是出於好奇,為資訊自由和

智慧產權而戰等,認為這樣做也太有趣了。

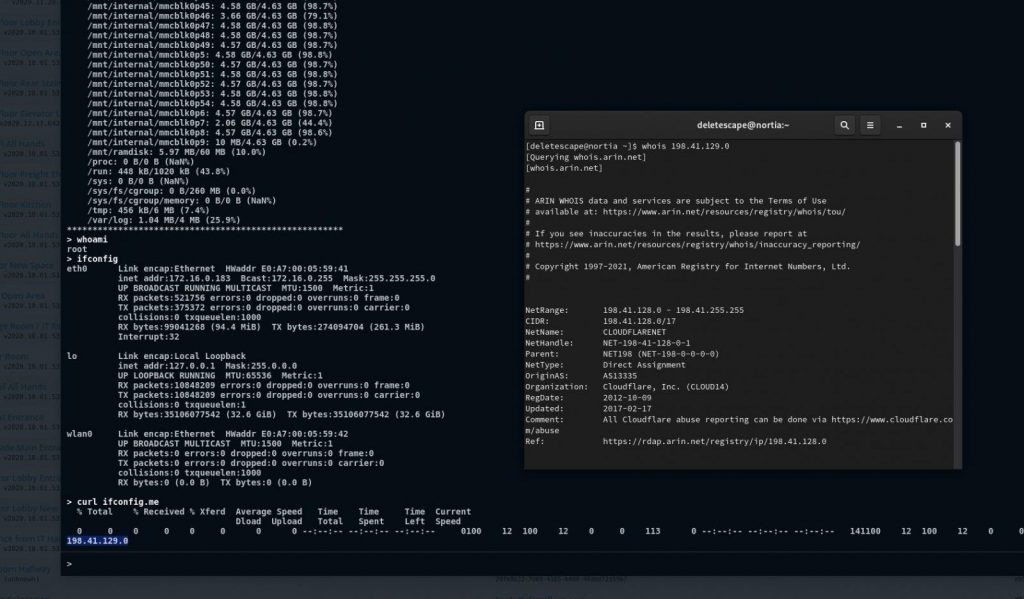

除了從攝像頭獲得的圖像外,駭客還分享了他們獲得root shell存取了Cloudflare和Telsa HQ所使用的監視系統的螢幕截圖。根據 Kottmann的說法,他們使用Verkada的超級管理員帳戶存取了這些監視系統,他們在公開的DevOps基礎架構中找到了Verkada超級管理員帳戶的硬編碼(寫死)憑證。Verkada是與所有這些組織合作的監控公司。

Kottmann在Twitter分享了對Linux操作系統的Root訪問權限的圖像。從圖像中,可以看到其中一個網卡的MAC address,與監控公司Verkada開發的設備相對應。

Verkada發言人在一份聲明中說:“我們已禁用所有內部管理員帳戶,以防止任何未經授權的存取。” “我們的內部安全團隊和外部安全公司正在調查此問題的規模和範圍,並已通知執法部門。”

總部位於舊金山的Cloudflare在一份聲明中說:“今天下午,我們被提醒,監視少數Cloudflare辦公室主要入口和主要通道的Verkada安全攝像頭系統已經入侵。” “這些攝像機位於少數幾個辦公室,這些辦公室已經正式關閉了幾個月。” 該公司表示已禁用攝像頭,並將其與辦公網路切斷連線。

另外,特斯拉和其他機構的代表沒有立即回應發表評論。

Verkada成立於2016年,銷售安全攝像頭,客戶可以通過網路訪問和管理安全攝像頭。2020年1月,它籌集了8000萬美元的風險投資資金,使公司估值達到16億美元,投資者中有矽谷最著名的風險投資公司紅杉資本(Sequoia Capital)。

相關新聞片段: