資安公司Intezer的研究人員發現了一種針對Linux端點和伺服器的新型複雜後門程式。後門被Intezer稱為“ RedXOR ”,RedXOR會偽裝成polkit daemon,發現與中國APT駭客Winnti Group使用的PWNLNX,XOR.DDOS和Groundhog等惡意軟體有相似。

RedXOR的源由:由於RedXOR使用基於XOR的技術對網路數據進行編碼,並且在舊版的Red Hat Enterprise Linux上使用舊版GCC編譯器進行的編碼,這表明該惡意軟體是針對舊版Linux的針對性攻擊而部署的系統,在系統中建立後門後,使攻擊者可以完全控制受感染的電腦。在部署成功後,RedXOR允許攻擊者瀏覽檔案,上傳和下載檔案,竊取數據,部署Web Shell或將網路流量連線傳輸到另一個目的地。

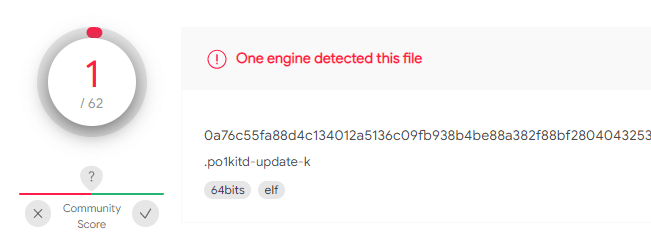

RedXOR除了在整體流程和功能和PWNLNX之間使用XOR編碼重疊之外,後門還採用了未剝離的64位ELF檔案(“ po1kitd-update-k”)的形式,並帶有錯別字名稱(“ po1kitd”與“ polkitd”),在執行之前,會先建立一個隱藏目錄來存儲與惡意軟體有關的檔案,甚至將其自身安裝到機器上。Polkit是用於定義和處理授權的工具包,允許非特權進程與特權進程進行通信。

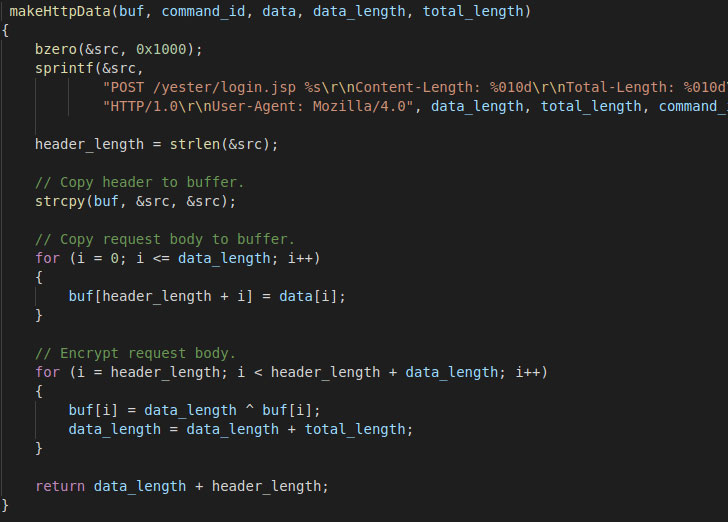

此外,該惡意軟體帶有加密的配置,其中包含通過TCP Socket連線,C& C,IP address 和端口以及向C2伺服器進行身份驗證所需的密碼。通信不僅被偽裝成無害的HTTP流量,而且還使用XOR加密技術對兩種通信進行了編碼。

RedXOR支援多種功能,包括收集系統資料(MAC address,用戶名,distribution,clock speed,kernel版本等),執行檔案操作,以系統特權執行命令,運行任意的Shell命令,甚至是遠端更新惡意軟體。

受RedXOR攻擊的用戶可通過終止進程並刪除與該惡意軟體有關的所有檔案來採取保護措施。

針對Linux系統的攻擊活動越來越多,部分原因是IoT設備,Web伺服器和雲端伺服器廣泛採用Linux操作系統,導致攻擊者將其現有Windows工具移到Linux或新開發支援兩個平台的工具。Intezer和IBM X-Force的聯合研究發現了56個Linux惡意軟體家族,比2019年增長了40%,自2010年以來增長了500%。

Intezer表示,在2月23日至24日在VirusTotal發現由台灣和印尼上傳的兩個惡意軟體樣本,台灣和印尼經常受到中國APT駭客的攻擊。研究人員認為,與中國政府有聯繫的駭客組織正在使用RedXOR。它與Winnti Group也稱APT 41以前使用的惡意軟體和殭屍網路具有關鍵性相似之處。

RedXOR的相關情資: