2025 年 3 月中GreyNoise 資安研究團隊率先偵測到一場針對 ASUS 路由器的大規模入侵行動,並將其命名為「AyySSHush」——這是一場高度隱匿、持續性強的後門植入行動,至今已確認影響超過 9,000 台 ASUS 路由器,且受害數量仍在持續上升。

此行動的特徵與高階持續性攻擊(APT)手法相符,儘管尚無明確歸屬,但 GreyNoise 指出攻擊手法成熟,疑似具備國家級背景。

攻擊概況

AyySSHush 鎖定多款 ASUS 路由器,包括 RT-AC3100、RT-AC3200 與 RT-AX55 等,手法涵蓋:

- 暴力破解登入憑證

- 利用尚未取得 CVE 編號的認證繞過手法

- 濫用已知漏洞 CVE-2023-39780(指令注入) 植入後門

攻擊者透過這些手法成功繞過驗證機制,並啟用路由器上的 SSH 服務,將自訂的公開金鑰寫入設備中,使其得以遠端存取。更關鍵的是,他們利用 ASUS 原生設定功能,使後門設定存放於 非揮發性記憶體(NVRAM),即使韌體升級或設備重開機仍可持續控制。

行動手法與隱匿技術

此攻擊具備以下幾項顯著特徵:

- 不植入任何惡意程式,透過系統合法功能達成後門控制

- 關閉路由器日誌功能與 趨勢科技的AiProtection 安全防護

- 使用非標準 SSH 連接埠 TCP/53282

- 幾乎不留下明顯痕跡,三個月內僅觀察到 30 次異常請求

完整入侵鏈分析

- 初始存取

- 暴力破解密碼

- 兩種未列 CVE 的認證繞過手法

- 指令執行

- 利用 CVE-2023-39780 注入指令

- 持久化

- 啟用 SSH 並插入攻擊者的公開金鑰

- 設定寫入 NVRAM,重開機與升級後仍保留

- 隱匿行為

- 關閉日誌、AiProtection

- 不部署惡意程式

影響範圍與擴散情況

根據 Censys 掃描結果,截至 2025 年 5 月 27 日,已有 近 9,000 台 ASUS 路由器確認遭植入後門。雖然請求量極少(僅 30 筆),但實際感染設備眾多,顯示攻擊者以極高的隱蔽性建立一個潛伏中的殭屍網路。

值得注意的是,法國資安公司 Sekoia 也將此行動與他們所追蹤的「ViciousTrap」行動相互關聯,後者同樣針對 ASUS、Cisco、D-Link、Linksys 等 SOHO 路由器,並利用 CVE-2021-32030 發動攻擊,最終目的可能是轉發流量或架設跳板節點(Relay Node)。

目前尚無跡象顯示這波攻擊已被用於 DDoS 或代理惡意流量,但其部署方式明顯是為未來的大規模行動作準備。

已知攻擊指標(IoCs)

- 可疑 SSH 埠號: TCP/53282

- 公開 SSH 金鑰:

“pubKeyHuntResults”: [

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZJ8L5mzhhaxfGzpHR8Geay/xDlVDSJ8MJwA4RJ7o21KVfRXqFblQH4L6fWIYd1ClQbZ6Kk1uA1r7qx1qEQ2PqdVMhnNdHACvCVz/MPHTVebtkKhEl98MZiMOvUNPtAC9ppzOSi7xz3cSV0n1pG/dj+37pzuZUpm4oGJ3XQR2tUPz5MddupjJq9/gmKH6SJjTrHKSECe5yEDs6c3v6uN4dnFNYA5MPZ52FGbkhzQ5fy4dPNf0peszR28XGkZk9ctORNCGXZZ4bEkGHYut5uvwVK1KZOYJRmmj63drEgdIioFv/x6IcCcKgi2w== rsa 2048 ]

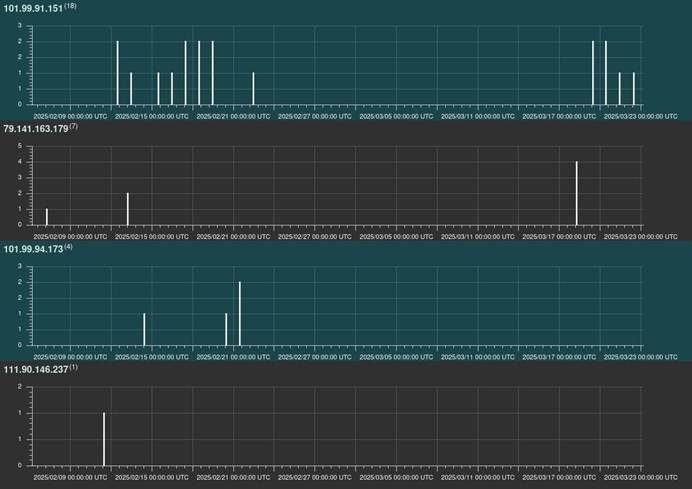

攻擊來源 IP(應封鎖):

- 101.99.91.151

- 101.99.94.173

- 79.141.163.179

- 111.90.146.237

防護建議

- 立即升級韌體:ASUS 已針對 CVE-2023-39780 推出修補程式,但需留意:若設備先前已遭攻擊,韌體升級無法移除後門!

- 檢查 SSH 設定:

- 確認是否啟用了非預設 SSH 埠(TCP/53282)

- 檢視 /home/root/.ssh/authorized_keys 是否存在未知金鑰

- 封鎖已知惡意 IP

- 若懷疑遭入侵,建議執行完整 「回復原廠設定(Factory Reset)」,並重新手動設定密碼及安全性配置。

若您使用 ASUS 路由器做為主要網路出入口設備(尤其為企業/分公司/遠端工作場景),建議立即執行檢查。此類高度隱匿的長期滲透攻擊,正逐步成為下一波 APT 行動的基礎建設。