2025 年初,勒索軟體集團 DragonForce 發動一起具有高度戰略性的攻擊行動,成功入侵一家受託管理服務供應商(MSP),並濫用其遠端管理工具 SimpleHelp,針對多家下游客戶展開雙重勒索攻擊。這起事件不僅再度暴露 MSP 在供應鏈安全中的高風險地位,也凸顯遠端監控與管理平台成為攻擊者的熱門武器。

01|攻擊概覽:從 MSP 入手、層層滲透

根據 Sophos 的資安調查報告,DragonForce 疑似利用 SimpleHelp 未修補的三個漏洞(CVE-2024-57727、57728、57726)作為攻擊入口。攻擊者在取得 MSP 系統控制權後,直接操作 SimpleHelp 進行下列行動:

- 偵察與側錄: 針對 MSP 客戶系統進行橫向偵察,蒐集裝置資訊、用戶帳號、系統組態與網路連線資料。

- 資料竊取與部署加密器: 將勒索軟體推送至多個客戶環境,有部分成功加密與資料外洩。

- 雙重勒索策略: 除了加密資料,更威脅公開外洩資料以提高贖金壓力。

02|SimpleHelp:MSP 的利器,也可能是攻擊者的捷徑

SimpleHelp 是許多 MSP 廣泛部署的遠端支援工具,用來存取、維運與部署軟體。正因其高度系統權限與跨客戶的控管能力,一旦遭到濫用,便成為攻擊者可以“一次入侵,多點打擊”的絕佳利器。

值得注意的是,DragonForce 並非首例濫用 MSP 工具的勒索集團。過去,REvil 曾利用 Kaseya 發動大規模供應鏈攻擊,影響逾千家企業;而 ConnectWise ScreenConnect 亦屢次成為攻擊渠道。

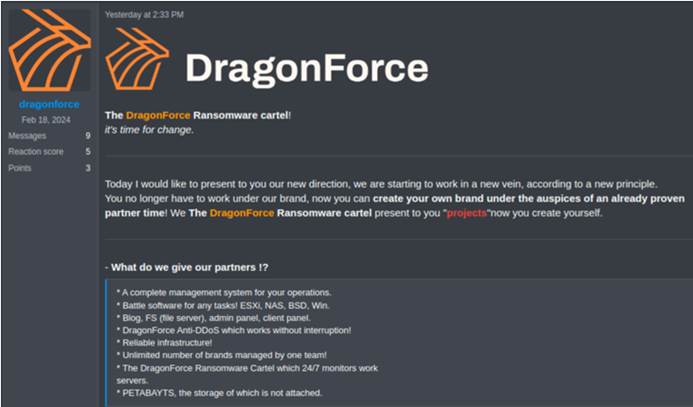

03|攻擊者輪廓:DragonForce 正在擴張其「勒索聯盟」

DragonForce 此前已在英國知名零售商 Marks & Spencer、Co-op 的攻擊中現身,成功竊取大量顧客資料,並部署勒索程式。根據 BleepingComputer 的觀察,該集團正推動一種 白標式勒索軟體即服務(White-label RaaS)模式,允許 affiliate 使用自訂品牌部署 DragonForce 的加密工具,試圖建立類似「勒索聯盟」的網路勢力。

這種 affiliate-friendly 模型降低了技術門檻,讓更多駭客團體能輕易使用強大的勒索工具,加速勒索產業的「商品化」。

04|專家觀點:MSP 是新戰場的核心破口

MSP 因具備橫跨多家企業的系統存取權限,正逐漸成為勒索集團的主要攻擊目標。資安團隊若忽視 MSP 工具的風險評估與存取控管,將讓供應鏈變成最薄弱的一環。

建議重點如下:

- 立即盤點與修補: 確認是否仍使用受影響版本的 SimpleHelp 並盡快更新至最新版本。

- 強化帳號保護: 為 MSP 工具啟用多因素驗證(MFA)、限制系統權限,並落實最小授權原則。

- 監控異常活動: 部署端點與網路層級的偵測機制,持續監控 RMM 工具的異常使用行為。

- 與 MSP 合作建立資安SLA: 要求 MSP 提供漏洞修補時間表與異常存取通報機制。

結語|面對供應鏈威脅,防禦不能只守城門

本次 DragonForce 濫用 SimpleHelp 的案例,再次提醒我們:「敵人早已不再從正面突破,而是從你信任的供應商後門潛入。」

無論您是企業、MSP 或資安廠商,都應將供應鏈風險納入核心資安治理範疇。透過持續風險監控、漏洞修補與零信任架構的實踐,才能真正提升整體抵禦勒索攻擊的能力。