研究人員發現俄羅斯國家級駭客 Turla是一系列新的入侵活動的幕後黑手,該攻擊活動使用以前未被記錄過的新型後門程式來入侵美國、德國和阿富汗的系統。根據Cisco Talos的研究,俄羅斯的APT 駭客組織Turla (又名Snake、Venomous Bear、Uroburos和WhiteBear) Turla至少自2004年以來就一直活躍。多年來,該組織以美國、烏克蘭或阿拉伯國家為目標,開發並維護了一套龐大的攻擊工具,如Crutch或Kazuar。

這一系列新的入侵活動利用一個隱蔽的second-chance後門” TinyTurla”來維持被感染的設備的存取權限。在這裡”second-chance “意指可作為第二次入侵的使用,據了解Tiny Turla後門很難被清除,即使被感染的機器清除了主要的惡意軟體,攻擊者也能繼續保持對系統的存取,同時還可以用作第二階段的dropper,用其他惡意軟體感染系統。此外,TinyTurla 可以上傳和執行檔案或將敏感數據從受感染的機器傳輸到遠端伺服器,同時每五秒請求一次C2伺服器以獲取最新的命令。

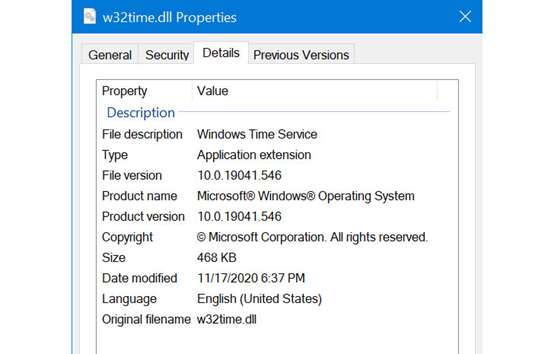

TinyTurla的入侵活動涉及使用.BAT 檔案來部署惡意軟體,但確切的入侵途徑尚不清楚,另外研究人員發現,這個新穎的後門——偽裝成一個無害但虛假的微軟 Windows 時間服務(“ w32time.dll ”),能夠上傳、執行或竊取檔案,被編排以註冊自身與攻擊者控制的伺服器建立通信,以接收進一步的指令,範圍從下載和執行任意進程到將命令的結果上傳回伺服器。

由於TinyTurla的功能有限且編碼高效,反惡意軟體工具很難檢測到它是惡意軟體。這也就解釋了為什麼儘管攻擊者從2020年就開始部署它,但是一直沒有被發現。

有關TinyTurla的入侵指標Indicators of compromise (IOCs):

SHA256:

030cbd1a51f8583ccfc3fa38a28a5550dc1c84c05d6c0f5eb887d13dedf1da01

SHA1: 02c37ccdfccfe03560a4bf069f46e8ae3a5d2348

MD5:

028878c4b6ab475ed0be97eca6f92af9