Photo Credit: Counter Threat Unit 摘要(Executive Summary)

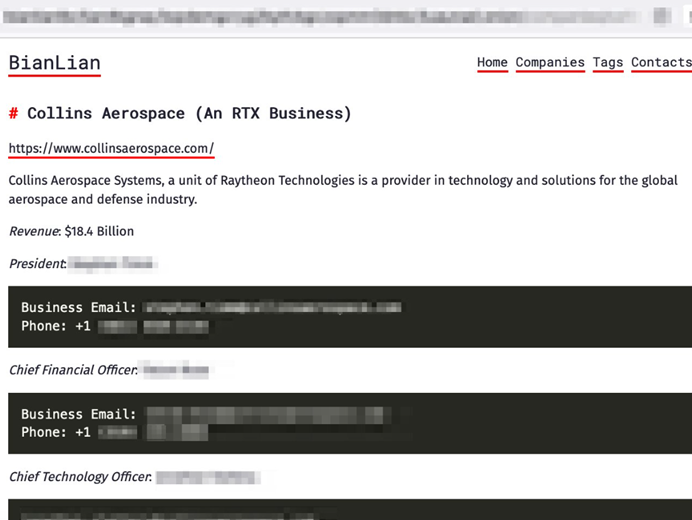

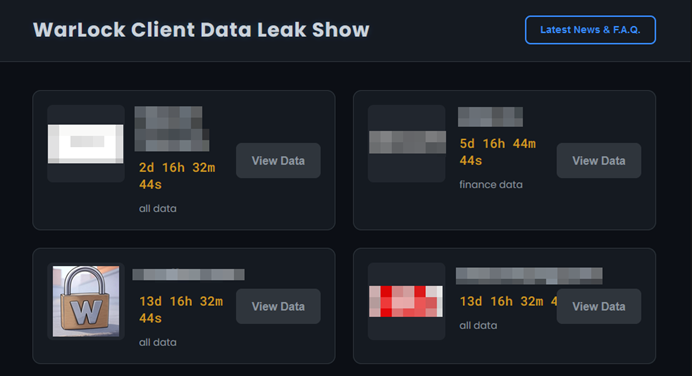

自 2025 年 3 月起,資安研究單位 Counter Threat Unit (CTU)持續追蹤一個高技術的駭客組織,CTU 將其命名為 GOLD SALEM (微軟稱作 Storm-2603 )。該組織運用多重漏洞鏈(尤其針對 SharePoint 等對外服務)、自帶漏洞驅動程式(BYOVD)以及合法工具濫用的策略,成功在多個企業環境中建立持久後門並散播其自製的 Warlock 勒索軟體 。截至 2025 年 9 月中旬,GOLD SALEM 已在其暗網外洩平台公開約 60 起受害案例,並透過倒數計時與資料販售進行施壓與牟利。

事件概況與地理分布

啟動時間:觀察期自 2025 年 3 月起顯著增加活動;2025 年 6 月起於地下論壇出現尋求漏洞與繞過 EDR 的貼文。

受害者分布:受害組織涵蓋北美、歐洲與南美地區,範圍從中小企業、政府機構到跨國企業。

外洩與變現:GOLD SALEM 在 Tor 平台分批發布外洩名單,並設定 12–14 天倒數期限;截至 9 月 16 日,僅約 32% 的案件公開資料,45% 的案件據稱已轉售私買家,顯示其多元變現路徑。

局部例外:該組織先前刻意避開中國與俄羅斯機構,但自 2025 年 9 月 8 日起出現將俄羅斯能源工程服務商列入外洩名單的情形,顯示其目標選擇正演變,不受傳統地域限制。

攻擊手法與技術細節(Technical Deep Dive)

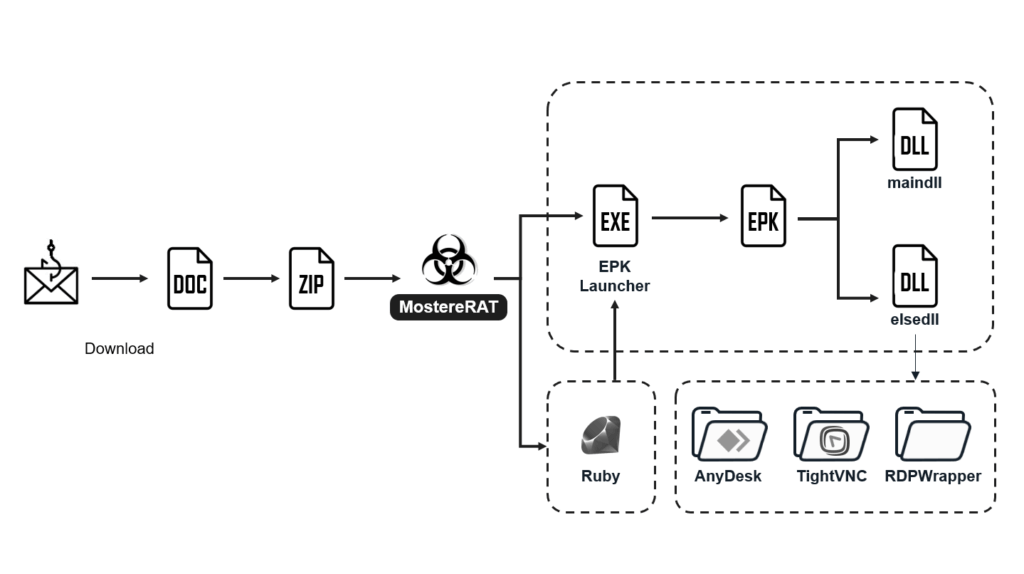

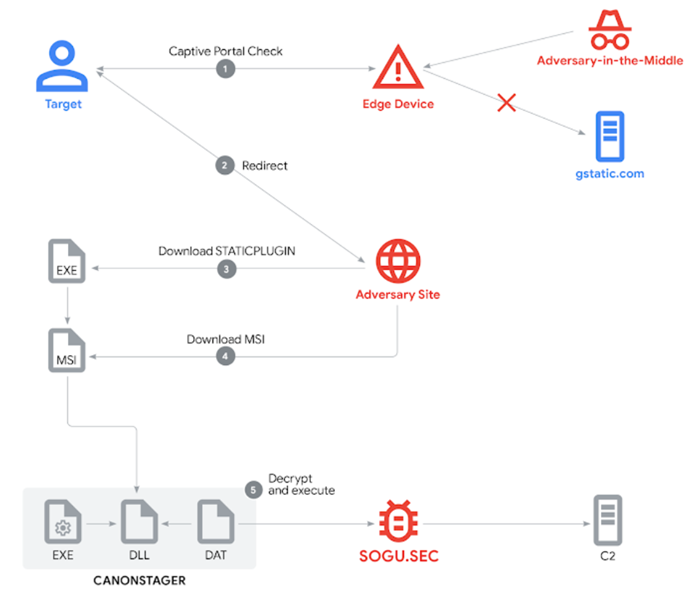

1. 初始入侵 — 漏洞鏈(ToolShell)

GOLD SALEM 以 ToolShell 類型的多漏洞串接攻擊為主,目標鎖定公開暴露的企業應用(例如 Microsoft SharePoint),具體涉及 CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771 等多個漏洞,藉以上傳/植入 ASPX Web Shell。

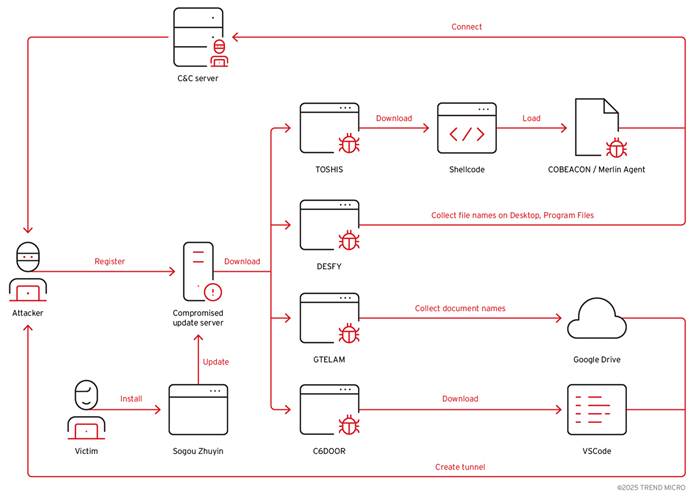

2. 建立持久化後門

透過已植入的 ASPX Web Shell,下行指令下載以 Golang 編譯的 WebSockets 後門(例如 wsocks.exe.txt),以建立持久且具彈性的 C2 通道,方便長期遠端控制與資料外洩。

3. 繞過防護 — BYOVD(Bring Your Own Vulnerable Driver)

攻擊者透過載入存在已知弱點的驅動程式(CTU 報告範例為百度防毒驅動 CVE-2024-51324),並將其偽裝為系統元件名稱(例如 googleApiUtil64.sys),以終止或干擾防護 agent,達成對 EDR 的繞過或削弱。

4. 憑證竊取與橫向擴散

採用 Mimikatz 從 LSASS 記憶體獲取憑證,並依序使用 PsExec、Impacket、Active Directory Group Policy(GPO)等合法管理機制進行橫向移動與擴散,最終以 GPO 或遠端執行工具大規模部署勒索載具。

5. 合法工具的惡意重用

GOLD SALEM 對合法工具的惡意濫用值得注意:例如濫用開源取證/管理工具 Velociraptor 與 Visual Studio Code 的遠端功能建立隧道,令可疑活動更難以透過傳統特徵辨識法偵測。

已知指標(IoCs) — 建議即刻匯入防護系統

ASPX Web Shell

MD5: bfbeac96a385b1e5643ec0752b132506

SHA1: de25be0afd53a1d274eec02e5303622fc8e7dbd5

SHA256: 996c7bcec3c12c3462220fc2c19d61ccc039005ef

WebSockets 後門(wsocks.exe.txt)

MD5: b3a099ecca79503a0e4a154bd85d3e6b

SHA1: 6d0cc6349a9510b52394ad3436d1656ec5fba6a

SHA256: a204a48496b54bcb7ae171ad435997b92eb746b5

建議:立即將上述雜湊值匯入 EDR/AV 的黑名單與 SIEM 告警規則,並在 Proxy、IDS/IPS、Firewall 與網路端點日誌中檢索相關下載來源(如 filebin 類服務)與可疑 WebSocket 連線紀錄。

偵測與回應(Detection & Response)— 可執行措施

網路偵測(Network)

偵測與封鎖非授權的長時間 WebSocket 連線,特別是來源為可疑域名或用非常態 port。

監控外發(egress)流量的 TLS SNI 與 HTTP Host 是否一致,檢測可能的資料外洩。

在 Proxy/Firewall 設定對常見檔案分享平台(filebin 等)下載的監控與警示。

端點/伺服器偵測(Endpoint / Host)

啟用檔案完整性監控(FIM),特別監控 webroot 與 IIS 檔案的新增/變更。

監控驅動載入事件,禁止未簽章或未知來源的 kernel driver 載入。

啟用 Sysmon 與 Process Access 監控,以偵測針對 LSASS 的記憶體讀取行為。

強化 PowerShell 的 ScriptBlockLogging 與模組活動監控,偵測可疑下載命令列(例如指向 filebin 的 wget/curl/powershell 下載)。

日誌與行為分析(SIEM / Hunting)

建立針對 SharePoint 非預期 POST/PUT(含大量 base64 或可執行 payload)的告警規則。

偵測短時間內對 ADMIN$、C$ 的多重遠端存取,以及 GPO(AD)物件異動(Event ID: 5136 等)。

設計行為分析規則(例如合法工具在非授權時間或來源被呼叫)。

事件應變(IR)要點

若發現 Web Shell 或已知 IoC,立即隔離受影響主機網路(保留證據)。

採集記憶體與磁碟映像(含 LSASS dump),蒐證以利根源分析。

檢查 AD 是否有被濫用的管理憑證或 GPO 修改紀錄,封鎖被盜憑證。

確認備份狀態並評估是否有資料外洩(exfiltration),啟動通報與法規義務(如適用)。

在復原前確認根本原因已緊急修補與防護強化完成。

防護建議(Practical Recommendations)

短期(立即採行)

掃描與修補:針對已知 CVE(特別 SharePoint、ESXi、Veeam)執行緊急修補或臨時阻擋設定。

匯入 IoC:將上述雜湊值、可疑域名與 URL 匯入防護設備與 SIEM 的偵測規則。

限制驅動載入:在可行範圍內啟用 kernel driver signing enforcement;審核近期 driver 變更。

啟動監控:在關鍵伺服器啟用 Sysmon、FIM 與 PowerShell 日誌,立即建立高權限帳號異常行為告警。

中期(1–3 個月)

建立或擴大威脅獵捕團隊(Threat Hunting),訂製可疑合法工具濫用的偵測工作流。

導入零信任原則:分段網路、最小權限、Just-In-Time(JIT)管理權限。

加強 AD 與 GPO 的稽核與變更控制,確保所有管理變更有可追溯紀錄。

長期(3 個月以上)

建立 24/7 的 SOC 能力或與可信 MSSP 合作,持續關注新興 IoC 與攻擊技術演化。

導入 immutable / air-gapped 備份策略並定期驗證還原流程。

持續進行 Tabletop 演練與完整 IR runbook 的驗證。

專家觀點(Conclusion)

GOLD SALEM 的作為展示了現代勒索攻擊的一個趨勢:以漏洞串接、驅動程式濫用與合法工具惡用構成一條難以用單一防線阻擋的攻擊鏈 。因此,組織必須從「簽章式偵測」轉向「行為式監控 + 持續獵捕 + 風險導向修補」的防護模式。對於高風險對外服務(例如 SharePoint、ESXi 等),應優先納入監控與強化防護策略,避免成為攻擊鏈的入口。