Key Points:

*Malwarebytes揭露遭攻擊SolarWinds供應鏈的同一駭客組織入侵

*Malwarebytes表示入侵與SolarWinds供應鏈無關,因為該其公司內網未使用任何SolarWinds軟體。

*SolarWinds供應鏈事件中發現了第四種惡意軟體變種Raindrop

*目前僅有四件 Raindrop 樣本,專家發現它跟另一款惡意軟體Teardrop 分工

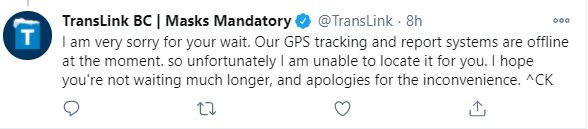

反惡意軟體資安廠商Malwarebytes在其周二的blog文章中,證實遭SolarWinds供應鏈攻擊的駭客組織入侵,入侵不是通過SolarWinds的IT軟體發生的,相反,攻擊者利用了其公司Office 365和Microsoft Azure的帳戶作為切入點。

駭客通過Microsoft的Azure Active Directory入侵,公司可用於確保員工訪問公司 IT 系統。在12月15日(即SolarWinds駭客事件公開後的第二天),Microsoft告訴Malwarebytes,它注意到了來自Malwarebytes的Office 365系統內第三方應用程式的可疑活動並利用了Malwarebytes安裝在Office 365租戶中的一個休眠的電子郵件保護產品。

Malwarebytes表示“在特定的情況下,威脅參與者將帶有憑證的自簽名證書添加到服務主體帳戶。從那裡,他們可以使用密鑰進行身份驗證並進行呼叫API,以透過MSGraph(Microsoft Graph)請求電子郵件。

Malwarebytes聯合創始人兼CEO, Marcin Kleczynski今天說: “經過全面廣泛的調查,我們確定攻擊者僅能訪問公司內部電子郵件的一部分。我們的內部系統沒有任何證據表明在任何就地部署和生產環境中都有未經授權的存取或損害,且我們的軟體仍然可以安全使用。"

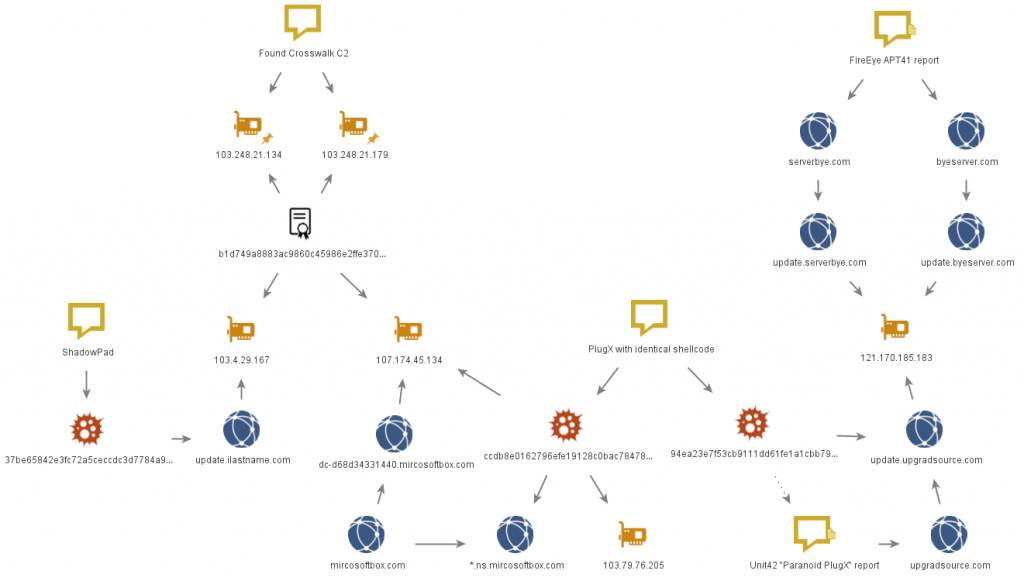

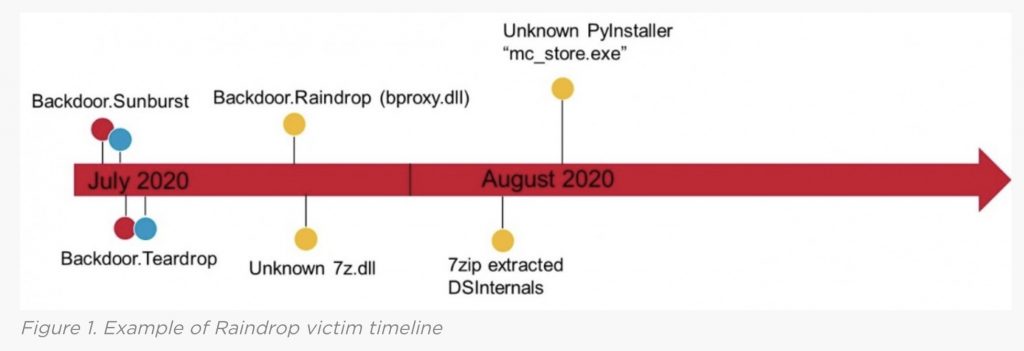

另外,在SolarWinds供應鏈攻擊中,Symantec資安人員發現第四種新的惡意體Raindrop,並表示Raindrop與Teardrop惡意軟體類似,在很少數的入侵攻擊中被用作第二階段payload,目前為止僅發現了4個樣本。研究人員已將Raindrop認定為用於滲透後(post-compromise)活動的攻擊工具。根據賽門鐵克分析師的說法,這是一種後門安裝了Cobalt Strike,以幫助攻擊者更有效地通過受害者網路橫向移動攻擊。Raindrop似乎已被用來在受害者的網路中傳播。目前賽門鐵克尚未發現Sunburst直接分發Raindrop的證據。取而代之的是,它出現在已被Sunburst破壞的電腦網路上。

雖然Raindrop與Teardrop類似,但是Symantec表示他們使用不同的 packers,並且Cobalt Strike配置有所不同。在一個Raindrop的實例中,Cobalt Strike被配置為使用SMB命名管道作為通信協議,而不是HTTPS,這使專家們認為,受損的設備無法直接存取網路,迫使攻擊者透過網路上的另一台電腦路由 C&C 連線。在目前Symantec僅發現有四件 Raindrop 樣本,並相信Raindrop 跟Teardrop 分工合作散佈Cobalt Strike。

有關Raindrop的情資就在竣盟科技代理的 AlienVault OTX 情資平台上: