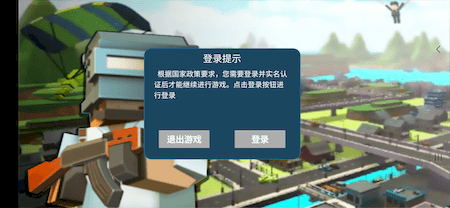

安裝量超過 2,000,000 次的 “快點躲起來”遊戲 安裝量超過 427,000 次的“Cat adventures”遊戲: 大約930個 Android木馬偽裝成190多個不同的應用程式,上架在華為 AppGallery,並已被大量下載作,成為大規模惡意軟體活動。俄羅斯防毒公司Dr. Web 的報告,已將該木馬識別為Android.Cynos.7.origin,用途在收集的用戶敏感數據,該木馬程式為 Cynos惡意軟體的變種。

目前Dr.Web已經將此發現和報告通報給華為,並協助華為從他們的AppGallery中刪除了檢測到的應用程式,但在Android手機上已安裝應用程式的用戶還是需要手動進行刪除。

據了解在Android應用程式中,攻擊者將他們的惡意軟體偽裝成模擬器、街機遊戲、平台遊戲、RTS 策略遊戲以及分別為俄語、中文與國際用戶推出的射擊遊戲,受惡意軟體感染的熱門遊戲包括 Drive school 或 Cat Adventures等。在安裝這些應用程式後木馬的攻擊性就顯現出來,例如它會請求允許執行與遊戲無關的活動,撥打電話、偵測使用者位置等。該惡意軟體還允許攻擊者竊取以下數據:

電話號碼

地理位置數據

WiFi 網路的詳細資訊

行動網路參數和標識符

電話硬體和軟體規格

Dr.Web研究人員說 ,乍一看,手機號碼外洩似乎是一個微不足道的問題。然而,實際上,它會嚴重傷害用戶,特別是考慮到兒童是遊戲的主要目標受眾。即使手機號碼是成人註冊的,但從下載的遊戲也很可能表明孩子是實際使用手機的人。值得思考的是,父母是否希望上述手機數據不僅傳到未知的外國伺服器,或發送到任何外人上。

此處 提供了Dr.Web 歸類為感染了Cynos惡意軟體版本的所有遊戲

入侵指標(Indicator of compromise -IOCs):

URL | App name | Package name | SHA-1

http://appgallery.huawei.com/#/app/C102937601 | 3D City Hunting | com.sns.csls3d.huawei | 8b1de0c1fdea45ff8f4ae250307c0a8f69c3d426

http://appgallery.huawei.com/#/app/C103277985 | 3D Cartoon man Parkour | com.szlh.zhebushikualan.huawei | f70f195fd9deffbde2ee812c93b327d07e18443f

http://appgallery.huawei.com/#/app/C103662071 | 3D City Wild Racing | com.zjld.tejimotuoche.huawei | fda4bc7b3883b3db3df13b0e1b07ad53bbe22a4d

http://appgallery.huawei.com/#/app/C104481373 | 3d Man action run | com.zjld.zbsklmar.huawei | e6024ce99966f4ecaff0efdae7781d9d448b2c79

http://appgallery.huawei.com/#/app/C104633441 | Ace of sky hero | com.hsrj.zhandoujiash.huawei | e5ed0eda9513f41b5c9ebd7b14529180a4e5d822

http://appgallery.huawei.com/#/app/C104684815 | Acrobatics diving training | com.zjld.xytsadt.huawei | d4c1b4b2a65279b768338f2c0d12b695572b101b

http://appgallery.huawei.com/#/app/C103622351 | Adventures of Magical Girl | com.yly.mengdongjielong.huawei | 532b2d05f528ee68a1f89d02fa2477a8fac7c88b

http://appgallery.huawei.com/#/app/C104374449 | Airplane master | com.hxy.fzfjam.huawei | fec03ced8741a8241fcb5f272ede566a634ba539

http://appgallery.huawei.com/#/app/C103616693 | All-Star Basketball Championship com.cchl.guanlandazuozhan.huawei | f4b9517b19f8c4cee7295f653dca4af8f9e62a13

http://appgallery.huawei.com/#/app/C103768237 | almighty carry company | com.ccsk.quannenglaosiji.huawei | d4a1e722adda57f72f9daafdfd338630b48ae55f

http://appgallery.huawei.com/#/app/C104284813 | Ancient escape | com.yly.ywscae.huawei | 5599dfea0b274e4edbfdabad72d68e271b99e72d

http://appgallery.huawei.com/#/app/C103895857 | Anti-terrorism actions | com.xstk.csata.huawei | aeb5f642538bfdf6b2a8eb5cf3214035a634506f

http://appgallery.huawei.com/#/app/C103562987 | Anti-terrorist police battle | com.sns.qingsongduobi.huawei | b1112a4847c4006f126f0a5ab08b191df039adb7

http://appgallery.huawei.com/#/app/C103623983 | Ants survive in the wilderness | com.cchl.mayishengcunmoniqi.huawei | fb1b5402a51ebc00b17670d6e6b49dba28d36704

http://appgallery.huawei.com/#/app/C103171043 | Armed air attack at sea | com.zjld.jisulingyun.huawei | f05119b12fc28aca89f48b5a939d6e1928c04bc6

http://appgallery.huawei.com/#/app/C103562027 | Armed escort prisoners | com.hs.wuzhuangyajieqiufan.huawei | 7bf6516b2176363de9d7a7993445ede9f697260d

http://appgallery.huawei.com/#/app/C104457167 | Armed shooting raid | com.hxy.csasr.huawei | c4f1405bba22826a69e94ef20763cb664bc3b44c

http://appgallery.huawei.com/#/app/C103233993 | Armed zombie Tower Defense | com.cchl.baoweixiangrikui.huawei | c30291b34ec74128196612b0a80034424de2ea67

http://appgallery.huawei.com/#/app/C104338383 | Army car transport prisoners | com.sns.wzyjqfactp.huawei | f56151b7fd4096f73574717075f6c08e32ff4765

http://appgallery.huawei.com/#/app/C104661821 | Assassination Sniper | com.xstk.yjbzas.huawei | fca6cb15168ac7b256da4bbb442cf93050981b61

http://appgallery.huawei.com/#/app/C104338933 | Assassination time 3D | com.hsrj.yjbzat.huawei | 78e48efac48d7ed9ea53a7a7df294da0a97de066

http://appgallery.huawei.com/#/app/C104143713 | Battle of tanks | com.zjld.xintankebot.huawei | c80fee5ffccf9ce85ff15b7d085d700ae70aef98

http://appgallery.huawei.com/#/app/C104694107 | Battlefield assault team | com.yly.csbat.huawei | 4a4abab1e69ef629c1c622fd3be280c013e4e9fd

http://appgallery.huawei.com/#/app/C104173375 | Beach ambulance | com.hsrj.htjydba.huawei | b860d5303d8921fed08c5e374483ac127ee2385e

http://appgallery.huawei.com/#/app/C104735997 | Beach Emergency team | com.cchl.htyjxz.huawei | b936c97eb91bf6071aa38ead5fb5b8ce11d9a0c1

http://appgallery.huawei.com/#/app/C104516919 | Beach rescue driving | com.sns.htjydbrd.huawei | 38ab82696f45fdf52c04d3ba760e8b752b07df6d

http://appgallery.huawei.com/#/app/C104151447 | Beat the buddy | com.szlh.mtcrbtb.huawei | a4dbe44e0cbef5db32651050189848e9207e28ed

http://appgallery.huawei.com/#/app/C103162445 | Brave Ninja saves Princess | com.zjld.jiantoudaren.huawei | 1a17dd8b6bb1a08ab53b2d096535d251a8d7a8cb

http://appgallery.huawei.com/#/app/C104859673 | Bumper Car Arena | com.hsrj.debibca.huawei | 81ae7a0fac2f385b2984669356d92cf7e807fbb7

http://appgallery.huawei.com/#/app/C104621857 | Busy road driving | com.cchl.jyztcbrd.huawei | 7795827b9feb3e6d8a86f30a48686d3fe816ab30

http://appgallery.huawei.com/#/app/C104276919 | Car battle ground | com.xstk.kbphwcng.huawei | 6c748786e3d18321b7e2f6c64b578ecb310d5b82

http://appgallery.huawei.com/#/app/C103920731 | Car destruction war | com.yly.kbphwcdw.huawei | 195bad41d7c0cee3a388ec072353e9b62c923c67

http://appgallery.huawei.com/#/app/C103920329 | Car drive master | com.zjld.jcddcdm.huawei | 664e47cebb0464339d5e75efb4279c1fa86e131a

http://appgallery.huawei.com/#/app/C103955065 | Car merge shooting | com.szlh.xxlpdcms.huawei | f57efc2ee390c43d42dde0e6dde81a2c5dd1958b

http://appgallery.huawei.com/#/app/C104402277 | Car shooting defend war | com.yly.xxlpdcsdw.huawei | 6cc4c02dc12afeadd1e1c41f5a55f9be35aeca72

http://appgallery.huawei.com/#/app/C104114723 | Cat adventures | com.hxy.xmlxjca.huawei | 18558dca2734d6b098d91d570e0ca13623e0a851

http://appgallery.huawei.com/#/app/C104415377 | Cat cute diary | com.szlh.xmlxjccd.huawei | aa2f1784fe24b564fdeb577a340d439661db1571

http://appgallery.huawei.com/#/app/C103823729 | Cat game room | com.hs.xiaomaolixianji.huawei | 79ddb48ac25eb392c9e92dc44d32bbc522e19fae

http://appgallery.huawei.com/#/app/C104429049 | City car parking test | com.sns.jyztcccpt.huawei | 30abca107e63b3858bc661f27e2ab56ee3fbb471