今年最火的NFT 遊戲Axie Infinity,今傳出被駭客入侵,駭客從Axie Infinity 目前使用的側鏈 Ronin Network竊取了近 6.2 億美元的以太坊和 USDC 貨幣,這是加密貨幣圈迄今為止最大的劫案事件之一。

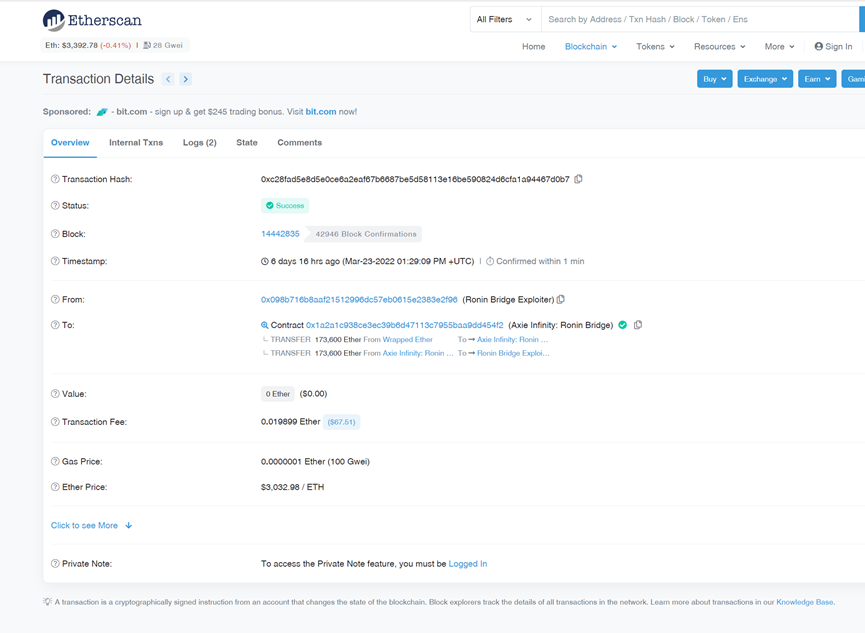

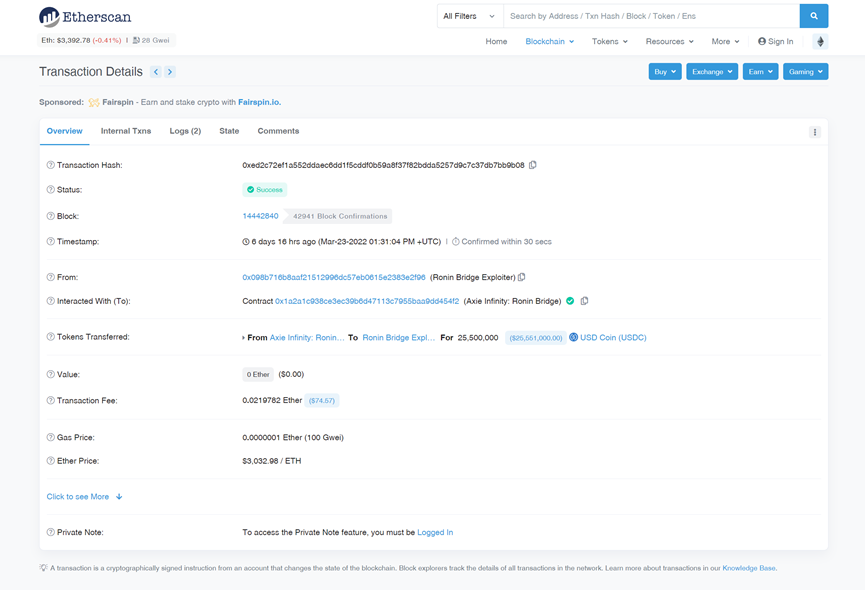

根據Ronin Network 的說法,入侵是今天首次發現的,但攻擊可以追溯到 3 月 23 日,駭客於23 日破解了其中由 Axie Infinity 母公司 Sky Mavis控制的 4 個節點,跟 1 個由 Axie DAO 所控制的節點。據稱,母公司Sky Mavis 開發的 Ronin 鏈目前由 9 個驗證節點組成,要能驗證存款或取款,最少要獲得其中 5 個節點同意。

加密貨幣持有者通常並不只在一個區塊鏈生態系統中運作,因此開發人員建立了跨鏈橋(Cross-Chain Bridges),讓用戶將加密貨幣從一條鏈發送到另一條鏈。在這種情況下,Ronin橋將 Axie Infinity 連接到其他區塊鏈,例如以太坊。

使用這座橋, 玩家可以將以太坊或 USDC 存入 Ronin,並用它來購買NFT或遊戲內貨幣,然後他們可以出售他們的遊戲內資產並提取資金。

根據Ronin 橋接上的交易明細紀錄,駭客盜取資金在六天前就完成,並將資金轉移到 FTX 與 Crypto.com ; Ronin則是在 3/29 合法用戶無法在跨鏈橋提取5,000 枚以太坊後才發現。

另外根據Bloomberg 報導,資產證券公司Securitize Inc說,這個事情居然六天都沒有人注意到,直到今天才被發現,光是這一事實就讓人驚覺,應該建立一些架構來監控非法轉移。Ronin 表示,它正在與執法部門和鑑識密碼學家合作,以確保所有資金都得到追回,目前用戶無法提取或存入資金,同時Ronin將驗證門檻從 5 個增加到 8 個,也暫停了的橋接機制。

過去其他加密貨幣劫案涉及的金額:

PolyNetwork —— 6億美元

Cream Finance – 1.3 億美元 (10 月)

Liquid ——9700 萬美元

EasyFi —— 8100萬美元

bZx – 5500 萬美元

Cream Finance – 3700 萬美元 (2 月)

Vee Finance —— 3500萬美元

Cream Finance – 2900 萬美元 (8 月)

pNetwork —— 1200萬美元

Rari Capital —— 1100萬美元