GIMMICK 是一種新發現的 macOS 植入載體(Implant),由中國國家級駭客組織Storm Cloud 開發,用於針對亞洲各地的組織。2021 年末,資安公司Volexity 研究員調查了他們正在監控的環境中的一次入侵,並發現了有執行 macOS 11.6 (Big Sur) 的作業系統的MacBook Pro,被一種被追踪為GIMMICK的惡意程式感染。研究人員解釋說,他們在過去的調查中發現了相同的植入載體,但都是針對Windows版本的電腦而來,專家們並將此次針對macOS用戶的攻擊歸因於中國國家級駭客Storm Cloud,Storm Cloud被認為是一組進階且多才多藝的駭客組織,擅長調整其工具集以匹配其目標使用的不同操作系統。

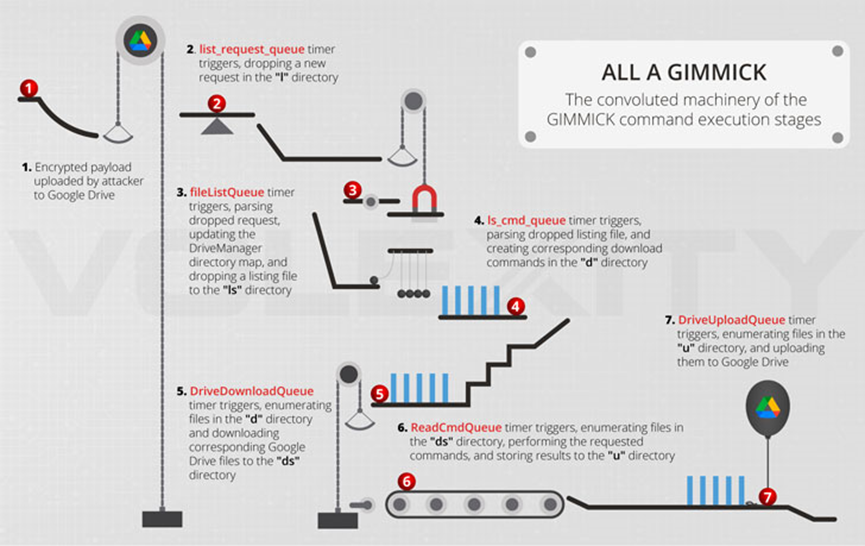

macOS版的惡意軟體GIMMICK主要使用 Objective C 編寫,而Windows版本則同時使用 .NET 和 Delphi編寫。但兩者使用的C2架構、檔案路徑、攻擊模式相同,且濫用 C2 的公有雲託管服務(例如 Google Drive)來逃避檢測。部署後,GIMMICK可以作為守護程式啟動,也可以以客製化應用程式的形式啟動,並旨在模擬目標用戶經常啟動的程式。該惡意軟體被配置為僅在工作日與其基於 Google Drive 的 C2 伺服器進行通信,以進一步融入目標環境中的網路流量。

更重要的是,後門除了從C2伺服器檢索任意檔案和執行命令外,還具有自我解除安裝功能,使其能夠從受感染的機器中自我刪除。

為了保護用戶免受惡意軟體的侵害,Apple 已於2022 年 3 月 17 日為其內置的反惡意軟體保護套件 XProtect發布了新特徵碼,以通過其惡意軟體刪除工具(Malware Removal Tool – MRT)攔截和刪除感染。

研究員總結分析說,將這種惡意軟體移植並使其系統適應新的操作系統 (macOS) 所涉及的開發並非易事,這表明其惡意軟體的背後參與者資源充足、熟練且多才多藝。

有關GIMMICK的部分入侵指標(Indicator of compromise -IOCs):

SHA 256:

2a9296ac999e78f6c0bee8aca8bfa4d4638aa30d9c8ccc65124b1cbfc9caab5f

SHA 1:

fe3a3e65b86d2b07654f9a6104c8cb392c88b7e8

MD5:

943c3743f72f06e58e60fa147481db83