意大利跨國能源公司Enel Group,今年第二次遭到勒索軟體攻擊,這次的幕後黑手是NetWalker勒索軟體,NetWalker背後的駭客要求1400萬美元贖金作為不公開盜來的5 TB數據並提供解密密鑰。Enel集團是歐洲能源領域最大的公司之一,在40個國家/地區擁有6100萬客戶。截至8月10日,它在《Fortune》全球500強中排名第87位,2019年的收入接近900億美元。

這次攻擊之前,Enel集團於6月份,其內部網路受到Snake勒索軟體(也稱為EKANS)的攻擊,但在惡意軟體散播之前就被截獲。

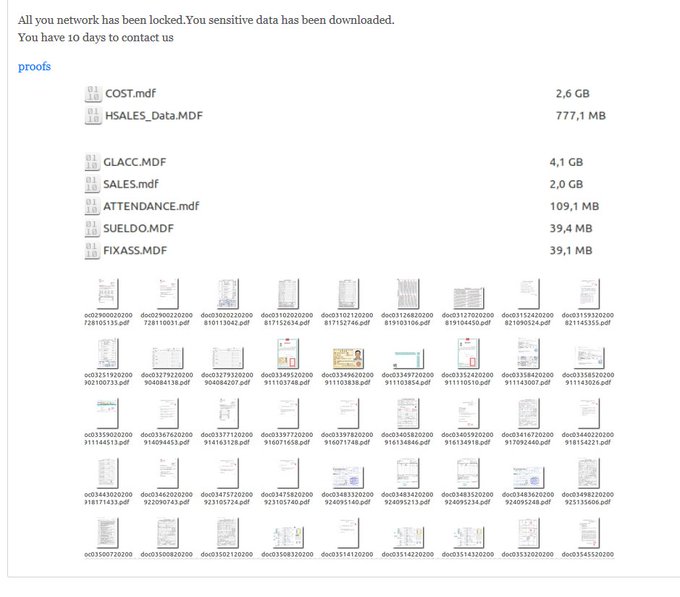

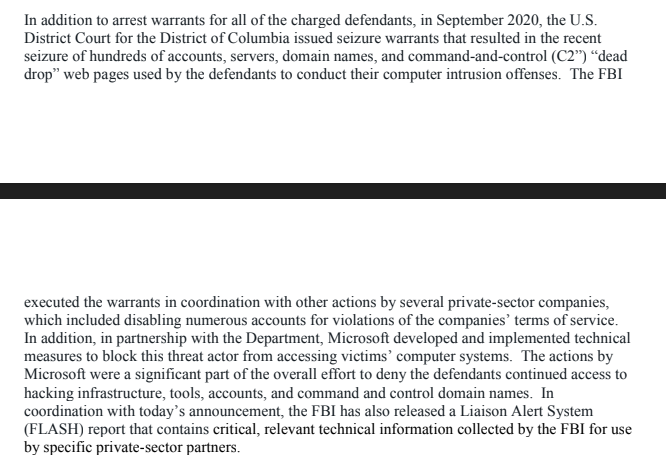

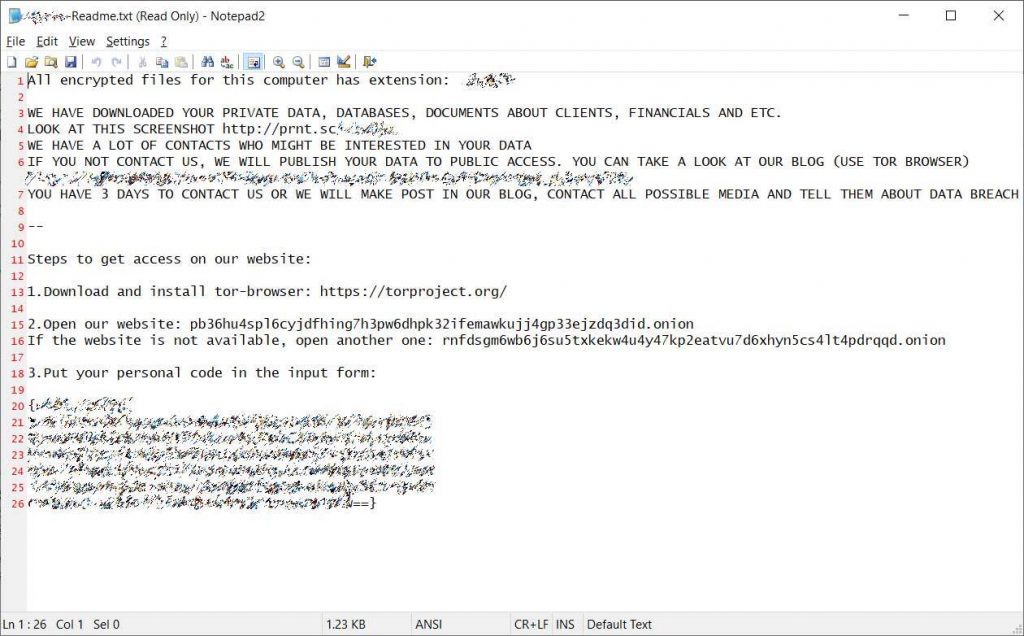

根據資安外媒BleepingComputer, 它們在10月19日取得了Enel 集團被勒索的信件, 如下圖:

勒索信中有包含一個導向http://prnt.sc/ URL的的連結,該連結顯示了被盜的數據。根據檔案夾中員工的姓名,確認攻擊是針對Enel Group的。

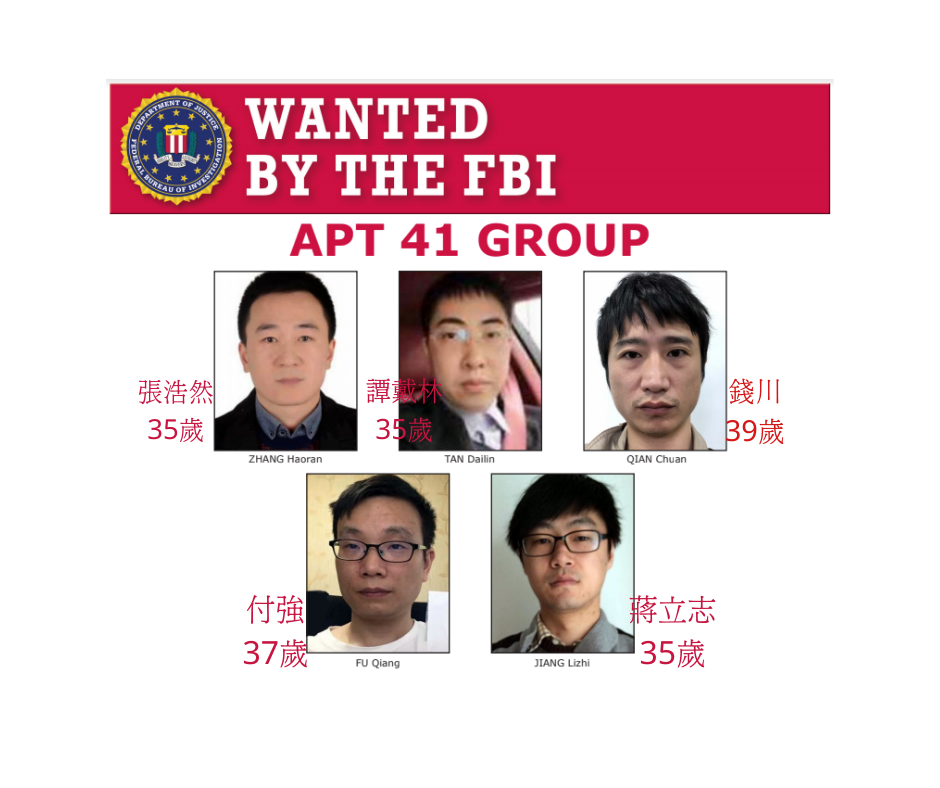

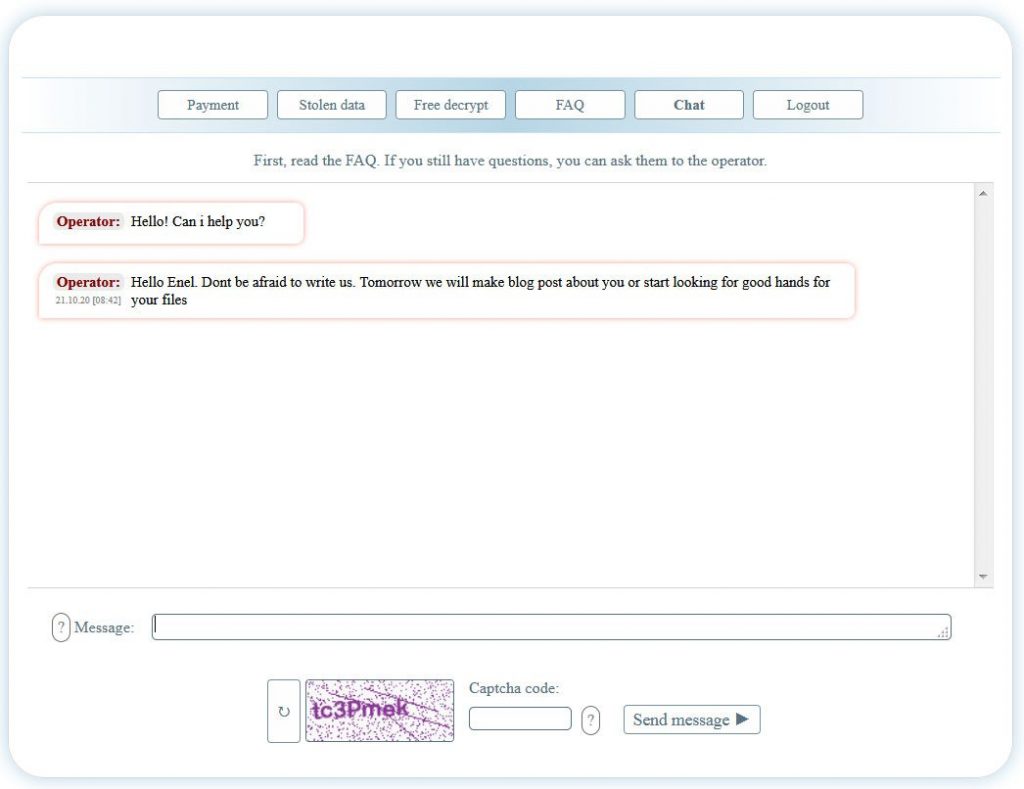

另也被發現NetWalker在他們的支援聊天中添加了一條消息,並說“Hello Enel. Don’t be afraid to write us”,確認受害者是Enel Group,如下圖:

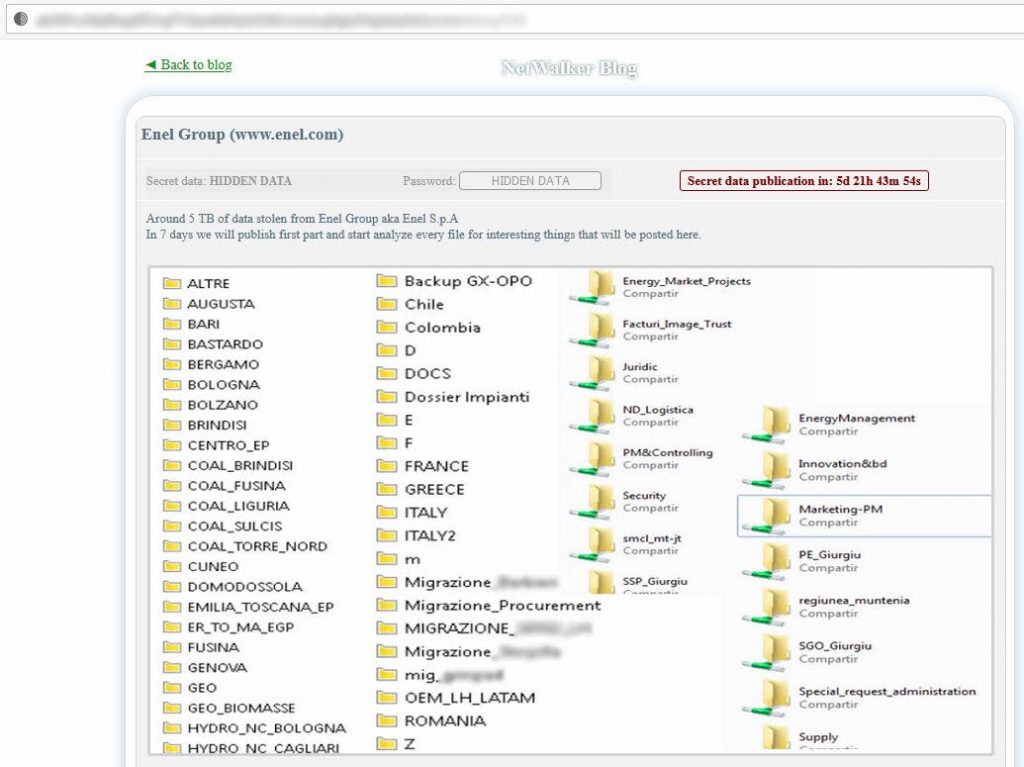

根據Netwalker的說法,他們從Enel竊取了大約5 TB的數據,並準備在一周內公開其中的一部分。他們還說,他們將分析每個檔案中的有趣內容,並將發佈在其暗網網站上。此策略旨在增加來自受害者公司的壓力並迫使其付款。在許多情況下,這對攻擊者有利。

NetWalker作為一種勒索軟體,於2019年8月首次出現。最初該勒索軟體的名稱為Mailto,但在2019年底更名為NetWalker,我們之前曾報導過NetWalker勒索軟體如何在一小時內攻陷系統,請參考。

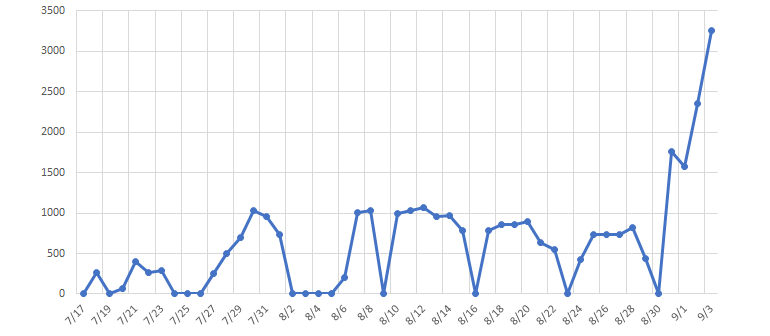

最新的 NetWalker 勒索軟體情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上: