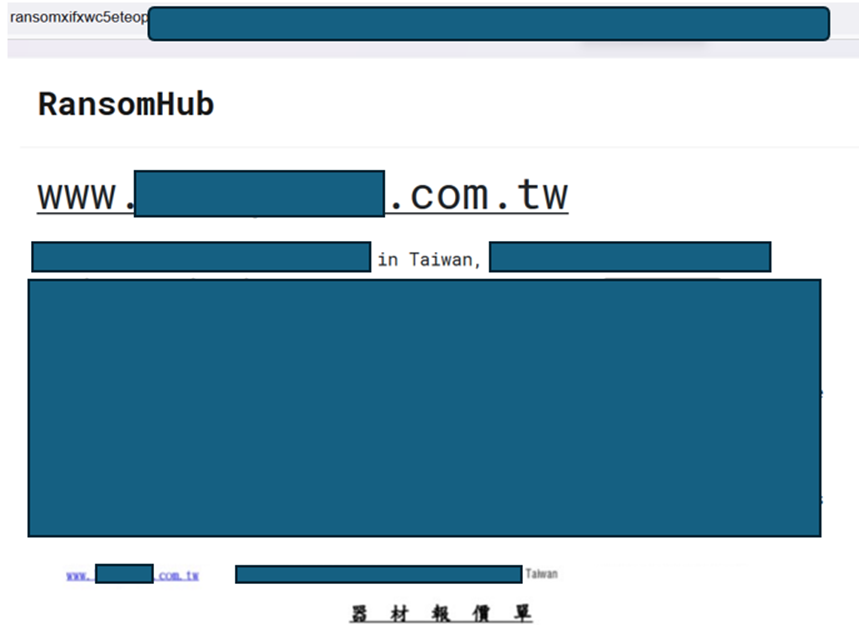

2024年1月16日,竣盟科技在RansomHub的暗網揭密網站上發現,台灣一家知名照明控制系統製造商遭受勒索軟體集團RansomHub的攻擊。RansomHub聲稱已獲取該企業46 GB的敏感數據,並威脅將於1月24日公開這些資料,這些資料包括客戶資料、設計文件及財務資訊。此次攻擊對該企業的運營及聲譽造成了嚴重影響,凸顯了在數位轉型過程中對資安防護的迫切需求。

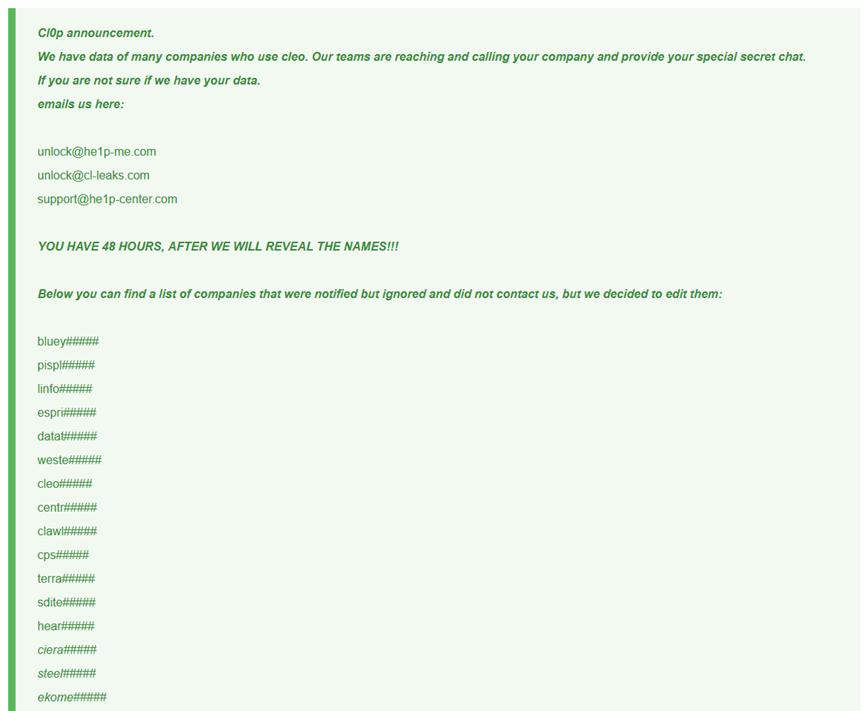

RansomHub 的攻擊模式與策略

RansomHub 以其高效的「雙重勒索」策略而著名:

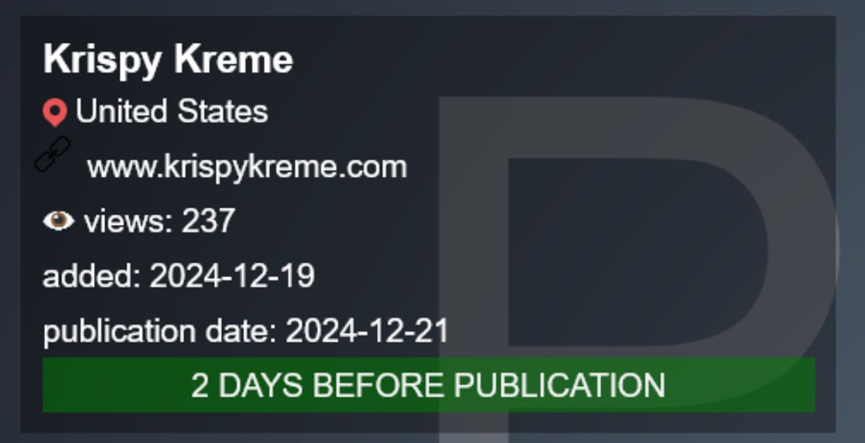

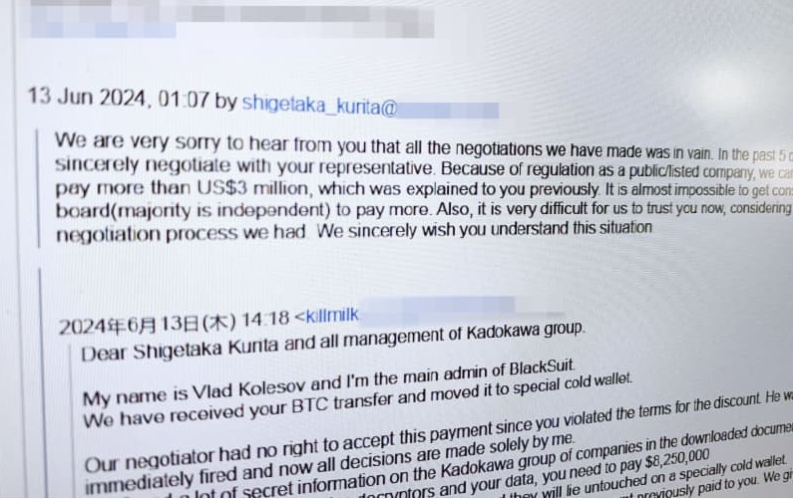

- 加密數據:攻擊者鎖定企業的關鍵數據,要求高額贖金以解鎖。

- 洩露威脅:若受害企業拒絕支付,攻擊者將公開機密資料,增加壓力。

RansomHub 通常針對技術密集型產業進行攻擊,利用釣魚郵件、弱密碼漏洞及不當配置進行滲透,並利用橫向移動技術擴大對系統的控制。

傳統製造業的資安挑戰

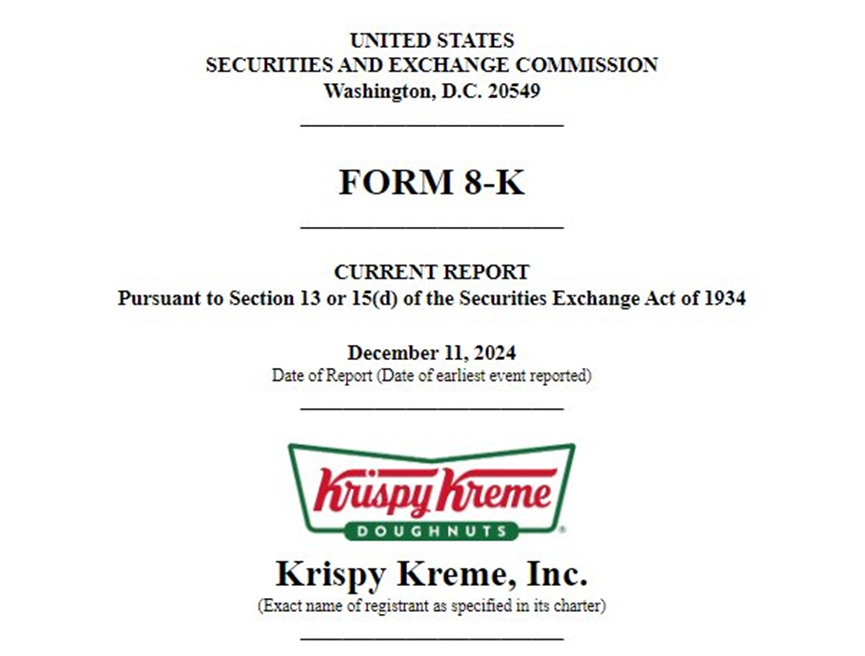

此次事件暴露了傳統製造業在數位轉型過程中對資安的重視不足。儘管該企業在技術研發方面領先市場,但其資安防護能力顯然未能應對日益複雜的網路威脅。

應對RansomHub攻擊的策略建議

建議企業採取以下策略來加強防禦:

- 強化員工教育與終端防護

定期進行資安培訓,幫助員工識別釣魚攻擊和社交工程手段,並部署端點偵測與回應工具(EDR),即時偵測並回應可疑活動。 - 採用零信任架構(Zero Trust Architecture)

實現強化的身份驗證和最低權限訪問原則,確保即便攻擊者成功滲透系統,也無法在內部橫向移動,擴大對其他資源的控制。 - 資料加密與離線備份策略

對所有敏感資料進行強加密,並確保備份系統與主網隔離,定期測試備份恢復流程,確保業務能夠在遭受勒索攻擊後迅速恢復。 - 規劃前瞻性資安技術

企業應評估並規劃採用後量子密碼學(PQC)等技術,提前做好準備以應對未來可能出現的高級加密破解威脅,確保在面對新型攻擊時保持競爭力。 - 引入欺騙技術(Deception Technology)

部署欺騙技術,在企業內部設置假目標或虛擬資源,誘使攻擊者進行錯誤的行動或揭示其入侵路徑。這樣的策略能有效迷惑攻擊者,減少實際資源的暴露風險,並為安全團隊爭取更多反應時間。

台灣製造業的資安危機與未來展望

2024 年,RansomHub 頻繁鎖定台灣企業,以下是一些主要攻擊事件:

- 2024 年 6 月:攻擊台灣一家電腦大廠,造成數據洩露。

- 2024 年 8 月:攻擊台灣知名教科書大廠,竊取敏感資料。

- 2024 年 9 月:入侵台灣日系電機廠商,疑似竊取機密資料。

- 2024 年 10 月:攻擊台灣被動元件大廠,洩露核心技術資料。

攻擊頻率和規模顯著上升,特別是針對照明控制領域巨頭的攻擊,進一步提醒企業,網絡安全不僅是技術問題,更是企業治理和風險管理的核心議題。資安專家強調,企業必須將資安納入整體數位轉型戰略,建立全面的防禦體系,以應對日益複雜的跨境威脅,保護數據資產與競爭力。

結語:未來行動的迫切性

RansomHub 的持續活動顯示,全球網路威脅正在快速演變。對台灣企業而言,這既是警示,也是機遇。加強資安投入,提升風險抵禦能力,將是未來避免類似事件發生的關鍵。

有關RansomHub勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

5089fd6ce6d8c0fca8d9c4af7441ee9198088bfba6e200e27fe30d3bc0c6401c

3e2272b916da4be3c120d17490423230ab62c174

b2a2e8e0795b2f69d96a48a49985fb67d22d1c6e8b40dadd690c299b9af970d4

173.44.141.226

185.174.101.240

38.180.81.153

104.238.61.144

88.119.175.65

23.227.193.172