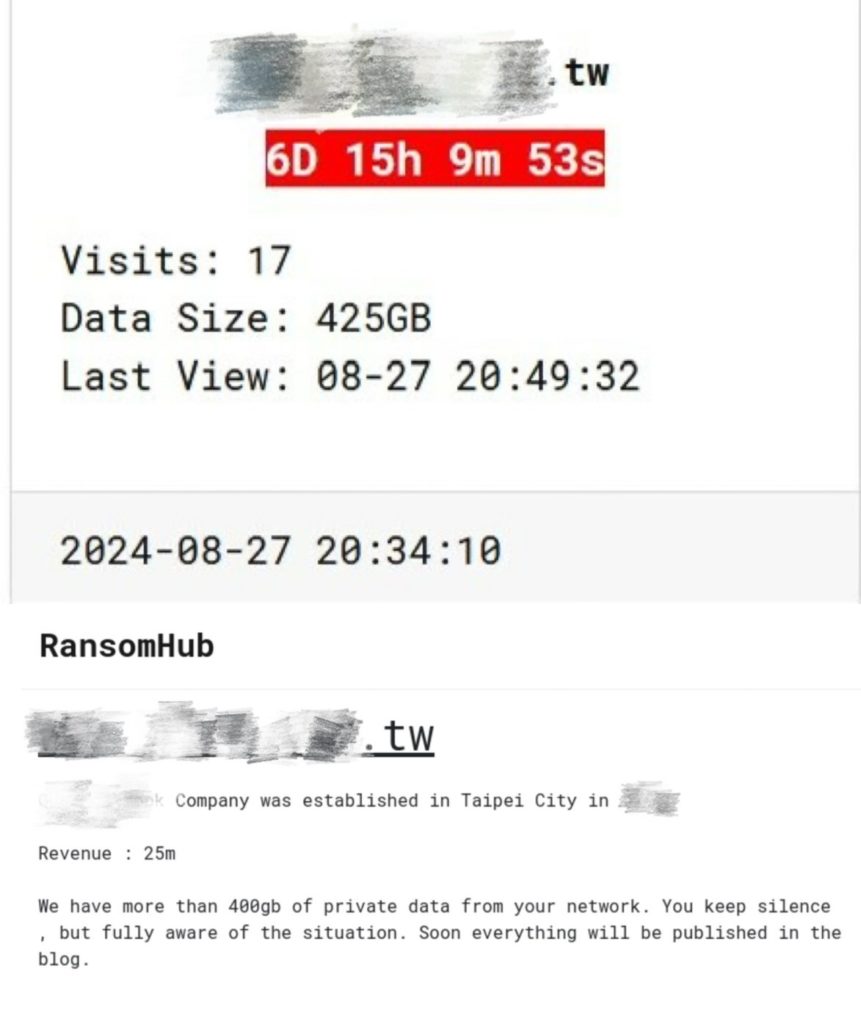

新型Android惡意軟體NGate涉及三家捷克銀行的網路犯罪活動

一種危險的新型 Android 惡意軟體已經出現,它可以從實體信用卡和金融卡複製感應支付的資料,並將其傳送到攻擊者的 Android 裝置,從而進行詐騙交易操作。

斯洛伐克網路安全公司ESET正在追蹤這個名為 NGate 的新型惡意軟體,並表示他們觀察到目標為捷克三家銀行的惡意軟體犯罪行動。

研究人員在分析中表示,「這個惡意軟體具備獨特的功能,可以透過安裝在Android 裝置上的惡意應用程式,將受害者金融卡中的資料傳送到攻擊者破解管理權限的Android 手機。」

攻擊的最終目的是利用 NGate 從受害者的實體金融卡複製 NFC (近距離高頻無線通訊技術) 資料,並將相關訊息傳輸到攻擊者的裝置,然後攻擊者的裝置就可以仿造原始卡片來從 ATM 取款。

NGate 的起源來自於一種名為NFCGate的合法工具,該工具最初是在 2015 年時,由TU Darmstadt (德國達姆施塔特工業大學) 安全行動網路實驗室的學生出於安全防護方面研究而開發的。

一般來說,這類型的攻擊鏈會結合社交工程和SMS簡訊網絡釣魚的方式,將用戶引導至冒充為合法的銀行網站,或是假冒的官方行動網路銀行Apps,以誘使用戶安裝 NGate。

ESET 表示:「安裝並開啟NGate程式之後,會顯示一個假冒的網站,要求用戶提供銀行資訊,然後將其傳送到攻擊者的伺服器。」

這個惡意軟體會引導受害人輸入銀行的客戶 ID、出生日期、金融卡 PIN 密碼以及其他敏感資訊。 ESET 表示,它還會要求受害者開啟智慧手機上的 NFC 功能,並將金融卡放在智慧型手機的背面,直到惡意應用程式成功識別到該卡片。

從2023 年 11 月至 2024 年 3 月這段期間,已經發現多達 6 個不同的 NGate 應用程式進行活動,自從捷克當局逮捕了一名涉嫌從 ATM竊取資金的 22 歲男子後,這些活動戛然而止。

這些攻擊採取了一種隱密潛伏的手法,當受害者透過SMS簡訊發送的連結安裝了PWA 或WebAPK 應用程式之後,他們的憑證被攻擊者以網路釣魚方式取得,隨後便接到來自駭客組織的電話,攻擊者假扮銀行行員通知受害人:由於安裝了該應用程式,他們的銀行帳戶已被入侵。

隨後,他們便被指示更改 PIN 密碼並使用不同於往常的手機應用程式(例如像NGate)來驗證其金融卡,該應用程式的安裝連結也是透過SMS簡訊來發送。目前並沒有證據證明這些應用程式是通過 Google Play 商店散發出去的。

Google發言人於評論中表示:「根據我們目前的偵查,Google Play 上並沒有發現包含此惡意軟體的應用程式。」「Google Play Protect 會自動保護Android 用戶免受這個惡意軟體的已知版本的侵害,這項功能在具備Google Play 服務的Android 裝置上預設為開啟。Google Play Protect 可以警告使用者或是阻擋呈現出惡意行為的應用程式,即使這些應用程式的來源並不是Google Play。」

這個惡意軟體利用Android 裝置原生的輔助服務功能,對被駭入的裝置進行精細的控制。在後台,該惡意軟體還會繼續下載網路釣魚頁面,這些頁面模仿常用的加密貨幣交易所和金融機構的標誌和應用程式名稱,誘使使用者墜入陷阱。

竣盟科技 建議,Android手機用戶及使用銀行卡的客戶,採取多重防護措施及最佳解決方案,可以有效幫助降低遭受惡意應用程式攻擊的風險:

- 定期更新軟體:定期更新應用程式可確保修補任何已知漏洞,從而更有效地防止潛在的漏洞。

- 對未經請求的訊息持懷疑態度:使用者應警惕未經請求的訊息,尤其是那些要求提供個人資訊或敦促他們立即採取行動的訊息。

- 驗證真實性:如果訊息聲稱來自 Authy 或 Twilio 等合法服務,使用者應在採取任何操作之前透過官方管道驗證其真實性。

- 啟用額外的安全措施:在可能的情況下,啟用額外的安全功能(例如生物辨識身分驗證或基於硬體的雙重認證)可以提供額外的保護層。

- 熟悉惡意應用程式攻擊手段:了解常見的惡意應用程式攻擊手法以及如何辨識它們並做出因應,可以大幅降低受到侵害的風險。