勒索軟體攻擊概況

2025年1月30日,台灣印刷電路板(PCB)製造龍頭——欣興電子(Unimicron Technology Corp.)旗下位於中國的子公司欣興科技(深圳)有限公司(聯能科技)遭受勒索軟體攻擊。根據欣興電子於台灣證券交易所(TWSE)市場觀測站(MOPS)發佈的公告,公司已緊急聘請外部資安專家進行數位鑑識分析,並強化資安防護措施,強調本次事件對業務營運影響有限。

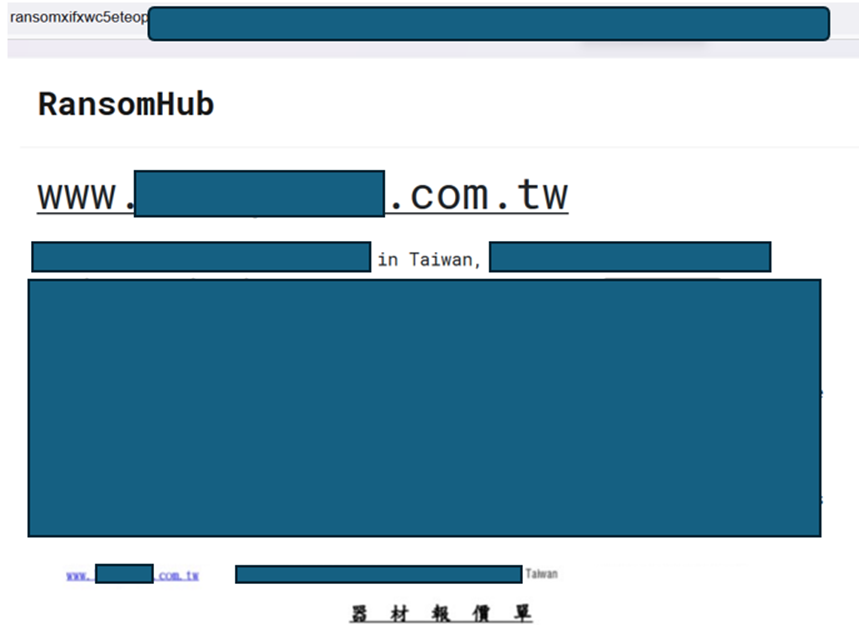

然而,資安新聞網站Bleeping Computer報導指出,勒索軟體組織Sarcoma聲稱對此次攻擊負責,並已在暗網洩密網站上公佈部分竊取數據樣本。據悉,駭客組織宣稱竊得約377GB的SQL數據庫及商業文件,要求欣興電子在2025年2月20日前支付贖金,否則將公開所有竊取數據。

影響與資安風險分析

欣興電子為全球領先的高密度互連(HDI)PCB及半導體載板製造商,為蘋果、英特爾等國際科技企業供應關鍵零組件,在全球電子供應鏈中占據重要地位。此次攻擊不僅可能對欣興電子自身營運造成影響,還可能對全球科技產業供應鏈帶來潛在風險。

勒索軟體攻擊已成為製造業主要的資安威脅,尤其在供應鏈高度整合的環境下,任何企業的資安事件都有可能引發連鎖反應。攻擊者可能透過竊取的資料進行後續攻擊,例如進一步針對合作夥伴發動社交工程攻擊,甚至利用獲取的機密資訊進行詐欺或商業間諜活動。

Sarcoma勒索軟體組織剖析

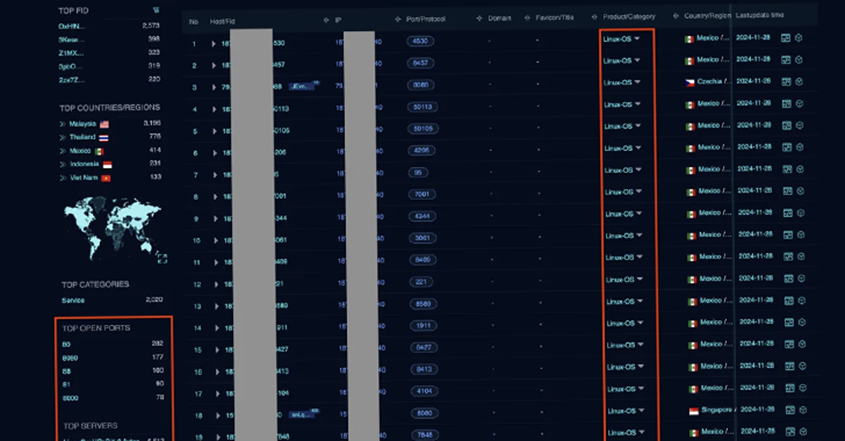

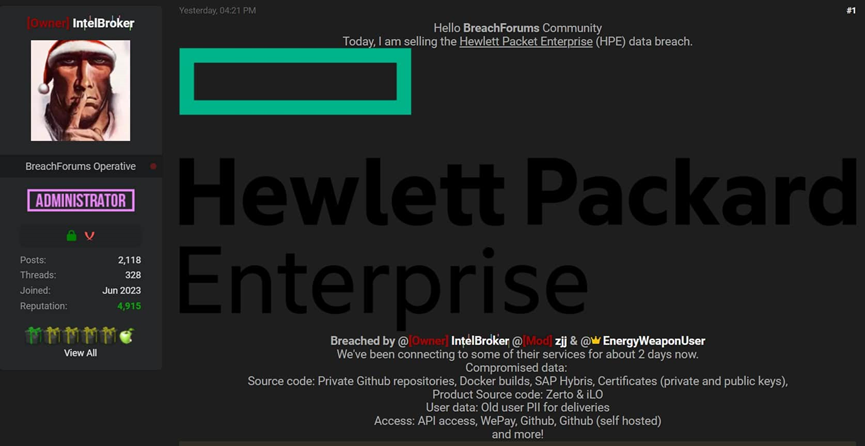

Sarcoma是一個近年迅速崛起的勒索軟體組織,自2024年10月發動攻擊以來,短短一個月內便聲稱攻擊了36家企業,並在2024年11月被資安公司CYFIRMA警告為“快速增長的重大資安威脅”。

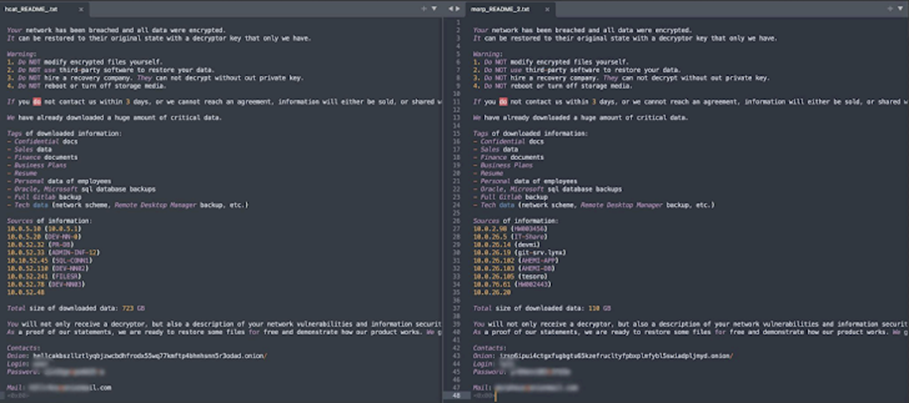

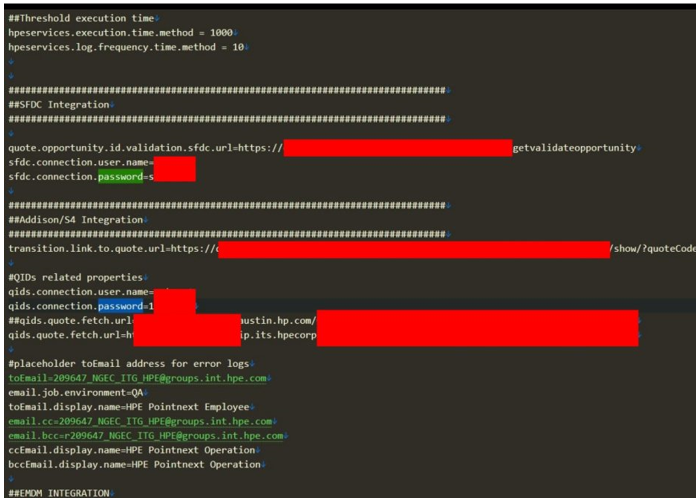

該組織採取雙重勒索策略,除了加密受害者系統外,還會竊取機密數據,並以公開洩露為威脅,以此迫使企業支付贖金。根據RedPiranha的報告,Sarcoma主要透過以下技術入侵企業網絡:

- 釣魚郵件攻擊(Phishing):透過社交工程詐騙企業員工點擊惡意連結或下載受感染的附件。

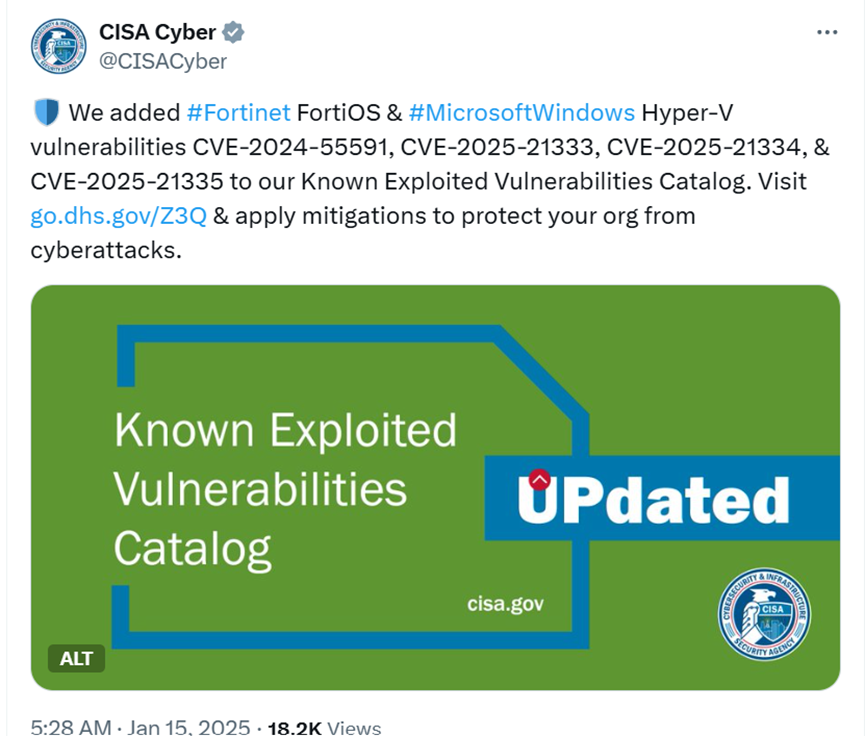

- 已知漏洞攻擊(n-day exploits):利用未及時修補的安全漏洞來獲取初始訪問權限。

- 供應鏈攻擊(Supply Chain Attacks):針對合作夥伴或第三方服務商,以間接入侵目標企業。

- 遠端桌面協議(RDP)攻擊:一旦獲得網路訪問權限,攻擊者會透過RDP進行橫向移動,以擴大影響範圍。

目前資安研究人員仍未完全解析Sarcoma的核心攻擊工具與技術,該組織的幕後操縱者依然成謎。

強化資安防禦,降低勒索風險

此次欣興電子遭受攻擊,再次警示全球製造業及半導體供應鏈須加強資安防護。針對此類勒索軟體攻擊,企業應採取以下措施,以降低潛在風險與業務損失:

- 強化端點安全與入侵偵測:確保所有關鍵系統均具備最新安全補丁,並部署端點偵測與回應(EDR)解決方案,以快速發現異常行為。

- 提升員工資安意識:透過定期資安培訓,提高員工對釣魚攻擊與社交工程詐騙的警覺性。

- 建立完善的資料備份與災難復原計劃(BCP/DRP):確保關鍵數據具備異地備份,並定期演練災難復原流程,以確保在遭遇攻擊時能迅速恢復業務運營。

- 與資安專家合作:部署威脅情報分析及安全監控機制,以主動預防潛在攻擊,並建立應變計畫,以應對可能發生的資安事件。

結語

勒索軟體攻擊不僅對個別企業造成財務與營運損失,更可能對產業供應鏈及全球經濟帶來深遠影響。Sarcoma等新興勒索軟體組織的崛起,顯示網路犯罪活動正變得更加複雜與具針對性。企業唯有積極強化資安防禦,建立完善的資安治理機制,才能有效應對日益嚴峻的網路威脅環境。