當我們的客戶受到AT&T Alien Labs識別出來新的資安威脅攻擊時,我們的SOC分析人員能阻止攻擊繼續的發展和延伸。請了解最新blog中關於SOC-RIG的漏洞攻擊包事件處理…

摘要

這個blog描述了由AT&T SOC分析人員團隊針對AT&T託管威脅檢測和事件處理, 撰寫的最新安全事件調查和分析報告。

AT&T AlienLabs®Open ThreatExchange®(OTX)最近建立了一個新的Pulse名為RIG Exploit Kit(RIG的漏洞攻擊包),據觀察該漏洞是向各個行業的受害者公司分發勒索軟體的。BroadAnalysis發現了此漏洞,BroadAnalysis在 2019年12月2日發布的白皮書中概述了該漏洞的複雜性。BroadAnalysis提供了此漏洞的生命週期的分步說明,包括所有入侵指標(IOC)。利用OTX中產生的Pulse和Alien Labs的威脅情資,AT&T的安全運營中心(SOC)能夠識別此威脅的最初行為,並與客戶和員工協同合作以減輕正在進行的攻擊活動。

調查

初步警報審查

入侵指標(IOC)

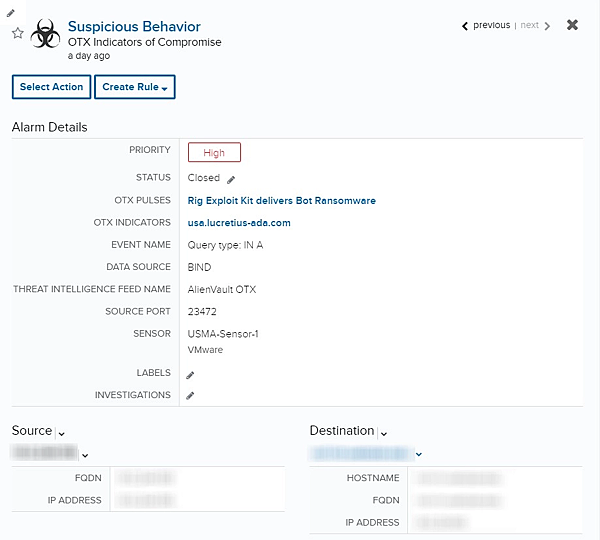

最初的警報是由於對OTX IOC usa.lucretius-ada[.]com(與MITRE ATT&CK的第一階段相關聯的IOC)提出的域名系統(DNS)request而浮出水面的。

經過進一步審查,我們意識到此警報是根據DNS的request而觸發的。經過初步分析,我們確定流量與終端上發生的感染沒有直接關係,因此我們有意識地決定擴大調查範圍。

擴大調查

事件搜索

鑑於我們作為IOC在該域上獲得了積極的成功,因此我們對與該域匹配的所有事件進行了查詢。隨後,我們發現了十二個防火牆事件,這些事件從不同的起源點傳到該域,而不是警報中找到的最初來源。匯總相關事件後,我們確定有六個唯一的來源已建立與此域的連接。

查看這些源設備後,根據其主機名,似乎有兩個是手機,而其他設備似乎是用戶端點或可能是伺服器。這些資產不是USM Anywhere中的註冊資產;因此,我們無法獲得其他信息。鑑於對未註冊資產的了解有限,在這一點上,我們不得不依靠與客戶進行交互,以驗證這些設備是否易受攻擊,以及如何計劃我們的途徑來阻止這種威脅。

事件深度分析

現在,我們已經觀察到成功的網路流量到了惡意域,我們回到了Broad Analysis的白皮書。我們匹配的指標是該域上的特定URL。查看白皮書,指標是:

usa.lucretius-ada.com GET / zcvisitor /

我們從這六個來源的每個防火牆日誌中都觀察到了該URL。目前,我們可以放心地說,有六台設備已成功連接到惡意URL,並且很可能已感染了該RIG 的漏洞攻擊包。

審查其他指標

發現這些受感染的端點之後,我們開始為調查構建註釋。同時,我們查看了BroadAnalysis白皮書,以查找由這些設備執行的網際狙殺鍊的其他步驟。值得慶幸的是,我們

沒有發現任何其他指標,而且看來我們仍處於漏洞利用的第一階段。

回應

建立調查

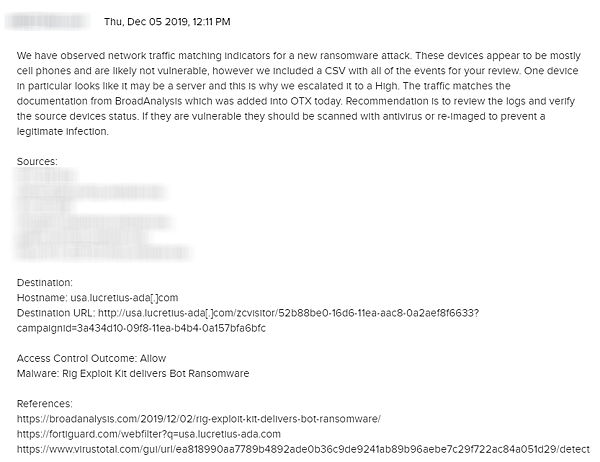

鑑於情況的緊急性,我們為客戶建立了高嚴重性調查。利用USM Anywhere的功能,我們生成了CSV報告,其中包含我們能夠觀察到的全部事件活動,因此他們可以了解事件和情況。

附上我們的報告後,我們向客戶提供了記錄,其中包括對我們觀察到的內容的分析,建議的操作以及指標的參考。

客戶互動

客戶的最初反饋是他們在防火牆中阻止了該域,以防止將來嘗試連結。此外,他們打開了內部的support ticket,以對受影響的電腦進行驗證並re-imaged。

限制與機會

限制

- 在此調查期間,我們只能訪問防火牆和DNS日誌。因此,我們的取證功能有限,並且嚴重依賴客戶互動來確認似乎的惡意活動。

機會

- 與客戶合作部署其他AlienVault代理程式,將使我們能夠從正在調查的資產中收集更多遙測信息,並更快地對威脅進行分類。