Bleeping Computer報導了新的Megacortex勒索軟體更改Windows密碼,威脅要發佈數據…

發現了新版本的MegaCortex勒索軟體,不僅可以加密您的文件,而且現在可以更改已登錄用戶的密碼,並威脅說如果受害者不支付贖金就可以發佈受害者的文件。

對於不熟悉MegaCortex的用戶,它是通過木馬(例如Emotet)提供的網

路訪問安裝的定向勒索軟體。一旦MegaCortex參與者獲得了訪問權,他們就可以通過活動目錄控制器或後利用套件將勒索軟體推送到網路上的電腦。

MegaCortex新版本中的重大更改

在由MalwareHunterTeam發現,由Vitali Kremez反向工程,並由BleepingComputer進一步分析的勒索軟體的新樣本中,我們看到了MegaCortex的新版本,該版本與以前的變體相比有很大的變化。

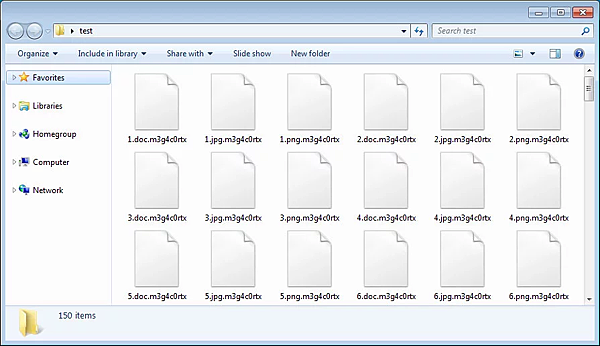

受害者看到的最明顯的變化是勒索軟體正在使用新的.m3g4c0rtx 的擴展名,如下所示。

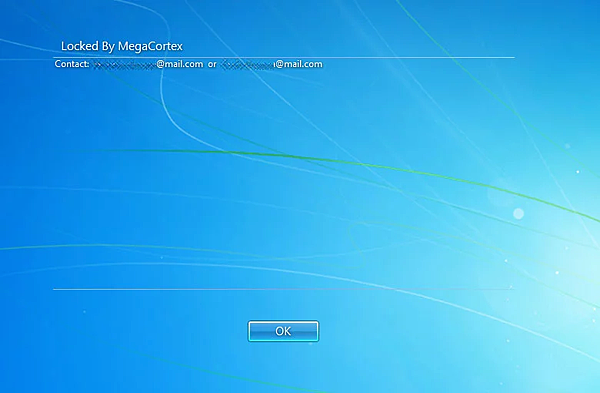

此外,MegaCortex將在加密的電腦上配置的法律聲明,以便在用戶登錄之前顯示帶有電子郵件聯繫人的基本“已被MegaCortex鎖定”勒索消息。

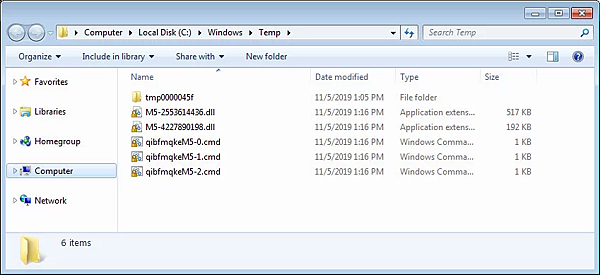

當執行主MegaCortex啟動器時,它將啟動兩個DLL文件和三個CMD腳本到C:\ Windows \ Temp。目前,此發射器已通過Sectigo證書籤署給名為“ MURSA PTY LTD”的澳洲公司。

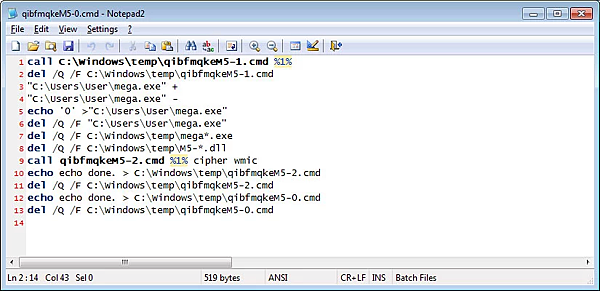

這些CMD文件將執行各種命令,以刪除卷影副本,使用Cipher命令擦除C:\驅動器上的所有可用空間,設置法律聲明,然後清除所有用於加密電腦的文件。

這些CMD文件將執行各種命令,以刪除卷影副本,使用Cipher命令擦除C:\驅動器上的所有可用空間,設置法律聲明,然後清除所有用於加密電腦的文件。

Kremez在對話中告訴BleepingComputer,這兩個DLL文件用於加密電腦上的文件。一個DLL文件是一個文件迭代器,它查找要加密的文件,而另一個DLL將用於加密文件。

Kremez在對話中告訴BleepingComputer,這兩個DLL文件用於加密電腦上的文件。一個DLL文件是一個文件迭代器,它查找要加密的文件,而另一個DLL將用於加密文件。

這些DLL不會注入到任何進程中,而是通過Rundll32.exe運作。

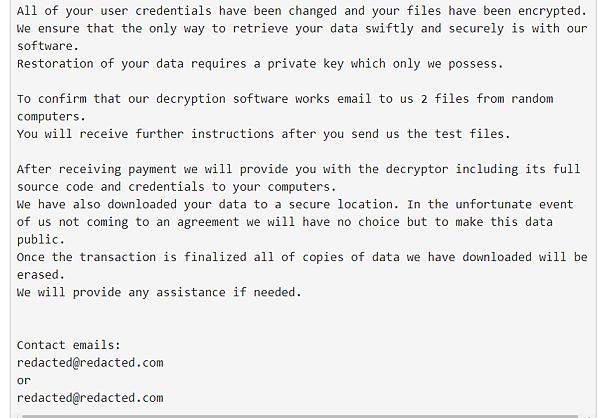

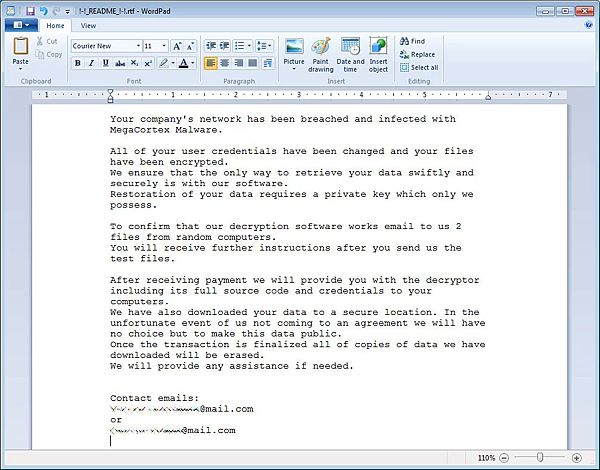

完成後,受害者將在桌面上找到贖金記錄,標題為!–!_ README _!-!. rtf

經過進一步分析,我們確定至少有一種威脅是真實的。勒索軟體確實更改了受害者Windows帳戶的密碼。

經過進一步分析,我們確定至少有一種威脅是真實的。勒索軟體確實更改了受害者Windows帳戶的密碼。

MegaCortex更改受害者的Windows密碼

對於勒索軟體開發人員來說,為了嚇受害者支付錢財而製造沒有進行的威脅並不少見。

因此,當我們看到贖金通知書指出受害者的憑證已被更改時,我們將其駁回。

“您的所有用戶憑據已更改,並且您的文件已加密。”

測試勒索軟體並重新啟動加密的電腦後,我發現無法登錄我的帳戶。

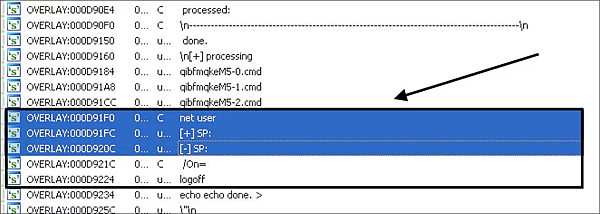

Kremez對代碼進行的進一步分析證實,MegaCortex確實在更改受害者Windows帳戶的密碼。

它通過在執行勒索軟體時執行net user命令來實現。

這也解釋了為什麼攻擊者添加了一條法律提示,該提示在登錄提示處顯示,因為用戶將不再能夠登錄以存取他們的桌面。

這也解釋了為什麼攻擊者添加了一條法律提示,該提示在登錄提示處顯示,因為用戶將不再能夠登錄以存取他們的桌面。

威脅要發佈受害者的數據

除了已證實的更改用戶憑據的聲明外,攻擊者還更改了贖金記錄以聲明受害者的數據已複製到安全位置。

然後,他們威脅說,如果受害者不支付贖金,則必須公開此數據。

“我們還將您的數據下載到了安全的位置。不幸的是,如果我們未達成協議,我們別無選擇,只能將這些數據公開。

交易完成後,我們已下載的所有數據副本將被刪除。”

尚不確定攻擊者是否確實複製了受害者的文件,但是不應

打發這種威脅,受害者可能希望確認攻擊者與他們進行通訊時確實擁有他們所說的文件。

但是,如果MegaCortex參與者實際上在複製數據,受害者現在將不得不將這些攻擊視為未來的數據洩露,而不僅僅是勒索軟體感染。

這最終將為這些類型的攻擊增加一層全新的複雜性和風險。

更新11/7/19: Sectigo告訴BleepingComputer,他們已於美國東部時間11月5日下午4:20吊銷了該惡意軟體使用的證書。

Hashes:

ca0d1e770ca8b36f6945a707be7ff1588c3df2fd47031aa471792a1480b8dd53 [Launcher]

5ff14746232a1d17e44c7d095e2ec15ede4bd01f35ae72cc36c2596274327af9 [DLL]

e362d6217aff55572dc79158fae0ac729f52c1fc5356af4612890b9bd84fbcde [DLL]

關聯文件:

!-!_README_!-!.rtf

贖金文字: