4月份觀察到的多個惡意攻擊活動將ISO圖像文件中的LokiBot和Nanocore惡意軟體隱藏得很小, 小到可以放在電子郵件附件中。

LokiBot和Nanocore都具有數據竊取功能。它們針對Web瀏覽器,電子郵件客戶端,遠端管理工具(SSH,VNC和RDP)以及剪貼板數據。他們還可以收集有關系統中存在的文檔的信息,並監視用戶擊鍵以提取更敏感的詳細信息。

安全研究人員發現了此類活動的10種變體,其中ISO圖像和信息的變化傳遞給潛在的受害者。這些活動似乎遵循“spray and pray”原則,因為它們沒有針對特定的個人或企業。

ISO文件不那麼可疑

從攻擊者的角度來看,ISO方法很有意義,因為大多數現代操作系統可以在用戶訪問圖像時自動掛載圖像並顯示其內容。

此外,出於性能原因,一些安全解決方案傾向於將ISO文件列入白名單,從而使它們不易被檢測。

Netskope的研究人員注意到,ISO文件的大小從1MB到2MB不等,這類存檔的重量很小,通常大於100MB。

他們在今天發表的一份報告中寫道:“該圖像只包含一個嵌入其中的可執行文件,這是真正惡意軟體的payload。”

付款單據技巧

提供LokiBot或Nanocore RAT的通用垃圾郵件使用電匯支付詭計來誘使用戶在附件中打開涉嫌財務文件。

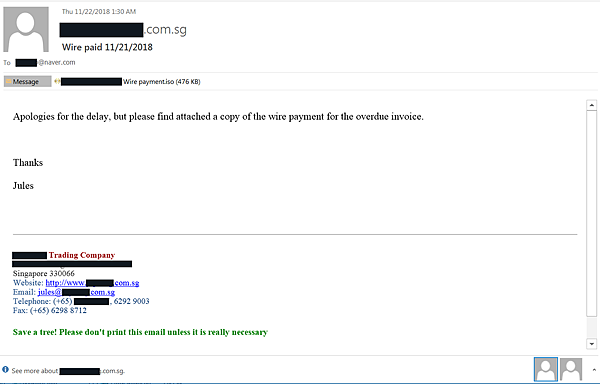

“對延遲表示道歉,但請附上一份逾期發票的電匯付款副本,”郵件寫道。

如下面的示例所示,攻擊者努力添加看似來自真實公司的簽名,包括發件人的地址,網站和聯繫詳細信息。

以這種方式提供的LokiBot版本與之前看到的惡意軟體變種類似。然而,威脅伴隨著一些防逆轉技術來阻止其分析。

Netskope分析了一個使用“IsDebuggerPresent()”函數確定它是否在Debugger中加載的應變。

它的開發人員還實現了旨在識別惡意軟體是否在虛擬機中運行的技術:“測量CloseHandle()和GetProcessHeap()之間的計算時差。”

Netskope發現的廣告系列中使用的Nanocore變體並不是新的 ,早在2017年就被用於惡意活動。

這兩種威脅經常出現在尼日利亞攻擊者的商業電子郵件洩密(BEC)騙局中,Palo Alto Networks的研究人員將其稱為SilverTerrier。

他們的受歡迎程度在過去兩年中逐漸增加,其中LokiBot是去年SilverTerrier使用的頂級竊取信息的惡意軟體,而Nanocore則是首選的遠端管理工具(RAT)的十大名單。

Source: http://spr.ly/6017ESU1t