你是否曾收過像這樣的郵件:

「您有一則語音留言,請點擊這裡收聽」

「您的 Microsoft Teams 有新文件,點此立即查看」

「尚有未讀訊息,點擊 ‘在 Teams 回覆’」

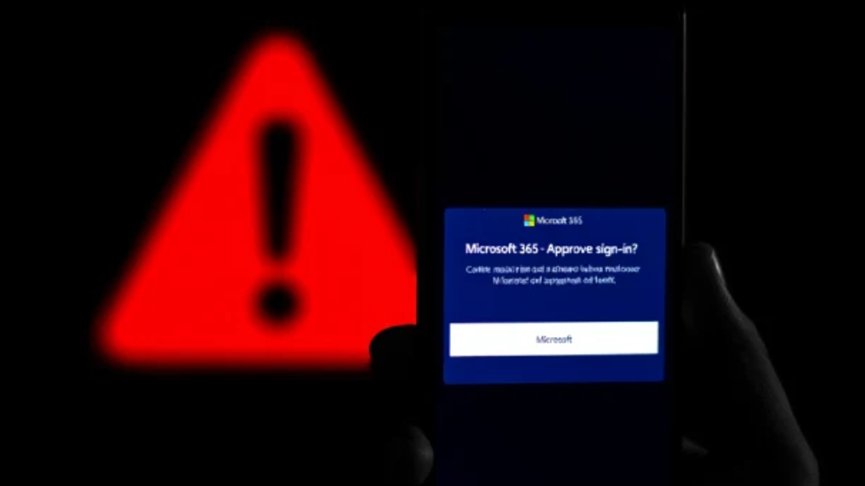

這些看似平凡的通知,其實正是新型網路釣魚的陷阱──Cloudflare資安研究人員近期發現,駭客正在利用看起來 超安全 的連結,悄悄把你帶到假冒的 Microsoft 365 登入頁,騙走你的帳號密碼!

他們怎麼做到的?破解駭客多層包裝的釣魚技術

這次的攻擊關鍵在於兩個字:「包裝」。

駭客懂得利用企業常見的「連結防護服務(Link Wrapping)」,例如:

- Proofpoint 的 urldefense.proofpoint.com

- Intermedia 或其他 Email 安全平台

這些服務原本是用來保護使用者的,當你點擊信中的連結,它們會自動掃描並阻擋已知惡意網站。

但問題來了:如果這個惡意連結在當下還沒被標記為「惡意」,那麼就會直接通過掃描,並帶你進入陷阱頁面!

更高明的是,駭客還會先把惡意網址縮短(如 Bit.ly),再經由受信任的內部帳號寄出,讓連結最終看起來像這樣:

http(s)://urldefense.proofpoint.com/v2/url?u=https%3A%2F%2Fbit.ly%2Fxxxxx

你以為很安全?其實這是雙重混淆的釣魚陷阱。

揭開三種常見釣魚變形術

這些釣魚頁常仿真度極高,不注意看幾乎無法察覺異常,一旦輸入帳密,資料就會立刻被傳送到駭客手中。

為什麼這手法特別危險?

因為它不靠假帳號、不靠假網站,而是濫用原本保護你的資安工具,讓你誤以為一切正常!

Cloudflare 指出,這類攻擊大量利用「多層轉址技術(multi-tier redirect abuse)」,讓惡意網址包裹在信任來源中,欺騙人眼與系統防線。

而根據美國新澤西資安中心(NJCCIC)報告,攻擊者甚至開始利用 SVG 向量圖(可以包含 JavaScript 程式碼與超連結)進行更多階段式攻擊──你看到的是圖片,背後藏的是惡意指令碼!

教你五招防釣魚不被騙

- 不要只看網址前面長得像點擊前先看清楚真正的主網域,別只看開頭或尾巴。

- 務必啟用 Microsoft 365 的多因素驗證(MFA),即使帳密外洩也不怕。

- 看清 Email 內容邏輯──你真的會收到語音留言?從未加入的 Teams 團隊怎麼會發文件來?

- 針對內部帳號異常行為設監控機制,避免被橫向移動濫用。

- 教育訓練不能少,提高全體員工對「太像真的」的釣魚郵件警覺心!

專家小結

這波攻擊正提醒我們:資安不是防住駭客就好,更要防止合法工具被用來做壞事。

無論你的系統多安全,只要信任機制被誤用,駭客就有機會鑽漏洞。

資安意識,是企業最強大的防火牆。