從 2025 年春天開始 (2025年3月至6月),一場聚焦於晶片技術的無聲諜報戰,在台灣半導體產業間悄然展開。根據資安公司 Proofpoint 的最新揭露,有三個與中國有高度關聯的國家級駭客組織,鎖定了台灣半導體上下游企業發動社交工程與惡意軟體攻擊。

從晶圓代工、IC 設計、封測、供應鏈服務商,甚至延伸至半導體投資圈,這些攻擊背後不僅僅是勒索金錢,更像是精心策劃的產業諜報滲透。本文將帶您解析三起關鍵事件,從攻擊手法與後門植入策略,直擊這場跨境情報戰的真相。

▍晶片情報爭奪戰:中國情報重心為何轉向台灣半導體? 過去,中國的網路間諜行動多集中在政府、國防與基礎建設領域,但 2025 年以來,資安研究團隊注意到針對台灣半導體產業的釣魚攻擊與惡意信件數量激增,且攻擊模式更加精緻、目標更聚焦。

Proofpoint 指出,這波行動顯然是中國因應外部出口限制與技術封鎖的反制策略,試圖透過駭客滲透,繞過管制障礙,直接竊取高階製程、IC 設計、甚至供應鏈投資動向等關鍵情報。

▍三大滲透行動剖析:攻擊者如何滲入產業核心

行動一:UNK_FistBump──滲透製造商 HR,後門潛入企業核心

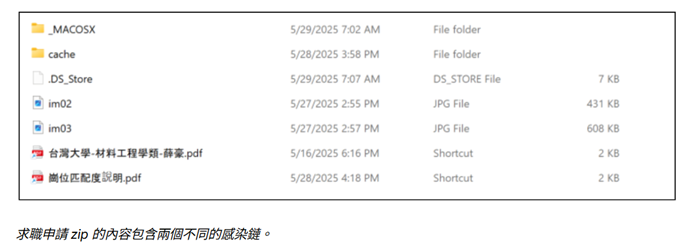

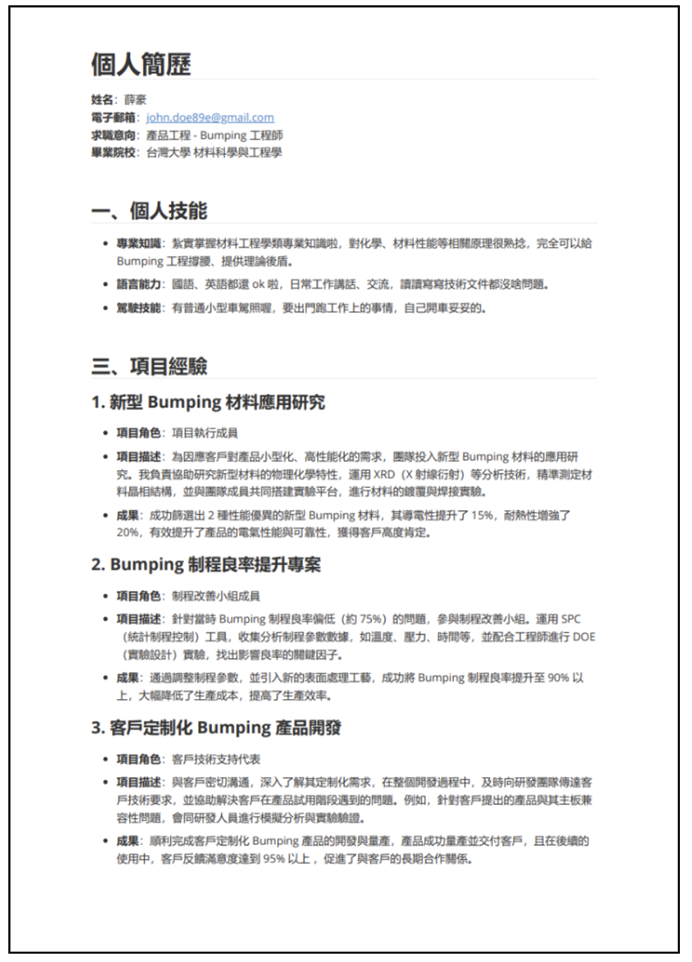

今年 5 至 6 月,一批看似正常的應徵信件悄悄寄送至台灣晶圓廠與封裝測試廠的人資信箱。寄件人名叫「薛豪」,來自台灣大學材料系,附上詳細履歷與 PDF。然而,這些信封背後,藏著一個代號為「UNK_FistBump」的中國駭客組織。

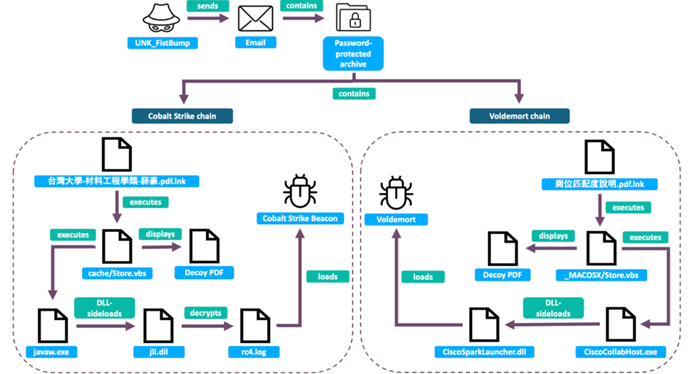

這封信的附件其實是一個壓縮包,打開後會觸發兩條不同的惡意程式安裝流程(感染鏈)——分別植入國際知名的駭客工具 Cobalt Strike 以及中國自行開發的後門程式 Voldemort。

這兩個惡意軟體都使用合法的執行檔作為「跳板」,透過一種稱為 DLL sideloading 的技術來偷偷載入惡意程式,再利用 Google Sheets 或 VPS 主機作為遠端操控中心(C2)。更巧妙的是,他們使用外洩的台灣大學校內信箱發信,甚至對「履歷主題、系所、學校名稱」都下足工夫,讓收件人降低戒心。

他們假冒台灣大學畢業生向多家半導體相關企業投遞履歷,信件內容看似無害,卻內含經過雙重包裝的後門程式。目標明確:從 HR 進入、繞過防線,植入 Cobalt Strike 與 Voldemort loader,建立初步控制權限。

技術亮點:

- 使用 RC4 + Base64 混淆的載入鏈

- 正當程式如 javaw.exe 進行 DLL sideloading

- C2 採用 Google Sheets 頻道,混淆流量來源

- 多起案例中出現 CiscoCollabHost.exe 被用作載體

值得注意的是:這些攻擊雖模仿 APT41 工具鏈,但細節上的變化與基礎設施隔離顯示出明確分工,可能為子團隊或外包行動者所為

行動二:UNK_DropPitch──假投資公司釣出半導體投資分析師,部署定制後門

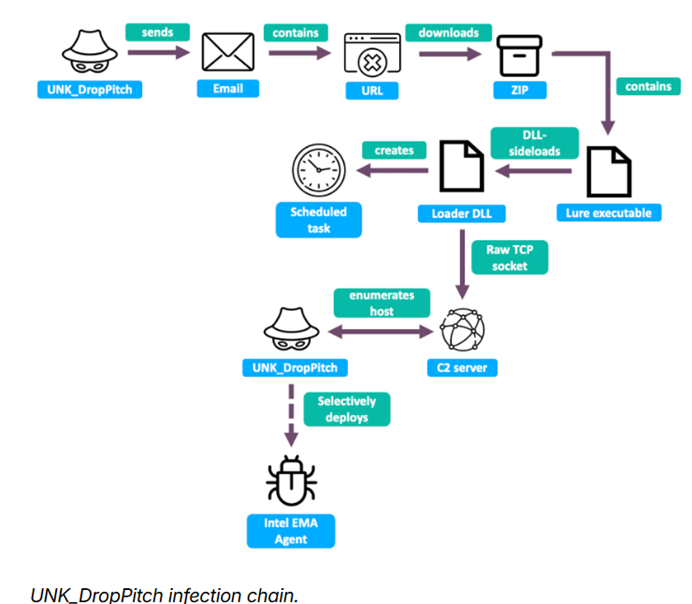

第二波行動明顯針對半導體產業中的財務與策略決策角色,例如晶片供應鏈研究員、投資銀行分析師等。

駭客透過假冒的投資信件夾帶惡意壓縮檔,利用合法應用程式 avlaunch.exe sideload 一組定制化後門「HealthKick」,具備穩定遠控能力。

關鍵細節:

- 使用 XOR 混淆 + 自製 TLS 封包傳輸(FakeTLS)

- 雙階段行動模式:先偵測環境、若發現目標價值高,便使用 Intel EMA 工具持續部署後門

- 部分攻擊直接部署 TCP Shell,從 VPS 伺服器執行即時控制

攻擊過程保留了大量手動操作痕跡,明顯非自動化行動,駭客對目標價值有極高敏感度。

行動三:UNK_SparkyCarp 與 UNK_ColtCentury──AITM 攻擊與預備行動

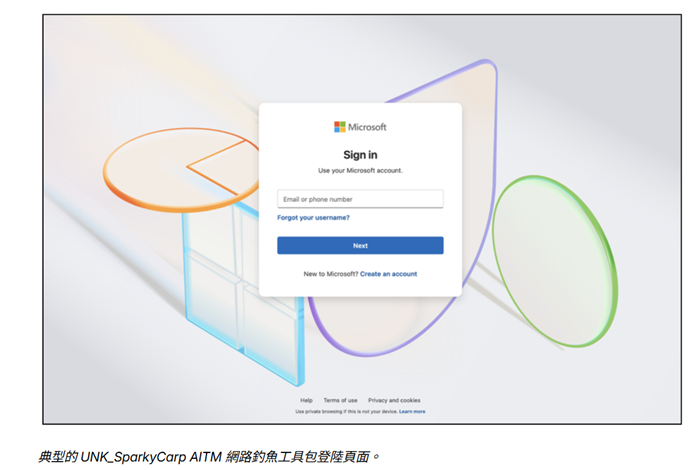

第三組行動者則從身份與帳號攻擊切入,案例發生於某台灣大型半導體企業,駭客打造仿冒安全通知頁面(例如 accshieldportal[.]com),誘騙用戶登入並交出帳號密碼,這正是典型的 AiTM(Adversary-in-the-Middle)架構釣魚攻擊。

- UNK_SparkyCarp:針對企業員工發送「異常登入通知」釣魚信,引導至攻擊者架設的 AITM 登入平台 accshieldportal[.]com,攔截認證 cookie。

- UNK_ColtCentury:則以「法律合作邀請信」進行關係建立,部署 SparkRAT 為後續滲透鋪路。

這些攻擊以低觸發率、高偽裝度為特點,目的在於取得初始接點後滲透更深層網段。

深層交叉:中國駭客基礎設施出現重疊

Proofpoint 發現,這些攻擊者使用的控制伺服器,許多都託管在同一家俄羅斯 VPS 業者 ProfitServer,甚至取名都很一致——像是:

- elliot-alderson-971.pserver[.]space

- elliot-alderson-972.pserver[.]space

這些名稱向影集《駭客軍團》主角 Elliot Alderson 致敬,成為辨識攻擊來源的重要線索。

其中一個伺服器還持有 TLS 憑證 CN=AS.website,過去曾出現在與中國駭客 SideWalk 後門、MoonBounce惡意軟體攻擊等多起國際事件中。這顯示,這些攻擊組織之間可能共用基礎設施、或交換惡意工具模組。

結語:台灣的晶片,正站在情報風暴的前線

▍結語:台灣成為晶片情報戰的第一戰場 這三起攻擊案例描繪出一幅清晰輪廓:中國正在將資安滲透焦點轉向高價值的科技與產業情報,而台灣,無疑正處於這場情報戰的最前線。

對企業而言,強化釣魚攻擊防範、落實信件驗證機制、監控 DLL sideloading 及可疑遠端工具的使用行為,已成為資安日常。

同時,也建議半導體產業鏈企業與政府資安單位強化聯防共享體系,快速通報可疑行為,集結情報反制這場看不見硝煙、但威脅實實在在的網路滲透戰。