自 2025 年 5 月起,新興勒索軟體集團 Dire Wolf(冰原狼) 持續在全球發動針對性攻擊,專挑製造與科技產業下手,並採取「加密 + 外洩」的雙重勒索手法。根據我們的統計,DireWolf 至今已對全球 11 個國家的企業發動攻擊,共計 16 家受害公司。其中,台灣與印度各有 2 家企業遭殃,泰國更有 3 家企業受害,成為目前攻擊數量最多的國家。其餘 9 個國家則各有 1 家企業中招,顯示該勒索組織的攻擊行動已具備跨國擴散趨勢,威脅態勢不容小覷。

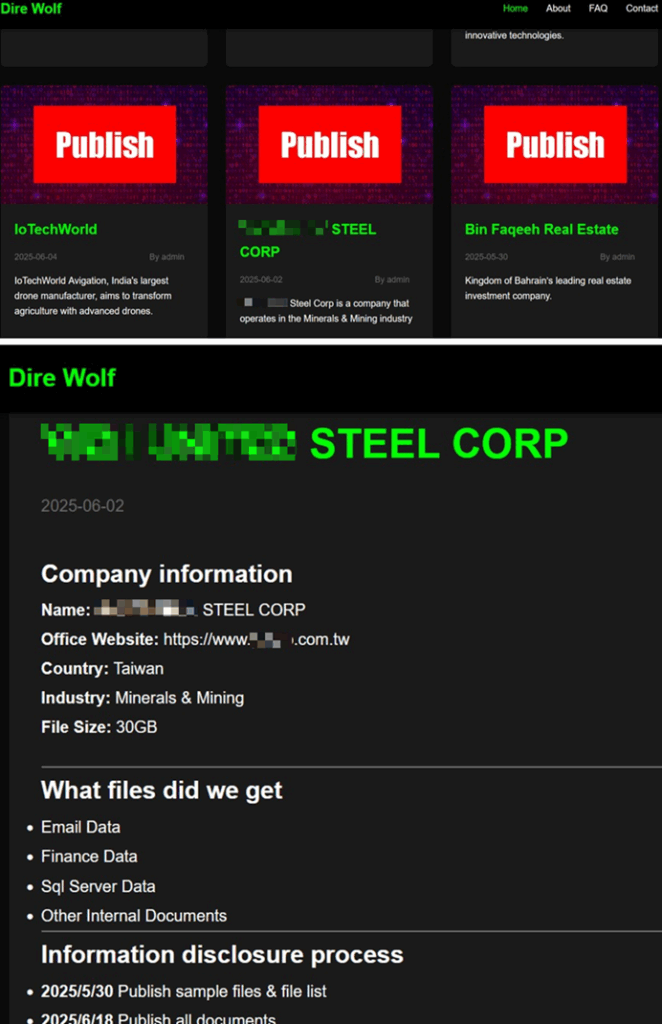

真實事件:台灣企業遭鎖定

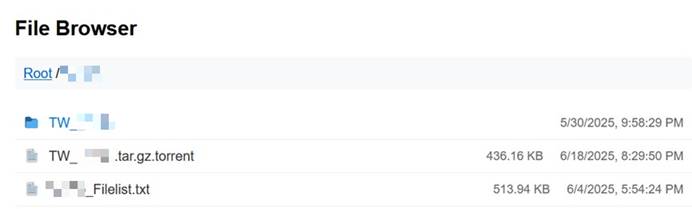

2025 年 6 月 25 日,竣盟科技發現,Dire Wolf 勒索軟體已將台灣南部某大型企業集團旗下的上市鋼鐵公司列為其受害者。攻擊者已將該公司多達 30GB 的機密資料公開於暗網,顯示該企業目前正面臨嚴重的資料外洩風險,需強化資安防護機制。

事實上,早在同年 5 月下旬,本土保險業者 Kiwi86 即傳出遭 Dire Wolf 鎖定,兩起事件顯示該集團正有系統地針對台灣的產業發動一連串進階攻擊,攻擊行為已具明確區域性與策略性。

程式語言與加密技術:Golang + Curve25519 + ChaCha20

Dire Wolf 的勒索程式是以 Golang 語言撰寫,這對分析人員來說是一大挑戰,因為許多傳統 AV 和靜態分析工具對 Golang 支援仍不完善。

根據Trustwave的報告,Dire Wolf加密邏輯採用:

- Curve25519 公私鑰交換機制

- ChaCha20 流加密演算法

這種組合提供高速度與強加密強度,是近年勒索軟體常用架構之一。

被加密的檔案副檔名會統一為「.direwolf」,並排除常見系統檔案副檔名(例如 .exe、.dll、.sys 等)以避免影響作業系統運作。

自檢與反取證設計

程式執行時會先檢查是否已加密過受害主機,具體機制為:

- 檢查 C:\runfinish.exe 標記檔

- 是否存在 Global\direwolfAppMutex 的 Mutex(互斥鎖)

若已加密或正在執行中,勒索程式會立即執行自刪命令:

cmd /C timeout /T 3 & del /f /q <self_path> & exit

停用防禦與干擾應用程式

Dire Wolf 的惡意行為模組可分為三大部分:

1. 關閉事件記錄

使用 PowerShell + taskkill 終止 Windows Event Log:

powershell

Get-WmiObject -Class win32_service -Filter “name = ‘eventlog'” | select -exp ProcessId

taskkill /F /PID <PID>

2. 關閉關鍵服務

利用 ControlService() 或 sc stop 停止防毒、備份與資料庫等 75 項服務,範例如:

- MSSQLSERVER

- BackupExecJobEngine

- Sophos, Symantec, Qihoo 360 相關服務

接著使用:

sc config <service-name> start= disabled

徹底停用開機啟動。

3. 終止應用程式

對多達 59 種執行中的應用程式持續執行 taskkill /F /IM 進行強制關閉,包括:

- 辦公室套件(Word、Excel、Outlook)

- 資料庫系統(SQL Server、Oracle)

- 備份軟體(Veeam、BackupExec)

- 一般應用程式(Notepad++、Thunderbird、Steam)

這讓使用者無法備份、回復或即時應對攻擊。

消除痕跡與加強破壞力

勒索程式會執行一系列命令來消除系統回復能力,包括:

vssadmin delete shadows /all /quiet

wbadmin delete backup -keepVersions:0 -quiet

bcdedit /set {default} recoveryenabled No

wevtutil cl system

這些命令會刪除所有陰影複製(快照)、停用備份排程、關閉系統恢復模式,並清除四大 Windows Event Logs(應用程式、系統、安全、安裝)。

客製化勒索通知與談判機制

每個受害者會收到一份客製化勒索信,包含:

- 專屬聊天室登入資訊(Room ID / Username / 密碼)

- Gofile.io 檔案連結(證明已外洩資料)

- 談判期限與付款指示(部分受害者勒索金額高達 $500,000)

這顯示 Dire Wolf 並非「撒網式」RaaS,而是具備高規劃性的 APT 式商業攻擊。

【專家建議】防範 Dire Wolf 的關鍵行動建議

儘管目前尚無法完全釐清 Dire Wolf 勒索攻擊的初始入侵途徑,但其高度針對性的行動模式顯示,該攻擊集團具備強大的前期偵察能力與自製惡意工具的技術實力。建議企業即刻啟動下列多層次防禦策略,以有效降低潛在風險:

1. 偵測關鍵勒索行為與指令模式

強化對勒索常見命令的行為監控,例如:

- vssadmin delete shadows

- wbadmin delete backup

- wevtutil cl

這些命令常用於破壞系統還原與備份紀錄,須列入高風險指標加強偵測。

2. 強化備份防護與隔離機制

避免備份遭同步加密或惡意刪除,建議採取:

- 不可變備份(Immutable Backup):確保資料無法被修改或刪除。

- 離線備援(Air-Gapped Backup):將備份資料隔離於網路外,防止駭客存取。

3. 監控 Golang 執行檔與異常行為

由於 Dire Wolf 採用 Golang 語言開發,加強針對 .go 或 Golang 編譯型執行檔的異常啟動行為監控,有助於提前辨識可疑程式活動。

4. 導入行為分析與威脅獵捕機制

透過建置零信任架構並導入 UEBA(使用者與實體行為分析)技術,可有效強化身份驗證與行為監控能力。此類機制有助於偵測包括橫向移動、異常帳號活動及系統資源濫用等潛在威脅,彌補傳統資安防護在內部行為辨識上的不足,提升整體威脅可視性與防禦反應速度。

5. 建置誘捕機制(Deception Technology)進行主動偵測

部署誘捕帳號、假資料夾、誘餌伺服器等資安陷阱,有效達成:

- 引誘攻擊者暴露行為

- 強化事前偵測與行為取證

- 延緩攻擊進程爭取應變時間

對於如 Dire Wolf 這類具備橫向滲透與計畫性攻擊能力的團隊,誘捕技術是強化能見度與提升防禦主動性的關鍵手段。

Dire Wolf勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

8fdee53152ec985ffeeeda3d7a85852eb5c9902d2d480449421b4939b1904aad

27d90611f005db3a25a4211cf8f69fb46097c6c374905d7207b30e87d296e1b3

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”