今天6月 18日,一則突兀的勒索聲明出現在 Nova 勒索集團的洩密網站上,聲稱成功入侵台灣的某大學,並竊取資料。更引人注目的是,Nova 表示此次入侵由其中國 APT 背景的 affiliate(加盟者)所執行。

這類表述如果屬實,等同指出有國家級背景的攻擊者,正透過 RaaS(Ransomware-as-a-Service)平台執行針對台灣學術界的滲透行動。

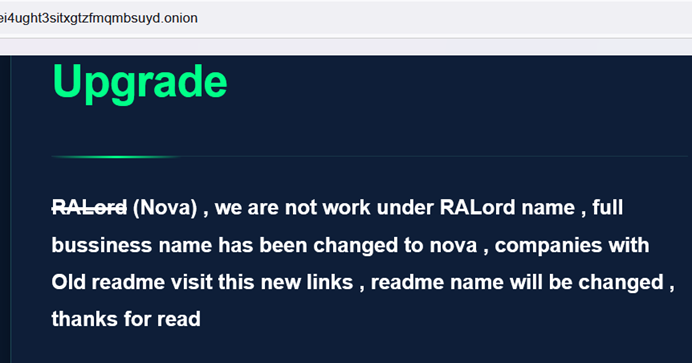

Nova 是誰?從 RALord 到 RaaS 平台的重生

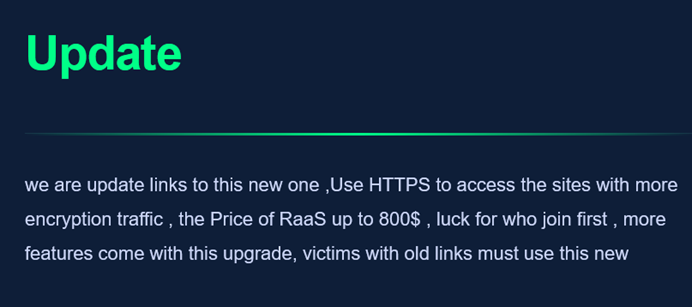

Nova 勒索軟體最初源自 2024 年出現的 Rust 語言家族成員 RALord,後經重品牌與平台化設計,正式轉型為 Ransomware-as-a-Service(RaaS) 模式運作。其團隊公開提供勒索工具與操作平台,開放「加盟者(affiliates)」使用:

入門費 800元、抽成 10%,即可獲得完整勒索基礎設施。

這種結構性平台不僅放大攻擊規模,還顯著降低技術門檻,使得具備不同背景的行動者 —— 包含犯罪集團、個人駭客,甚至國家行動者 —— 都能輕鬆發起攻擊。

Nova 的技術能力:從桌機到雲端的全面破壞力

Nova 並非只是單純的勒索病毒,其具備跨平台的攻擊模組,並結合「雙重勒索」策略,讓受害者既面臨資料加密風險,也承受資料外洩威脅:

- Windows 系統: 支援 user/admin 權限差異處理,可終止防毒、刪除備份、修改桌布與投放勒索信。

- Linux: 專攻網站、應用伺服器與資料庫,在 2025 年更新版中更強化滲透能力。

- VMware ESXi: 針對虛擬化主機直接加密,使多台 VM 一併癱瘓。

這讓 Nova 成為企業與教育單位架構中極具破壞性的潛在威脅。

為什麼是大學?

學術機構近年已成為勒索軟體集團的新目標。原因不外乎:

- 資安防禦薄弱:大學內網開放,帳號眾多,資安政策可能鬆散,便於橫向移動與持久滲透。

- 資料價值高:包含研究機密、合作計畫、政府與產業機構資料庫,極具情報與勒索價值。

- 媒體關注度高:攻擊學術單位更容易製造話題與壓力,迫使受害者支付贖金。

針對台灣的攻擊,也許不是單純的經濟勒索,而可能隱含更深層的情報滲透動機。

中國 APT 的「加盟式滲透」:灰色作戰的新模式?

更令人警惕的是,Nova 不只提供攻擊工具,還可能成為 APT 行動者的掩護平台:

- 滲透即目標: 勒索只是煙霧彈,真正目的是持續存取與情報蒐集。

- 混淆溯源: 利用 RaaS 平台進行攻擊,可有效隱蔽源頭,規避國際追責。

- 假旗操作可能性: 也不排除 Nova 刻意引導外界認知,轉移地緣政治壓力。

這種「以民為殼」的作戰方式,使得安全研究人員與執法單位難以辨識攻擊者背後真正意圖與身分。

混合型威脅的時代已然到來

此次事件再次揭示現代資安風險的本質已不再是單一攻擊行為,而是由犯罪、商業與國家行動混合構成的複合型威脅生態。具體來說:

- RaaS 平台使傳統 APT 能以商業外衣進行攻擊,降低暴露風險。

- 犯罪集團則將滲透存取權販售給願付費的實體,包括國家力量。

- 安全防線面對的,早已不是單一惡意程式,而是整套灰色供應鏈。

給教育機構的警訊:你們已是高價值標的

大學不只是知識的搖籃,更是高價值數據、科研成果與國際合作的匯聚地。在威脅者眼中,它們本質上已屬於基礎設施級的高價值目標。

學術單位應即刻採取行動:

*建立強化版的身份驗證與權限分層架構

*定期進行紅隊演練與勒索情境測試

*建立跨部門的資訊安全治理制度與通報流程

*與資安業界建立快速協同聯防機制

否則,未來不只會重演類似事件,受創的將不只是單一校園,而是整個科研與社會信任體系。

結語:Nova 所暴露的,是一場正在發生的資安結構轉變

Nova 不只是新興勒索集團,它的存在本身就是證據 —— 證明資安威脅正從技術層面,走向戰略層級的滲透與操弄。 當中國 APT 都能透過付費平台執行攻擊,世界已進入「國家級威脅民間化」的混合戰時代。

面對這樣的現實,企業與機構不能再自外於資安防線,否則下個成為國家對抗棋局犧牲品的,可能就是你。