Key Points:

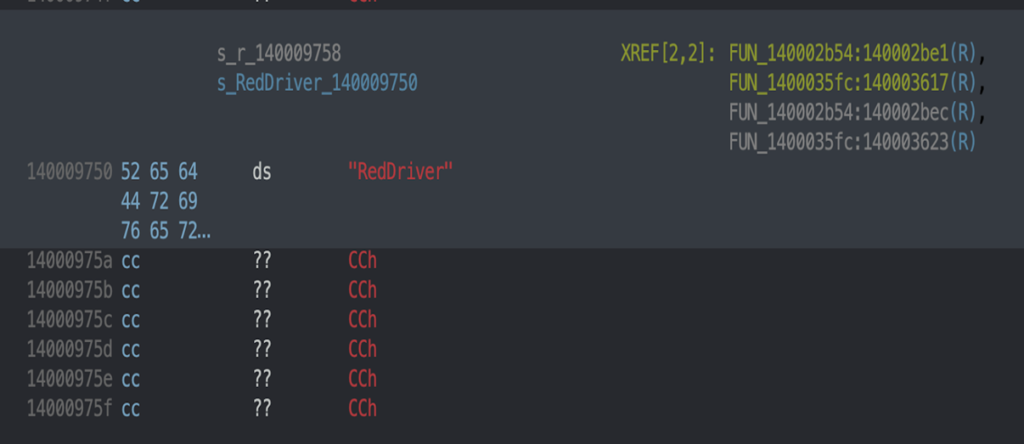

*研究人員已識別未被記錄過的惡意驅動程式RedDriver的多個版本,這是一種基於驅動程式的瀏覽器劫持程式,至少從 2021 年起就一直活躍,並使用 Windows 過濾平台 (WFP) 來攔截瀏覽器流量。

*RedDriver 利用 HookSignTool 偽造其簽章時間戳以繞過 Windows 驅動程式簽章策略。

*RedDriver感染鏈的開發中使用了多個開源工具的程式碼,包括 HP-Socket 和 ReflectiveLoader

根據資安人員的研究,駭客正利用一種名為RedDriver的工具來針對微軟的中文用戶,該工具允許他們攔截網路瀏覽器流量。思科Talos團隊的表示,他們已經發現了RedDriver的多個版本,他們認為這些版本至少從 2021 年起就已經在使用。研究人員表示,RedDriver的作者似乎擅長驅動程式開發,並且對 Windows 操作系統有深入的了解,驅動程式幫助操作系統與印表機和顯示器等硬體進行通信。研究人員進一步說,從RedDriver只搜索中文瀏覽器進行劫持,可推定這種威脅針對以中文為母語的用戶,此外,RedDriver作者本人很大可能是會說中文的。然而,思科 Talos 並未將 RedDriver 歸咎於特定的駭客組織。

根據研究人員的說法,攻擊始於一個名為DNFClient的惡意檔案-這是一個中國流行的線上遊戲《地下城與勇士》的參考檔案。檔案執行後,就會啟動 RedDriver 的下載,思科將其稱為多階段感染鏈的關鍵組件,最終劫持瀏覽器流量並將其重定向到本地主機。RedDriver 本質上是通過利用被盜憑證偽造簽章時間戳,有效繞過 Windows 內的驅動程序強制策略簽章,使操作系統信任它。據 Talos 稱,這樣的中斷使駭客能夠使用 Windows 過濾平台 (WFP) 攔截瀏覽器流量,該公司表示,它認為目標受害者是中文用戶,因為該惡意軟體包含及谷歌瀏覽器和微軟Edge中文瀏覽器名稱的目標清單。根據Recorded Future News,微軟發言人承認該公司最近被告知經微軟 Windows 硬體開發者計劃 (MWHDP) 認證的驅動程式在後期處理中被惡意使用。

微軟確認該活動,但稱“僅限於濫用多個開發者計劃帳戶,並且尚未發現任何微軟帳戶被盜的情況。我們已暫停合作夥伴的賣家賬戶,並對所有報告的惡意驅動程式實施阻止檢測,以幫助保護客戶免受這種威脅。”微軟進一步指出,在趨勢科技和思科 Talos 提供更多報告之前,安全公司 Sophos 的研究人員於 2 月份首次向該公司發出了有關這一情況的警報。微軟還發布了 Windows 安全更新,可以過濾有問題的驅動程式,保護客戶免受惡意使用的合法簽章驅動程式的影響。

思科Talos研究人員表示,他們仍不清楚瀏覽器流量重定向的最終目標,但無論如何,這對任何感染 RedDriver 的系統都是一個重大威脅。在他們的研究中,他們注意到RedDriver的早期版本與網吧使用的軟體打包在一起,因為許多名稱屬於網吧管理軟體、顯卡驅動程式和瀏覽器。Talos表示,中國的網吧成為網路犯罪團體的目標並不罕見,該公司指出,2018 年,中國各地網吧的 10 萬多台電腦曾感染了加密貨幣挖礦惡意軟體,為駭客帶來了超過 80 萬美元的收益。他們補充說,RedDriver 的感染鏈還使用從中文論壇上的貼文複製得來的程式,在調查期間發現的所有域名都解析為中國的 IP位址。

研究人員對 RedDriver作者的技巧感到驚嘆,他們表示WFP是一個實施起來很複雜的平台,通常需要豐富的驅動程式開發經驗才能完全理解它,認為RedDriver的作者還展示了對軟體開發生命週期的熟悉或經驗,並指出開發不會當機的惡意驅動程式是多麼困難。

RedDriver的部分入侵指標(Indicator of compromise -IOCs):

0201c2999e723d9bbb8b4df8c41030dd25a12ea39671dce2fe4b084b77c4a0d4

fb29ef2e46335719421b747b23096bc6f98df3dc6cd1c0ff9b9174a3827562d5

f8a1828bc25c8d311e05314ff1da37f9901147a48fbd715e8d1b96c724d71fa0

522b00f45a033c3f7d27a7c0db7dd51dff239fdac56c7a8acf7ff9c542b1e797

ba961c5896b46447cb555dc93f64a78d99da0b2a0a531979545fe7f40279c9c3

24c900024d213549502301c366d18c318887630f04c96bf0a3d6ba74e0df164f

5a13091832ef2fd837c33acb44b97c37d4f1f412f31f093faf0ce83dcd7c314e

9e59eba805c361820d39273337de070efaf2bf804c6ea88bbafc5f63ce3028b1

c96320c7b57adf6f73ceaf2ae68f1661c2bfab9d96ffd820e3cfc191fcdf0a9b

87565ff08a93a8ff41ea932bf55dec8e0c7e79aba036507ea45df9d81cb36105