Key points:

>今年3月才出現的已對16家組織發動攻擊,勒索金額由20萬到100萬美元不等。

>受害公司分佈在各個行業,包括教育、金融、房地產、製造和諮詢。

Akira勒索軟體於2023年3月才浮出水面,根據資安團隊 MalwareHunterTeam發現了 Akira 勒索軟體樣本 ,他們與 BleepingComputer 共享了同一樣本,以便對其進行分析。根據分析結果,在執行時,Akira 通過運行以下 PowerShell 命令刪除設備上的 Windows 卷影備份:

powershell.exe -Command “Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”

然後,勒索軟體將繼續加密包含以下檔案副檔名的檔案:

.accdb, .accde, .accdc, .accdt, .accdr, .adb, .accft, .adf, .ade, .arc, .adp, .alf, .ora, .btr, .ask, .cat, .bdf, .ckp, .cdb, .cpd, .cma, .dad, .dacpac, .daschema, .dadiagrams, .db-shm, .db-wal, .dbf, .dbc, .dbt, .dbs, .dbx, .dbv, .dct, .dcb, .ddl, .dcx, .dlis, .dsk, .dqy, .dtsx, .dsn, .eco, .dxl, .edb, .ecx, .exb, .epim, .fdb, .fcd, .fmp, .fic, .fmpsl, .fmp12, .fol, .fpt, .gdb, .frm, .gwi,

.grdb, .his, .hdb, .idb, .itdb, .ihx, .jet, .itw, .kdb, .jtx, .kexic, .kexi, .lgc, .kexis, .maf, .lwx, .mar, .maq, .mav, .mas, .mdf, .mdb, .mrg, .mpd, .mwb, .mud, .ndf, .myd, .nrmlib, .nnt, .nsf, .nyf,

.nwdb, .oqy, .odb, .owc, .orx, .pdb, .pan, .pnz, .pdm, .qvd, .qry, .rctd, .rbf, .rodx, .rod, .rsd, .rpd, .sbf, .sas7bdat, .sdb, .scx, .sdf, .sdc, .spq, .sis, .sqlite, .sql, .sqlitedb, .sqlite3, .temx, .tps,

.tmd, .trm, .trc, .udl, .udb, .usr, .vpd, .vis, .wdb, .vvv, .wrk, .wmdb, .xld, .xdb, .abcddb, .xmlff, .abx, .abs, .adn, .accdw, .icg, .hjt, .kdb, .icr, .maw, .lut, .mdt, .mdn, .vhd, .vdi, .pvm, .vmdk,

.vmsn, .vmem, .nvram, .vmsd, .raw, .vmx, .subvol, .qcow2, .vsv, .bin, .vmrs, .avhd, .avdx, .vhdx, .iso, .vmcx

加密時,跳過在資源回收桶、系統卷影資料、Boot、ProgramData 和 Windows 檔案夾中找到的檔案,它還避免使用 .exe、.lnk、.dll、.msi 和 .sys 檔案副檔名加密 Windows 系統檔案。

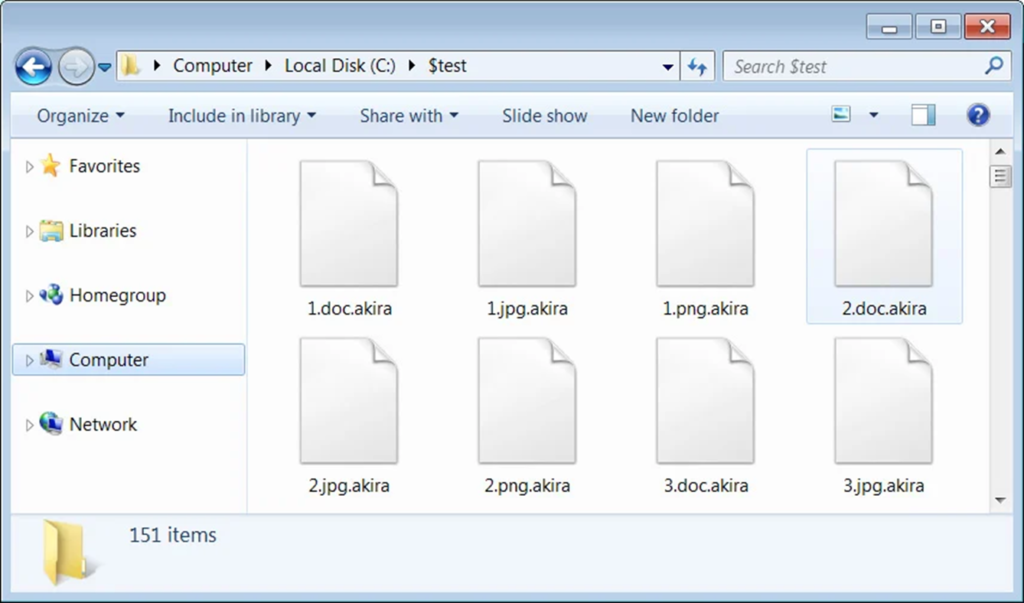

加密檔案時,勒索軟體會加密檔案並附加 .akira 副檔名,該副檔名將附加到檔案名中。

例如,名為 1.doc 的副檔名將被加密並重命名為 1.doc.akira,如下面的加密副檔名夾所示:

Akira還使用 Windows Restart Manager API 來關閉進程或關閉可能使檔案保持打開狀態並阻止加密的 Windows 服務。

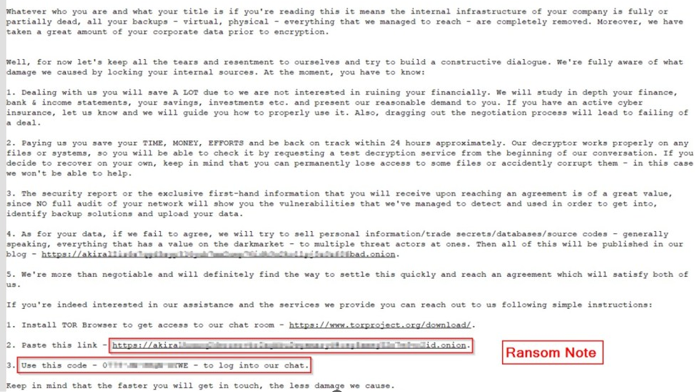

每個電腦檔案夾都將包含一個名為akira_readme.txt 的勒索信,其中包含有關受害者檔案所發生情況的資料以及指向 Akira 揭秘網站和談判網站的連結。

每個受害者都有一個唯一的協商密碼,以連結談判網站,受害者可以使用聊天系統與Akira進行談判。以目前的了解,如果受害者不需要解密工具,只要防止敏感資料外洩的話,Akira是一個願意降低贖金價格的勒索軟體組織。

Akira勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c