新一波針對VMware虛擬化平臺的攻擊在全球蔓延,台灣時間2023年2月3日(週五)至4日(週六)左右,針對VMware的ESXi伺服器的勒索攻擊開始,研究人員將此次活動稱為“ESXiArgs”,因為加密檔案副檔名為.args而得名,不到48小時全球有超過3000台機器遭入侵,情況緊急。竣盟科技發布此博客文以作提醒,如果您使用的是ESXi伺服器,我們強烈建議您立即檢查您的環境並關注相關資訊。

根據CERT-FR(法國電腦緊急應變小組),目標系統被認為是版本 6.x 和 6.7 之前的 ESXi伺服器,駭客的入侵途徑是利用兩年前披露的遠端程式碼執行漏洞CVE-2021-21974,CVE-2021-21974是由 OpenSLP服務中的堆積緩衝溢位(heap-overflow)漏洞,未經身份驗證的攻擊者可以在低複雜性攻擊中利用該漏洞,利用OpenSLP連接埠(427埠)入侵並部署勒索軟體。為防止此類攻擊,系統管理員必須在尚未更新的ESXi 伺服器上禁用服務定位協議 (SLP) 服務, CERT-FR 還強烈建議盡快應用更新並報告說,尚未更新的系統需要以掃描查找入侵跡象。CVE-2021-21974漏洞的修補,已於 2021 年 2 月發布,竣盟科技提醒您盡快更新未修補的伺服器。

CVE-2021-21974 影響以下系統:

ESXi versions 7.x prior to ESXi70U1c-17325551

ESXi versions 6.7.x prior to ESXi670-202102401-SG

ESXi versions 6.5.x prior to ESXi650-202102101-SG

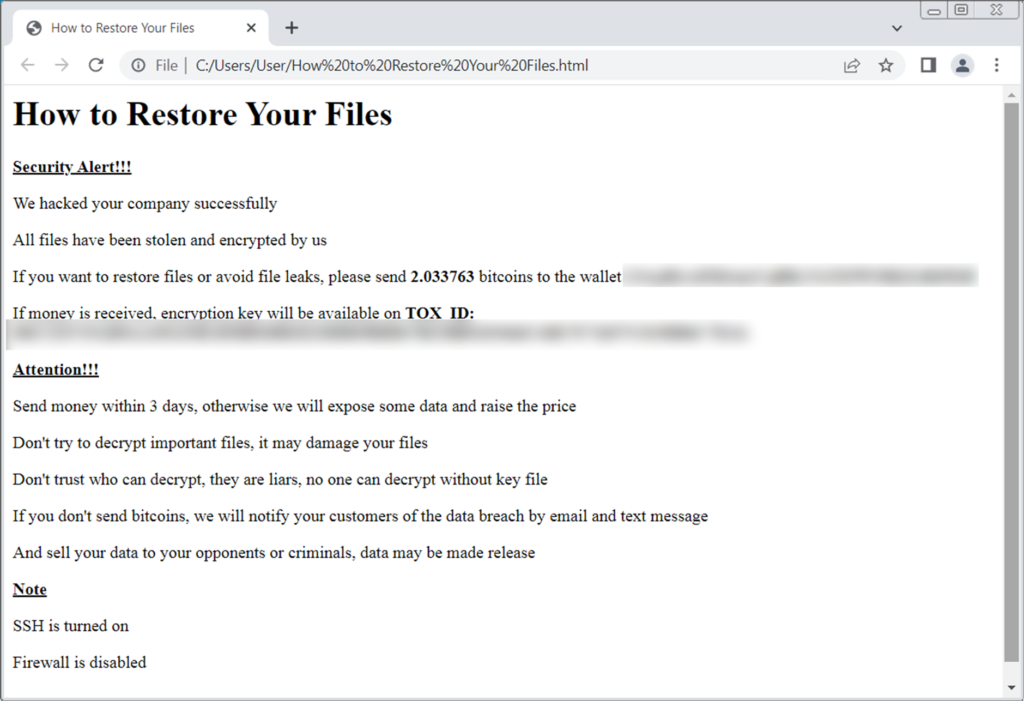

根據BleepingComputer,被入侵的伺服器,ESXi登錄界面會被篡改,伺服器中的數據被加密,勒索軟體在受感染的ESXi伺服器上加密.vmxf、.vmx、.vmdk、.vmsd 和.nvram的檔案,為每個包含元數據(可能需要解密)的加密檔案建立一個.args檔案,並部署名為“ransom.html”和“How to Restore Your Files.html”的勒索信,每張勒索信都顯示不同的比特幣錢包地址,攻擊者要求受害者在被入侵後的三天內付大約 2 個比特幣金額(大約1百40萬台幣)。

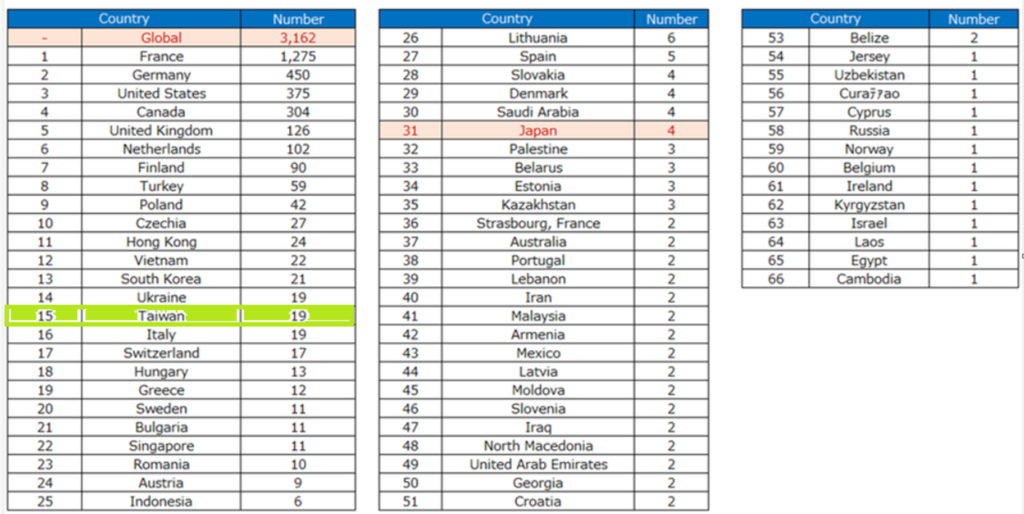

暴露在互聯網的ESXi伺服器的登錄畫面被篡改這一事可以用來使用Shodan和Censys搜索引擎來調查受害者人數,查看截至 2023 年 2 月 5 日 遭鎖定的單位數量,可以確認全球有 3195 台被入侵,雖然法國位居榜首,其次是德國、加拿大、美國和荷蘭。按此順序,此波攻擊以歐洲和美國為中心,而在包括台灣及日本在內的亞洲也觀察到了類似事件, 儘管比例相對地很小,台灣仍有19台ESXi伺服器遭入侵,目前尚不清楚誰是勒索軟體活動的幕後黑手。

新加坡SingCERT 在周末的警告中建議道,VMware用戶和管理員評估是否可以在不影響系統正常運行的情況下關閉作為勒索軟體攻擊目標的端口427埠。

ESXiArgs的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

10c3b6b03a9bf105d264a8e7f30dcab0a6c59a414529b0af0a6bd9f1d2984459

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”